Los atacantes están explotando una falla de omisión de autenticación de Atlassian Confluence recientemente parcheada y de gravedad crítica para cifrar los archivos de las víctimas utilizando el ransomware Cerber.

Descrito por Atlassian como una vulnerabilidad de autorización inadecuada y rastreado como CVE-2023-22518, este error recibió una calificación de gravedad de 9.1/10 y afecta a todas las versiones del software Confluence Data Center y Confluence Server.

Atlassian lanzó actualizaciones de seguridad el martes pasado, advirtiendo a los administradores que parchearan inmediatamente todas las instancias vulnerables, ya que la falla también podría explotarse para borrar datos.

"Como parte de nuestros procesos continuos de evaluación de seguridad, hemos descubierto que los clientes de Confluence Data Center y Server son vulnerables a una pérdida significativa de datos si son explotados por un atacante no autenticado", afirmó Bala Sathiamurthy, director de seguridad de la información (CISO) de Atlassian .

"No hay informes de explotación activa en este momento; sin embargo, los clientes deben tomar medidas inmediatas para proteger sus instancias".

La compañía emitió una segunda advertencia días después, alertando a los clientes que una prueba de concepto de exploit ya estaba disponible en línea, aunque no tenía evidencia de explotación en curso.

Se instó a aquellos que no pueden parchear sus sistemas a aplicar medidas de mitigación, incluida la copia de seguridad de instancias sin parches y el bloqueo del acceso a Internet a servidores sin parches hasta que estén protegidos.

También existe la opción de eliminar vectores de ataque conocidos modificando /<confluence-install-dir>/confluence/WEB-INF/web.xml como se explica en el aviso, documentado en Atlassian Support, y reiniciando las instancias vulnerables.

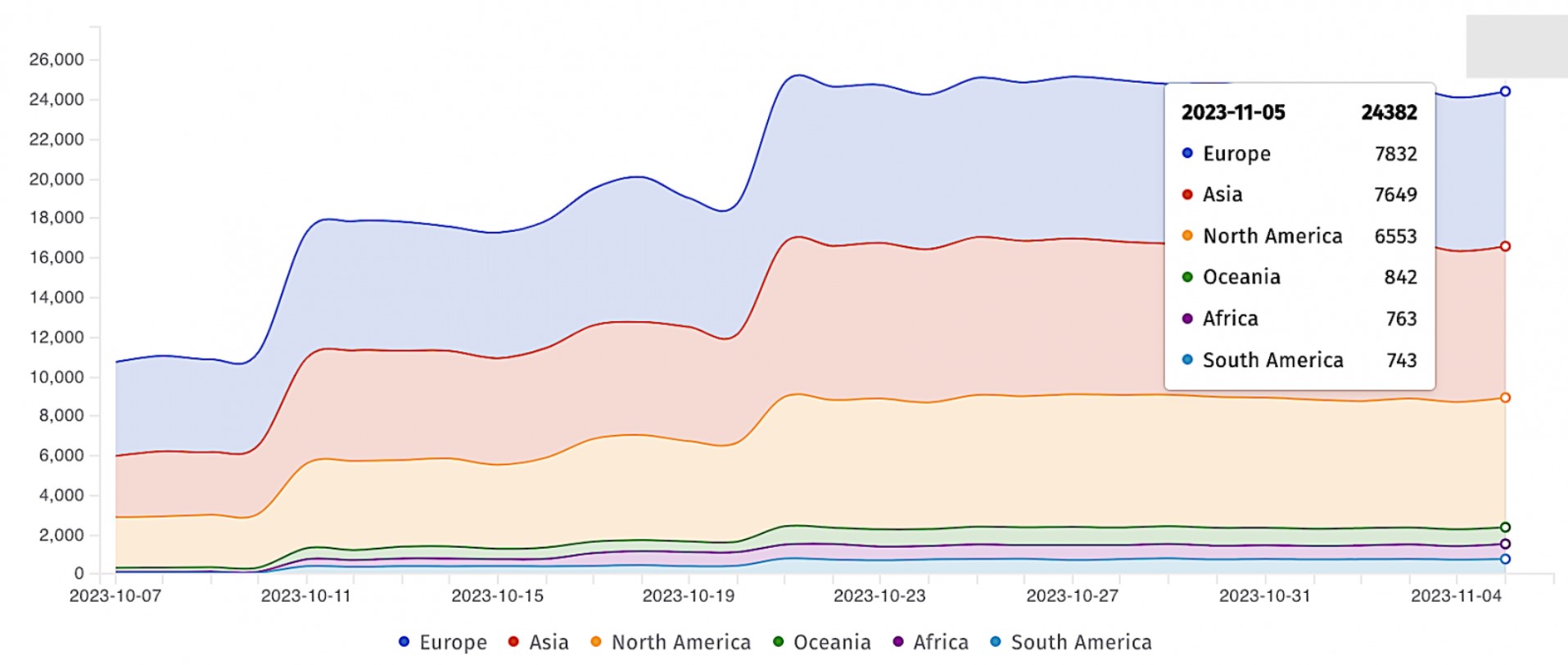

Según datos del servicio de monitoreo de amenazas ShadowServer, actualmente hay más de 24.000 instancias de Confluence expuestas en línea, aunque no hay forma de saber cuántas son vulnerables a los ataques CVE-2023-22518.

Instancias de Atlassian Confluence expuestas a Internet (Shadowserver)

Explotado en ataques de Ransomware

Atlassian actualizó su aviso el viernes para advertir que los actores de amenazas ya estaban apuntando a la falla en los ataques después del lanzamiento del exploit PoC.

"Recibimos un informe de un cliente sobre un exploit activo. Los clientes deben tomar medidas inmediatas para proteger sus instancias. Si ya aplicaron el parche, no se requiere ninguna otra acción", dijo la compañía.

Durante el fin de semana, la empresa de inteligencia sobre amenazas GreyNoise advirtió sobre la explotación generalizada de CVE-2023-22518 a partir del domingo 5 de noviembre.

La empresa de ciberseguridad Rapid7 también observó ataques contra servidores Atlassian Confluence expuestos a Internet con exploits dirigidos a la omisión de autenticación CVE-2023-22518 y una escalada de privilegios críticos más antigua (CVE-2023-22515) previamente explotada como día cero.

"A partir del 5 de noviembre de 2023, Rapid7 Managed Detección y Respuesta (MDR) está observando la explotación de Atlassian Confluence en múltiples entornos de clientes, incluso para la implementación de ransomware", dijo la compañía.

"En múltiples cadenas de ataques, Rapid7 observó la ejecución de comandos posteriores a la explotación para descargar una carga útil maliciosa alojada en 193.43.72[.]11 y/o 193.176.179[.]41, que, si tenía éxito, conducía al ransomware Cerber de un solo sistema. implementación en el servidor de Confluence explotado".

CISA, el FBI y el Centro de análisis e intercambio de información multiestatal (MS-ISAC) emitieron un aviso conjunto el mes pasado, instando a los administradores de red a proteger de inmediato los servidores de Atlassian Confluence contra el error de escalada de privilegios CVE-2023-22515, explotado activamente, que ha estado bajo explotación activa desde al menos el 14 de septiembre, según un informe de Microsoft .

El ransomware Cerber (también conocido como CerberImposter) también se implementó en ataques dirigidos a servidores Atlassian Confluence hace dos años utilizando una vulnerabilidad de ejecución remota de código (CVE-2021-26084), un error previamente explotado para instalar criptomineros.

Fuente: bleepingcomputer.com