Investigadores de ciberseguridad han descubierto una nueva cepa de ransomware apodada HybridPetya que se asemeja al famoso malware Petya/NotPetya, al tiempo que incorpora la capacidad de eludir el mecanismo de arranque seguro en sistemas con interfaz de firmware extensible unificada (UEFI) mediante una vulnerabilidad ya parcheada revelada a principios de este año.

La empresa eslovaca de ciberseguridad ESET dijo que las muestras se subieron a la plataforma VirusTotal en febrero de 2025.

"HybridPetya cifra la Tabla Maestra de Archivos, que contiene metadatos importantes sobre todos los archivos en particiones con formato NTFS", dijo el investigador de seguridad Martin Smolár. "A diferencia del Petya/NotPetya original, HybridPetya puede comprometer los sistemas modernos basados en UEFI instalando una aplicación EFI maliciosa en la partición del sistema EFI".

En otras palabras, la aplicación UEFI desplegada es el componente central que se encarga de cifrar el archivo Master File Table (MFT), que contiene metadatos relacionados con todos los archivos de la partición con formato NTFS.

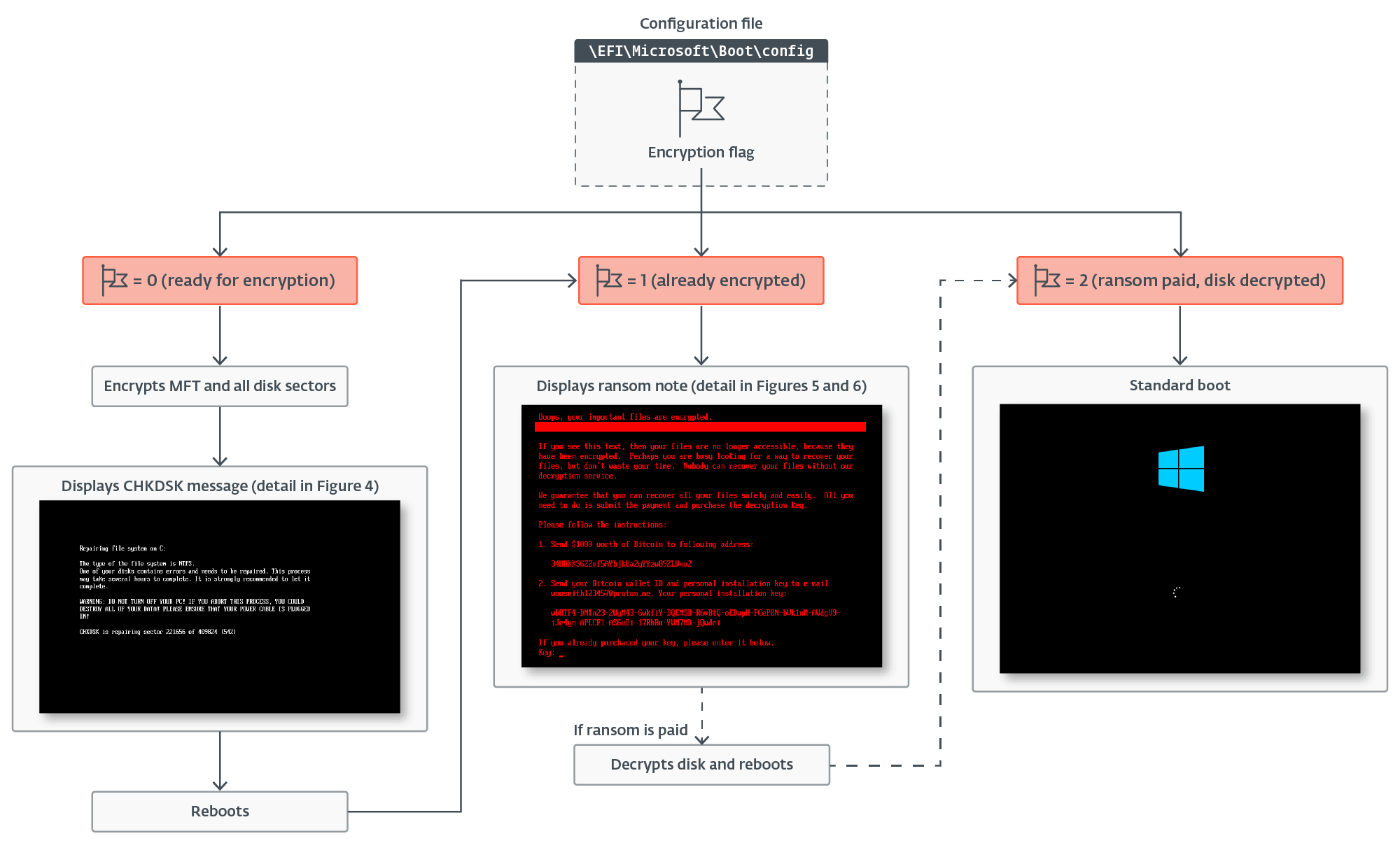

HybridPetya consta de dos componentes principales: un bootkit y un instalador, y el primero aparece en dos versiones distintas. El bootkit, que es desplegado por el instalador, se encarga principalmente de cargar su configuración y comprobar su estado de cifrado. Puede tener tres valores diferentes:

- Listo para el cifrado

- Ya cifrado

- Rescate pagado, disco descifrado

Si el valor es 0, procede a establecer el indicador en 1 y cifra el archivo \EFI\Microsoft\Boot\verify con el algoritmo de cifrado Salsa20 utilizando la clave y el nonce especificados en la configuración. También crea un archivo llamado «\EFI\Microsoft\Boot\counter» en la partición del sistema EFI antes de iniciar el proceso de cifrado de disco de todas las particiones con formato NTFS. El archivo se utiliza para realizar un seguimiento de los clústeres de disco ya cifrados.

Además, el bootkit actualiza el falso mensaje CHKDSK que aparece en la pantalla de la víctima con información sobre el estado actual del cifrado, mientras se engaña a la víctima haciéndole creer que el sistema está reparando errores de disco.

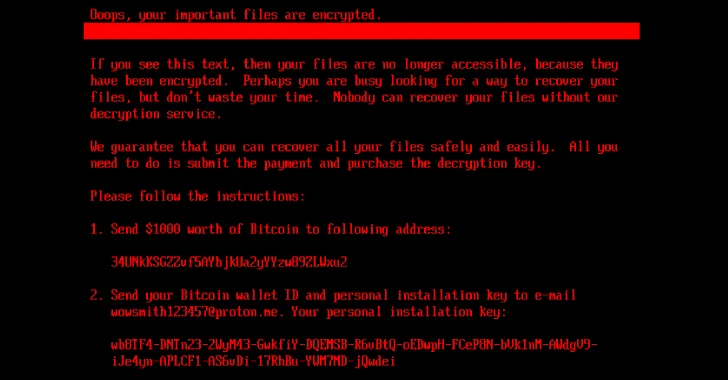

Si el bootkit detecta que el disco ya está cifrado (es decir, que el indicador está a 1), envía una nota de rescate a la víctima, exigiéndole que envíe 1.000 dólares en Bitcoin a la dirección del monedero especificada (34UNkKSGZZvf5AYbjkUa2yYYzw89ZLWxu2). El monedero está actualmente vacío, aunque ha recibido 183,32 dólares entre febrero y mayo de 2025.

La pantalla de la nota de rescate también ofrece una opción para que la víctima introduzca la clave de engaño comprada al operador después de realizar el pago, tras lo cual el bootkit verifica la clave e intenta descifrar el archivo «EFI\Microsoft\Boot\verify». En el caso de que se introduzca la clave correcta, el valor de la bandera se establece en 2 y se inicia el paso de descifrado mediante la lectura del contenido del archivo «EFIMicrosoftBoot\counter».

"El descifrado se detiene cuando el número de clústeres descifrados es igual al valor del archivo contador", explica Smolár. "Durante el proceso de descifrado MFT, el bootkit muestra el estado actual del proceso de descifrado".

La fase de descifrado también implica que el bootkit recupere los gestores de arranque legítimos - «\EFI\Boot\bootx64.efi» y «\EFI\Microsoft\Boot\bootmgfw.efi» - de las copias de seguridad creadas previamente durante el proceso de instalación. Una vez completado este paso, se pide a la víctima que reinicie su equipo Windows.

Vale la pena señalar que los cambios en el gestor de arranque iniciados por el instalador durante el despliegue del componente UEFI bootkit desencadenan un bloqueo del sistema (también conocido como Pantalla Azul de la Muerte o BSOD) y garantizan que el binario bootkit se ejecute una vez que se enciende el dispositivo.

Algunas variantes de HybridPetya, añade ESET, explotan CVE-2024-7344 (puntuación CVSS: 6,7), una vulnerabilidad de ejecución remota de código en la aplicación Howyar Reloader UEFI («reloader.efi», renombrada en el artefacto como «\EFI\Microsoft\Boot\bootmgfw.efi») que podría derivar en un desvío de Secure Boot.

La variante también incluye un archivo especialmente diseñado llamado "cloak.dat", que se puede cargar a través de reloader.efi y contiene el binario XORed bootkit. Desde entonces, Microsoft ha revocado el antiguo binario vulnerable como parte de su actualización del martes de parches de enero de 2025.

"Cuando el binario reloader.efi (desplegado como bootmgfw.efi) se ejecuta durante el arranque, busca la presencia del archivo cloak.dat en la Partición del Sistema EFI, y carga la aplicación UEFI embebida desde el archivo de una manera muy insegura, ignorando completamente cualquier comprobación de integridad, eludiendo así el Arranque Seguro UEFI", dijo ESET.

Otro aspecto en el que HybridPetya y NotPetya difieren es que, a diferencia de las capacidades destructivas de este último, el artefacto recientemente identificado permite a los actores de la amenaza reconstruir la clave de descifrado a partir de las claves de instalación personales de la víctima.

Los datos de telemetría de ESET indican que no hay pruebas de que HybridPetya se esté utilizando en la naturaleza. La compañía de ciberseguridad también señaló el reciente descubrimiento de un UEFI Petya Proof-of-Concept (PoC) por el investigador de seguridad Aleksandra «Hasherezade» Doniec, añadiendo que es posible que pueda haber "alguna relación entre los dos casos." Sin embargo, no descarta la posibilidad de que HybridPetya también sea un PoC.

"HybridPetya es ahora al menos el cuarto ejemplo conocido públicamente de un bootkit UEFI real o de prueba de concepto con funcionalidad de bypass UEFI Secure Boot, uniéndose a BlackLotus (explotando CVE-2022-21894), BootKitty (explotando LogoFail), y el Hyper-V Backdoor PoC (explotando CVE-2020-26200)", dijo ESET.

"Esto demuestra que los bypasses de Secure Boot no sólo son posibles: son cada vez más comunes y atractivos tanto para investigadores como para atacantes."

Fuente: thehackernews