Las agencias de ciberseguridad e inteligencia estadounidenses han advertido de los ataques del ransomware Phobos dirigidos a entidades gubernamentales y de infraestructuras críticas, describiendo las diversas tácticas y técnicas que los actores de la amenaza han adoptado para desplegar el malware de cifrado de archivos.

"Estructurado como un modelo de ransomware como servicio (RaaS), los autores del ransomware Phobos han atacado a entidades como gobiernos municipales y de condados, servicios de emergencia, educación, sanidad pública e infraestructuras críticas para conseguir rescates de varios millones de dólares estadounidenses", afirma el Gobierno.

El aviso proviene de la Agencia de Ciberseguridad y Seguridad de Infraestructuras de Estados Unidos (CISA), la Oficina Federal de Investigación (FBI) y el Centro Multiestatal de Análisis e Intercambio de Información (MS-ISAC).

Activo desde mayo de 2019, hasta la fecha se han identificado múltiples variantes del ransomware Phobos, a saber, Eking, Eight, Elbie, Devos, Faust y Backmydata. A finales del año pasado, Cisco Talos reveló que los actores de amenazas detrás del ransomware 8Base están aprovechando una variante del ransomware Phobos para llevar a cabo sus ataques con motivaciones financieras.

Hay pruebas que sugieren que Phobos probablemente está estrechamente gestionado por una autoridad central, que controla la clave de descifrado privada del ransomware.

Las cadenas de ataque que implican la cepa de ransomware han aprovechado normalmente el phishing como vector de acceso inicial para lanzar cargas útiles sigilosas como SmokeLoader. Por otra parte, las redes vulnerables se vulneran buscando servicios RDP expuestos y explotándolos mediante un ataque de fuerza bruta.

Una vez lograda la intrusión digital, los autores de la amenaza introducen herramientas adicionales de acceso remoto, aprovechan las técnicas de inyección de procesos para ejecutar código malicioso y eludir la detección, y realizan modificaciones en el registro de Windows para mantener su persistencia en los entornos comprometidos.

"Además, se ha observado que los actores de Phobos utilizan funciones integradas de la API de Windows para robar tokens, saltarse los controles de acceso y crear nuevos procesos para escalar privilegios aprovechando el proceso SeDebugPrivilege", señalan las agencias. "Los actores de Phobos intentan autenticarse utilizando hashes de contraseñas almacenados en caché en las máquinas víctimas hasta que alcanzan el acceso de administrador de dominio".

También se sabe que el grupo de ciberdelincuentes utiliza herramientas de código abierto como Bloodhound y Sharphound para enumerar el directorio activo. La exfiltración de archivos se realiza a través de WinSCP y Mega.io, tras lo cual se eliminan las instantáneas de volumen en un intento de dificultar la recuperación.

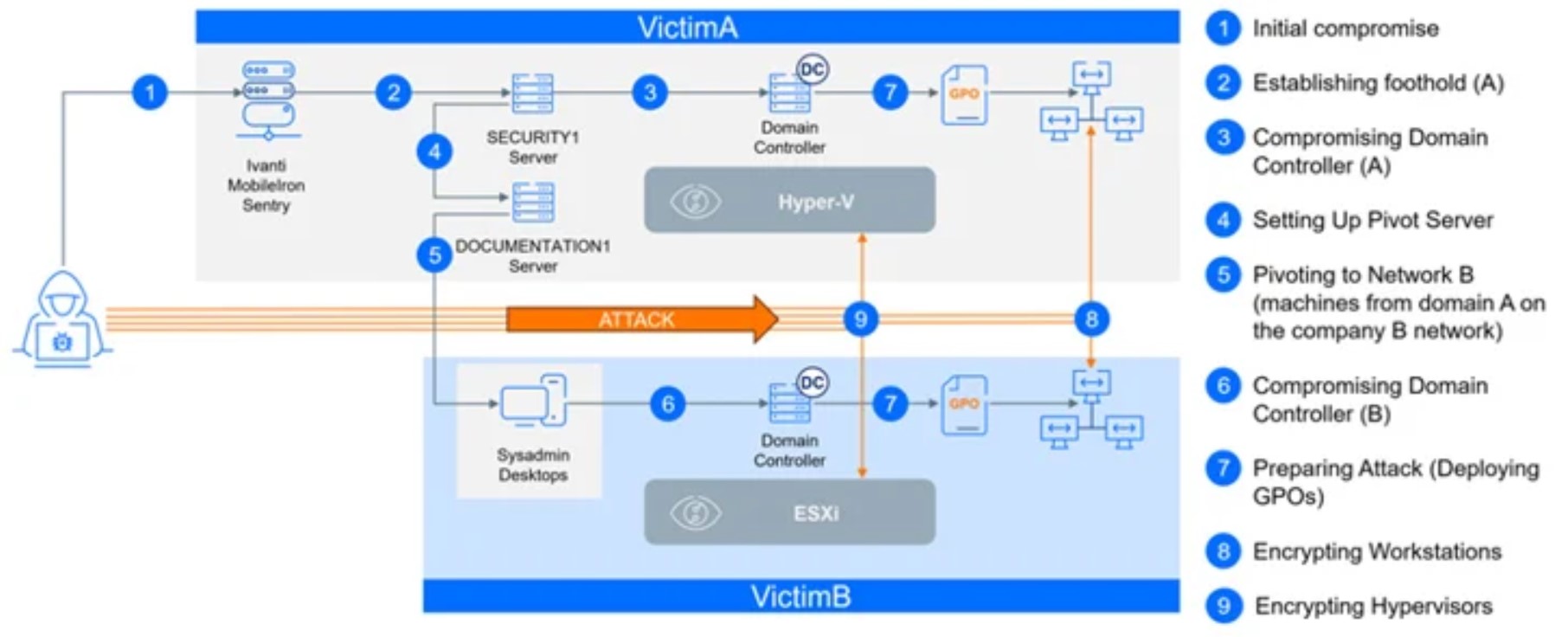

La revelación se produce cuando Bitdefender detalló un ataque de ransomware meticulosamente coordinado que afectó a dos empresas distintas al mismo tiempo. El ataque, descrito como sincronizado y multifacético, ha sido atribuido a un actor de ransomware llamado CACTUS.

"CACTUS continuó infiltrándose en la red de una organización, implantando varios tipos de herramientas de acceso remoto y túneles a través de diferentes servidores", dijo Martin Zugec, director de soluciones técnicas de Bitdefender, en un informe publicado la semana pasada.

"Cuando identificaron la oportunidad de trasladarse a otra empresa, detuvieron momentáneamente su operación para infiltrarse en la otra red. Ambas empresas forman parte del mismo grupo, pero operan de forma independiente, manteniendo redes y dominios separados sin ninguna relación de confianza establecida."

El ataque también es notable por dirigirse a la infraestructura de virtualización de la empresa no identificada, lo que indica que los actores de CACTUS han ampliado su objetivo más allá de los hosts Windows para atacar hosts Hyper-V y VMware ESXi.

También aprovechó un fallo de seguridad crítico (CVE-2023-38035, puntuación CVSS: 9,8) en un servidor Ivanti Sentry expuesto en Internet menos de 24 horas después de su divulgación inicial en agosto de 2023, poniendo de relieve una vez más la rápida y oportunista utilización de vulnerabilidades recientemente publicadas.

El ransomware sigue siendo una importante fuente de ingresos para los actores de amenazas con motivaciones financieras, con demandas iniciales de ransomware que alcanzan una media de 600.000 dólares en 2023, un aumento del 20% respecto al año anterior, según Arctic Wolf. En el cuarto trimestre de 2023, el pago medio por rescate ascendía a 568.705 dólares por víctima.

Y lo que es más, pagar un rescate no equivale a una protección futura. No hay garantía de que los datos y sistemas de una víctima se recuperen de forma segura y de que los atacantes no vendan los datos robados en foros clandestinos o vuelvan a atacarles.

Los datos compartidos por la empresa de ciberseguridad Cybereason muestran que "un asombroso 78% [de las organizaciones] fueron atacadas de nuevo después de pagar el rescate, el 82% de ellas en el plazo de un año", en algunos casos por el mismo actor de la amenaza. De estas víctimas, al 63% "se les pidió que pagaran más la segunda vez".

Fuente: thehackernews.com