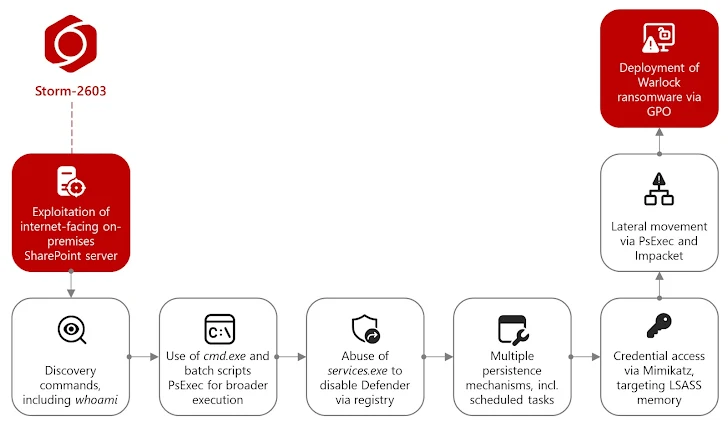

Microsoft ha revelado que uno de los actores maliciosos responsables de la explotación activa de las vulnerabilidades de SharePoint está desplegando el ransomware Warlock en los sistemas objetivo.

El gigante tecnológico, en una actualización compartida el miércoles, afirmó que los hallazgos se basan en un "análisis ampliado y en la inteligencia sobre amenazas obtenida de nuestro seguimiento continuo de la actividad de explotación por parte de Storm-2603".

El actor malicioso atribuido a la actividad con motivaciones económicas es un presunto actor malicioso con sede en China que se sabe que ha utilizado los ransomware Warlock y LockBit en el pasado.

Las cadenas de ataque implican la explotación de CVE-2025-49706, una vulnerabilidad de suplantación de identidad, y CVE-2025-49704, una vulnerabilidad de ejecución remota de código, dirigidas a servidores SharePoint locales sin parches para desplegar la carga útil del shell web spinstall0.aspx.

"Este acceso inicial se utiliza para ejecutar comandos mediante el proceso w3wp.exe que admite SharePoint", afirmó Microsoft. "A continuación, Storm-2603 inicia una serie de comandos de detección, incluido whoami, para enumerar el contexto del usuario y validar los niveles de privilegios".

Los ataques se caracterizan por el uso de cmd.exe y scripts por lotes a medida que el agente malicioso se adentra en la red objetivo, mientras que services.exe se utiliza indebidamente para desactivar las protecciones de Microsoft Defender modificando el Registro de Windows.

Además de aprovechar spinstall0.aspx para la persistencia, se ha observado que Storm-2603 crea tareas programadas y modifica los componentes de Internet Information Services (IIS) para ejecutar lo que Microsoft describe como ensamblados .NET sospechosos. Estas acciones están diseñadas para garantizar el acceso continuo, incluso si las víctimas toman medidas para bloquear los vectores de acceso iniciales.

Otros aspectos destacables de los ataques incluyen el uso de Mimikatz para recopilar credenciales atacando la memoria del Servicio del Subsistema de Autoridad de Seguridad Local (LSASS) y, a continuación, realizar movimientos laterales utilizando PsExec y el kit de herramientas Impacket.

"A continuación, se observa que Storm-2603 modifica los objetos de política de grupo (GPO) para distribuir el ransomware Warlock en entornos comprometidos", afirmó Microsoft.

Como medidas de mitigación, se recomienda a los usuarios que sigan los pasos que se indican a continuación:

- Actualizar a versiones compatibles de Microsoft SharePoint Server local.

- Aplicar las últimas actualizaciones de seguridad.

- Asegurarse de que la interfaz de análisis antimalware está activada y configurada correctamente.

- Implementar Microsoft Defender para Endpoint o soluciones equivalentes.

- Rotación de las claves de máquina ASP.NET de SharePoint Server.

- Reiniciar IIS en todos los servidores SharePoint utilizando iisreset.exe (si no se puede habilitar AMSI, se recomienda rotar las claves y reiniciar IIS después de instalar la nueva actualización de seguridad).

- Implementar un plan de respuesta a incidentes.

El desarrollo se produce en un momento en que las vulnerabilidades de SharePoint Server están siendo objeto de una explotación a gran escala, que ya ha causado al menos 400 víctimas. Linen Typhoon (también conocido como APT27) y Violet Typhoon (también conocido como APT31) son otros dos grupos de hackers chinos que han sido vinculados a esta actividad maliciosa. China ha negado las acusaciones.

"La ciberseguridad es un reto común al que se enfrentan todos los países y debe abordarse de forma conjunta mediante el diálogo y la cooperación", afirmó el portavoz del Ministerio de Asuntos Exteriores de China, Guo Jiakun. "China se opone y lucha contra las actividades de piratería informática de conformidad con la ley. Al mismo tiempo, nos oponemos a las calumnias y los ataques contra China con la excusa de cuestiones de ciberseguridad".

Fuente: thehackernews