Un ataque a la cadena de suministro que implica flujos de trabajo maliciosos de GitHub Action ha afectado a cientos de repositorios y miles de secretos, según reveló la empresa de seguridad para desarrolladores GitGuardian.

La empresa se dio cuenta el 2 de septiembre de que la cuenta de GitHub del mantenedor de un proyecto llamado FastUUID, que GitGuardian utiliza internamente, había sido comprometida y se había inyectado un archivo de flujo de trabajo malicioso en el proyecto.

Los flujos de trabajo de GitHub Action permiten a los desarrolladores automatizar tareas de desarrollo que normalmente realizarían manualmente. El flujo de trabajo añadido al proyecto FastUUID estaba diseñado para recoger secretos y enviarlos a un servidor controlado por el atacante.

En el caso del proyecto FastUUID, el atacante obtuvo un token PyPI utilizado para el despliegue de paquetes. Mientras que el token podría haber permitido al hacker comprometer el paquete FastUUID en PyPI, no hay indicios de que esto ocurriera antes de que el commit malicioso fuera descubierto y revertido.

Sin embargo, un análisis más detallado realizado por los investigadores de GitGuardian demostró que el ataque a FastUUID formaba parte de una campaña a gran escala que la empresa de seguridad ha bautizado como GhostAction.

Los indicadores de compromiso (IoC) revelaron que la campaña se había dirigido a 327 usuarios de GitHub y 817 repositorios.

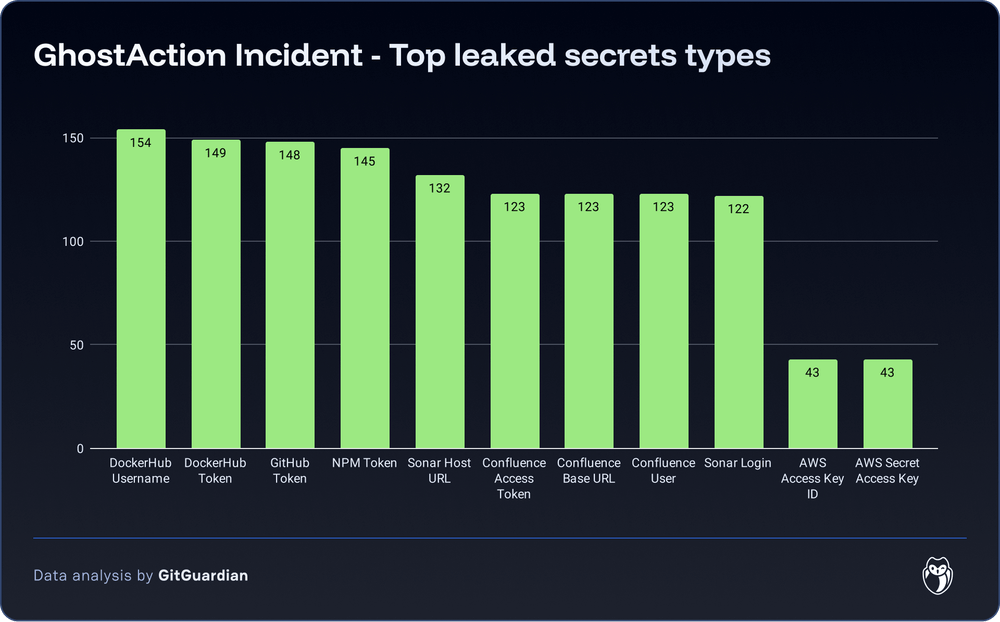

El atacante enumeró secretos de archivos de flujos de trabajo legítimos y luego codificó los nombres de los secretos en flujos de trabajo maliciosos. Se filtraron más de 3.300 secretos, incluidas credenciales de DockerHub, tokens de GitHub y tokens de NPM, así como secretos asociados a Sonar, Confluence e instancias de AWS.

"Las conversaciones iniciales con los desarrolladores afectados confirmaron que los atacantes estaban explotando activamente los secretos robados, incluidas las claves de acceso de AWS y las credenciales de la base de datos", dijo GitGuardian.

"Se descubrió que varias empresas tenían toda su cartera de SDK comprometida, con flujos de trabajo maliciosos que afectaban simultáneamente a sus repositorios de Python, Rust, JavaScript y Go", añadió.

Muchos de los repositorios afectados revirtieron los cambios maliciosos y la mayoría del resto han sido notificados por GitGuardian. Los equipos de seguridad de GitHub, PyPI y NPM también han sido alertados.

"Estamos manteniendo una vigilancia continua de esos y otros registros de paquetes para verificar que no se utilizaron tokens comprometidos para publicar artefactos maliciosos", dijo la firma de seguridad. "De nuestras investigaciones iniciales, hasta ahora, 9 paquetes NPM y 15 PyPI están en riesgo de compromiso en las próximas horas o días".

GitGuardian señaló que la campaña GhostAction no parece estar vinculada al reciente ataque S1ngularity.

Fuente: securityweek