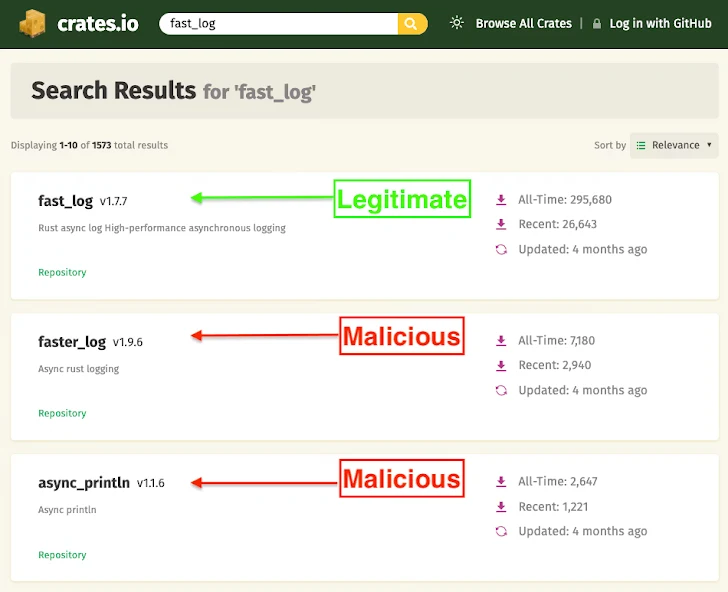

Investigadores de ciberseguridad han descubierto dos crates de Rust maliciosos que se hacen pasar por una biblioteca legítima llamada fast_log para robar claves de monederos Solana y Ethereum del código fuente.

Los crates, llamados faster_log y async_println, fueron publicados por el actor de la amenaza bajo el alias rustguruman y dumbnbased el 25 de mayo de 2025, acumulando 8.424 descargas en total, según la empresa de seguridad de la cadena de suministro de software Socket.

"Las cajas incluyen código de registro de trabajo para encubrir e incrustar rutinas que escanean archivos de origen en busca de claves privadas de Solana y Ethereum, y luego exfiltran coincidencias a través de HTTP POST a un punto final de comando y control (C2) codificado", dijo el investigador de seguridad Kirill Boychenko.

Tras una divulgación responsable, los responsables de crates.io han tomado medidas para eliminar los paquetes de Rust y desactivar las dos cuentas. También ha conservado los registros de los usuarios operados por el actor de la amenaza junto con los crates maliciosos para su posterior análisis.

"El código malicioso se ejecutaba en tiempo de ejecución, cuando se ejecutaba o probaba un proyecto que dependía de ellos", dijo Walter Pearce de Crates.io. "En particular, no ejecutaron ningún código malicioso en tiempo de compilación. A excepción de su carga maliciosa, estos crates copiaban el código fuente, las características y la documentación de crates legítimos, utilizando un nombre similar a ellos."

El ataque de typosquatting, tal y como detalla Socket, implicaba que los actores de la amenaza conservaban la funcionalidad de registro de la biblioteca real, mientras que introducían cambios de código malicioso durante una operación de empaquetado de registros que buscaba recursivamente archivos Rust (*.rs) en un directorio para claves privadas de Ethereum y Solana y matrices de bytes entre corchetes y los exfiltraba a un dominio de Cloudflare Workers («mainnet.solana-rpc-pool.workers[.]dev»).

Además de copiar el README de fast_log y establecer el campo de repositorio de los crates falsos en el proyecto GitHub real, el uso de «mainnet.solana-rpc-pool.workers[.]dev» es un intento de imitar el punto final RPC beta de Mainnet de Solana «api.mainnet-beta.solana[.]com».

Según crates.io, las dos cajas no tenían ninguna caja dependiente posterior, ni los usuarios publicaron otras cajas en el registro de paquetes Rust. Las cuentas de GitHub vinculadas a las cuentas de editor de crates.io siguen siendo accesibles en el momento de redactar este artículo. Mientras que la cuenta de GitHub dumbnbased se creó el 27 de mayo de 2023, rustguruman no existía hasta el 25 de mayo de 2025.

"Esta campaña muestra cómo un código mínimo y un simple engaño pueden crear un riesgo en la cadena de suministro", afirmó Boychenko. "Un registrador funcional con un nombre familiar, un diseño copiado y un README puede pasar una revisión superficial, mientras que una pequeña rutina publica claves de monederos privados en un punto final C2 controlado por un agente malicioso. Por desgracia, eso es suficiente para llegar a los portátiles de los desarrolladores y a la CI".

Fuente: thehackernews