Aproximadamente 1.450 instancias de pfSense expuestas en línea son vulnerables a fallos de inyección de comandos y cross-site scripting que, si se encadenan, podrían permitir a los atacantes realizar la ejecución remota de código en el dispositivo.

pfSense es un popular software de cortafuegos y enrutador de código abierto que permite una amplia personalización y flexibilidad de despliegue. Es una solución rentable que se adapta a necesidades específicas y ofrece una amplia gama de funciones que suelen encontrarse en productos comerciales caros.

A mediados de noviembre, los investigadores de SonarSource, con la ayuda de su solución SonarCloud, descubrieron tres fallos que afectaban a pfSense 2.7.0 y versiones anteriores y a pfSense Plus 23.05.01 y versiones anteriores. Los fallos se rastrean como CVE-2023-42325 (XSS), CVE-2023-42327 (XSS) y CVE-2023-42326 (inyección de comandos).

Aunque los fallos XSS reflejados requieren la acción del usuario por parte de la víctima para funcionar, el fallo de inyección de comandos es más grave (puntuación CVSS: 8,8).

Esta vulnerabilidad en la interfaz de usuario web de pfSense surge de comandos shell que se construyen a partir de datos proporcionados por el usuario para configurar interfaces de red sin aplicar la validación adecuada.

El fallo afecta al parámetro de interfaz de red "gifif", que no se comprueba para valores seguros, permitiendo a los actores maliciosos inyectar comandos adicionales en el parámetro, lo que lleva a su ejecución con privilegios de root.

Para que este exploit funcione, el actor de la amenaza necesita acceder a una cuenta con permisos de edición de la interfaz, de ahí la necesidad de encadenar los fallos para conseguir un ataque potente.

Tanto CVE-2023-42325 como CVE-2023-42327 pueden utilizarse para ejecutar JavaScript malicioso en el navegador de un usuario autenticado y obtener el control de su sesión de pfSense.

Netgate, el proveedor de pfSense, recibió informes sobre los tres fallos el 3 de julio de 2023, y publicó actualizaciones de seguridad que los solucionaban el 6 de noviembre (pfSense Plus 23.09) y el 16 de noviembre (pfSense CE 2.7.1).

Sin embargo, un mes después de que Netgate haya puesto a disposición los parches, casi 1.500 instancias de pfSense siguen siendo vulnerables a los ataques.

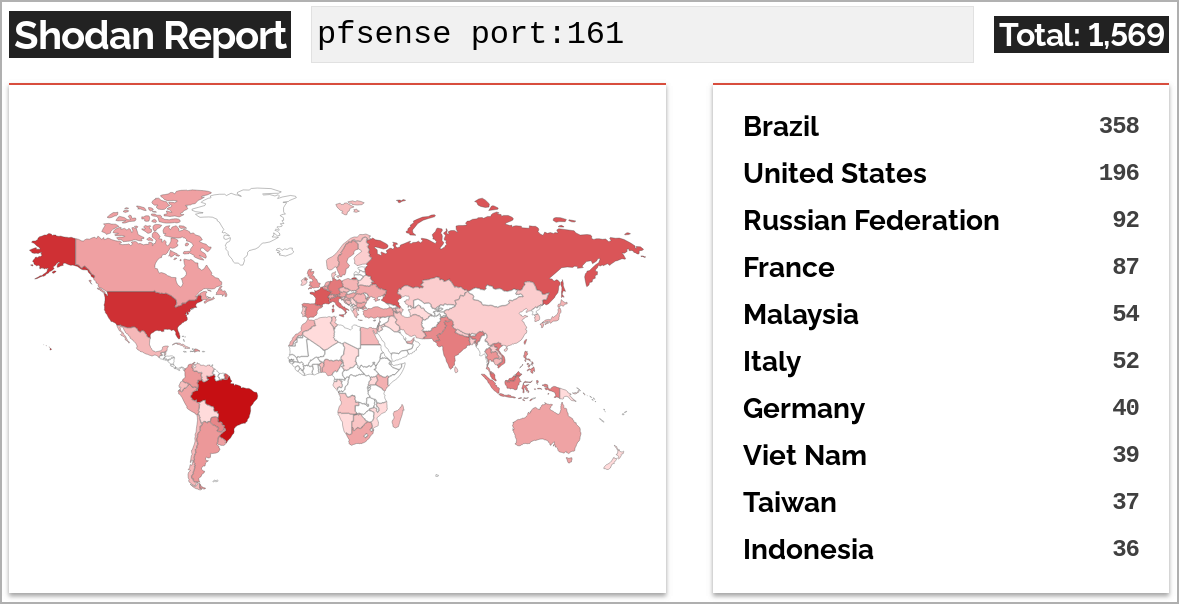

Los resultados del análisis Shodan que los investigadores de SonarSource compartieron con BleepingComputer muestran que de las 1.569 instancias de pfSense expuestas a Internet, 42 utilizan pfSense Plus 23.09, y otras 77 ejecutan pfSense Community Edition 2.7.1.

Número total de instancias pfSense expuestas

Esto deja 1.450 instancias (92,4%), que se pueden descubrir directamente a través de Shodan, vulnerables a los fallos mencionados.

Aunque esta exposición no hace que estas instancias sean susceptibles de un ataque inmediato, ya que las amenazas primero tendrían que atacar a las víctimas con fallos XSS, la exposición crea una superficie de ataque significativa.

Aunque el número de puntos finales vulnerables representa una pequeña fracción de los despliegues de pfSense en todo el mundo, el hecho de que las grandes empresas utilicen a menudo el software hace que esta situación sea especialmente peligrosa.

Un atacante con acceso a pfSense operando con privilegios de alto nivel puede fácilmente causar violaciones de datos, acceder a recursos internos sensibles y moverse lateralmente dentro de la red comprometida.

Fuente: bleepingcomputer