Los investigadores de seguridad han identificado la infraestructura perteneciente a un actor de amenazas ahora rastreado como ShadowSyndicate, que probablemente desplegó siete familias diferentes de ransomware en ataques durante el año pasado.

Los analistas de Group-IB, en colaboración con Bridewell y el investigador independiente Michael Koczwara, atribuyen con diversos grados de confianza a ShadowSyndicate el uso de los ransomware Quantum, Nokoyawa, BlackCat/ALPHV, Clop, Royal, Cactus y Play en múltiples brechas observadas desde julio de 2022.

Basándose en sus hallazgos, los investigadores creen que el actor de la amenaza podría ser un intermediario de acceso inicial (IAB), aunque las pruebas sugieren que ShadowSyndicate es un afiliado a múltiples operaciones de ransomware.

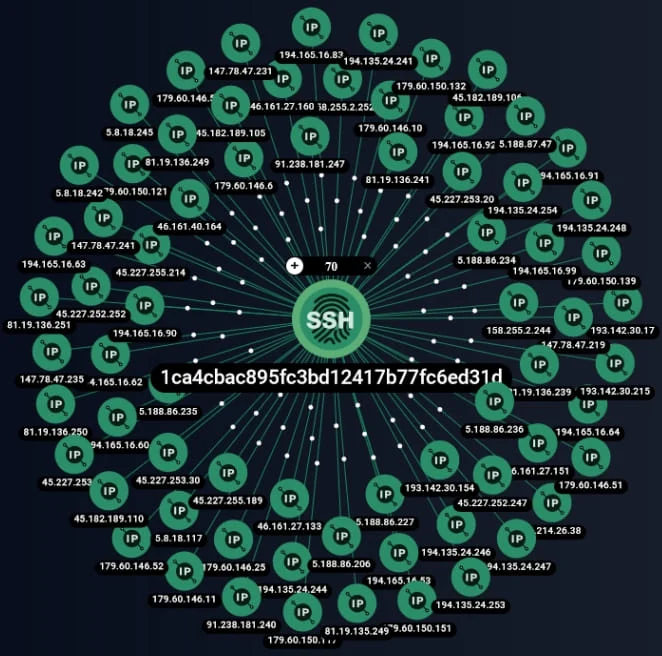

Los investigadores basan sus conclusiones en una huella SSH distinta que descubrieron en 85 servidores IP, la mayoría de ellos etiquetados como máquinas de mando y control de Cobalt Strike.

"Hemos bautizado al actor de la amenaza que utiliza la huella digital SSH 1ca4cbac895fc3bd12417b77fc6ed31d como ShadowSyndicate (nombre anterior: Infra Storm)" - Group-IB.

Los analistas vieron por primera vez la huella dactilar el 16 de julio de 2022, y seguía en uso en agosto de 2023.

Hosts asociados con la misma huella SSH (Group-IB)

El arsenal de ShadowSyndicate

El equipo de investigadores se basó en varias herramientas para su investigación, que incluían motores de descubrimiento como Shodan y Censys, junto con varias técnicas OSINT. Esto les permitió descubrir una extensa huella de actividad de ShadowSyndicate.

Observando los servidores de ShadowSyndicate identificados a partir de la huella SSH, los investigadores "se toparon con ocho marcas de agua [claves de licencia] diferentes de Cobalt Strike".

Los ocho servidores Cobalt Strike se comunicaban con los ransomware Cactus, Royal, Quantum, Nokoyawa, Play, Clop y BlackCat/ALPHV desplegados en varias redes de víctimas.

Los investigadores también descubrieron configuraciones de Cobalt Strike desplegadas en dos servidores, pero sólo una de ellas en una máquina con la huella SSH de ShadowSyndicate.

Análisis de servidores

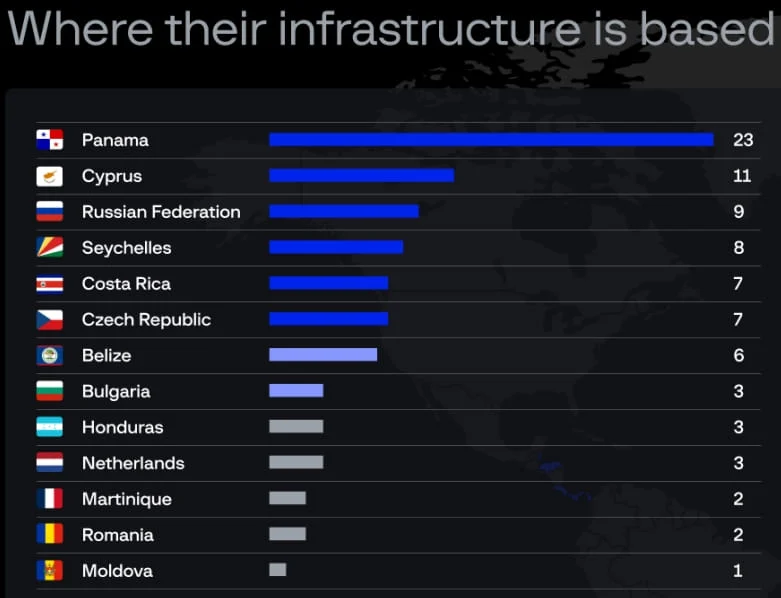

Los analistas probaron la hipótesis de que los 85 servidores con la misma huella digital de clave SSH vinculados a ShadowSyndicate están conectados a un único proveedor de alojamiento, pero encontraron 18 propietarios diferentes, 22 nombres de red distintos y 13 ubicaciones diferentes.

Ubicación de los servidores (Grupo-IB)

El análisis de los parámetros de Cobalt Strike C2, como la fecha de detección, las marcas de agua o la configuración del tiempo de suspensión, ayudó a generar pruebas de alta fiabilidad que vinculan a ShadowSyndicate con los ransomware Quantum, Nokoyawa y ALPHV/BlackCat.

En concreto, los analistas relacionaron los servidores con un ataque Quantum de septiembre de 2022, tres ataques Nokoyawa del cuarto trimestre de 2022 y abril de 2023, y un ataque ALPHV de febrero de 2023.

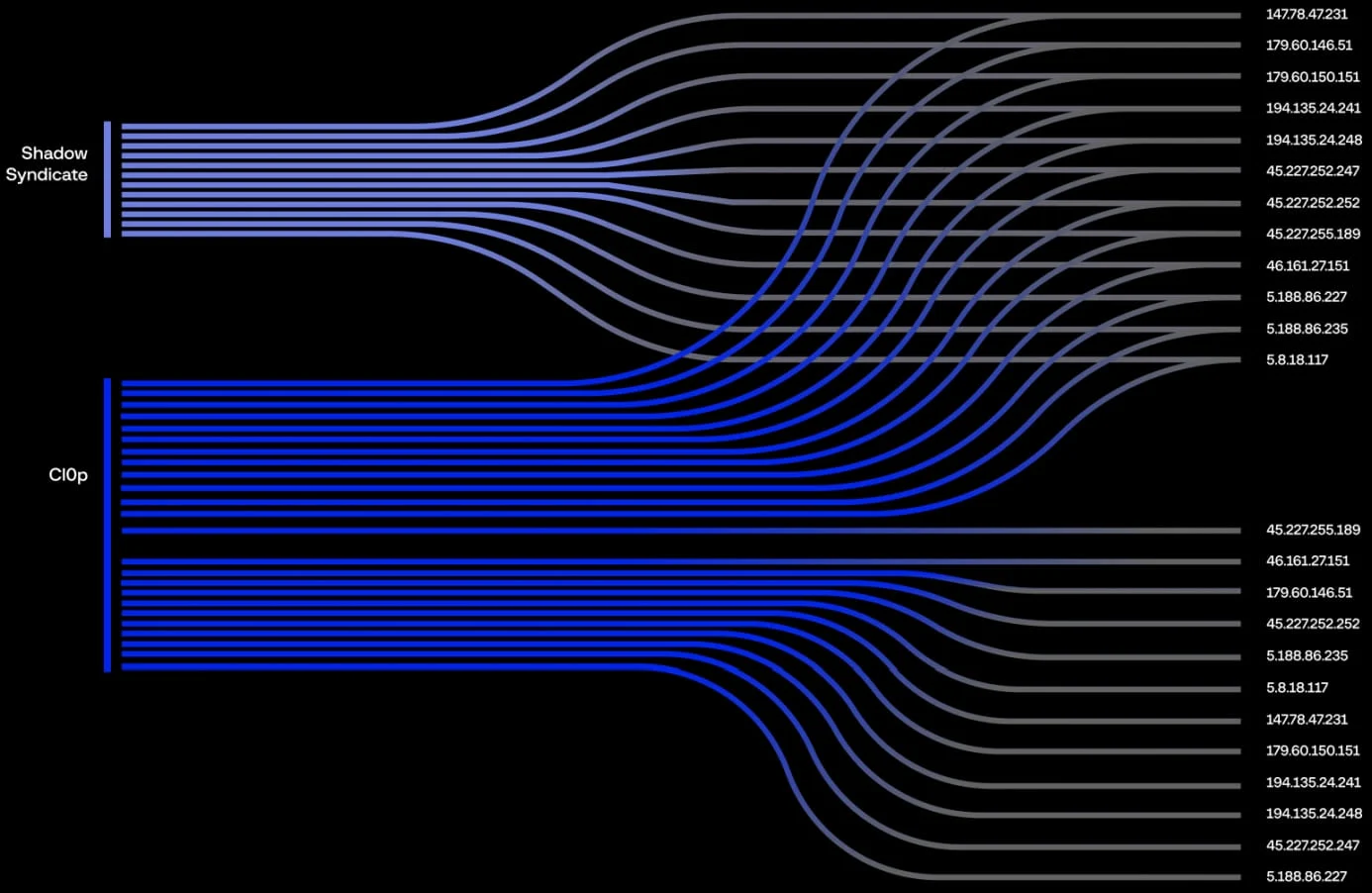

Group-IB y las partes colaboradoras mencionadas han encontrado pruebas adicionales que conectan con menos confianza a ShadowSyndicate con las operaciones de malware Ryuk, Conti, Trickbot, Royal, Clop y Play.

En el caso concreto de Clop, el informe de Group-IB menciona que al menos 12 direcciones IP anteriormente vinculadas a los célebres operadores de ransomware fueron transferidas a ShadowSyndicate desde agosto de 2022 y ahora se utilizan para Cobalt Strike.

Solapamientos de direcciones IP entre Clop y ShadowSyndicate (Group-IB)

A pesar de los numerosos hallazgos que sugieren una posible conexión, sigue siendo difícil establecer un vínculo directo de alta fiabilidad entre ShadowSyndicate y Clop.

Los expertos en inteligencia de Group-IB concluyen que ShadowSyndicate es probablemente un afiliado que trabaja con varias operaciones de ransomware como servicio (RaaS). Sin embargo, se necesitan pruebas adicionales para apoyar esta teoría.

No obstante, este trabajo es crucial para identificar y combatir la ciberdelincuencia y, con este espíritu, la empresa de ciberinteligencia invita a investigadores externos a colaborar abiertamente con ellos y ayudar a desvelar las partes oscuras restantes.

Para obtener detalles que puedan ayudar a los defensores a detectar y atribuir la actividad de ShadowSyndicate, Group-IB ha publicado hoy un informe con datos técnicos de su investigación.

Fuente : bleepingcomputer