Un hacker chino dedicado al espionaje y conocido como "Earth Lusca" ha atacado a organismos gubernamentales de varios países utilizando una nueva puerta trasera de Linux denominada "SprySOCKS"

El análisis de Trend Micro de la nueva puerta trasera demostró que tiene su origen en el malware de código abierto Trochilus para Windows, con muchas de sus funciones adaptadas para funcionar en sistemas Linux.

Sin embargo, el malware parece ser una mezcla de varios programas maliciosos, ya que el protocolo de comunicación del servidor de mando y control (C2) de SprySOCKS es similar al de RedLeaves, un backdoor de Windows. En cambio, la implementación de la shell interactiva parece haber sido derivada de Derusbi, un malware de Linux.

Ataques de Earth Lusca

Earth Lusca se mantuvo activo durante la primera mitad del año, dirigiéndose a entidades gubernamentales clave centradas en asuntos exteriores, tecnología y telecomunicaciones en el sudeste asiático, Asia Central, los Balcanes y en todo el mundo.

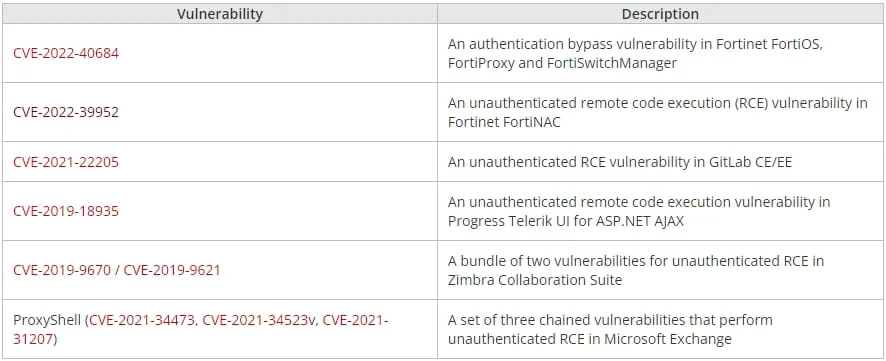

Trend Micro informa haber visto intentos de explotación para varios defectos de ejecución remota de código no autenticado de n-day con fecha entre 2019 y 2022, que afectan a puntos finales expuestos a Internet.

Fallos aprovechados por Earth Lusca para el acceso inicial (Trend Micro)

Estos fallos se aprovechan para lanzar balizas Cobalt Strike, que permiten el acceso remoto a la red infectada. Este acceso se utiliza para propagarse lateralmente en la red mientras se filtran archivos, se roban credenciales de cuentas y se despliegan cargas útiles adicionales, como ShadowPad.

Los actores de la amenaza también utilizan las balizas Cobalt Strike para soltar el cargador SprySOCKS, una variante del inyector ELF de Linux llamado "mandibule", que llega a las máquinas objetivo en forma de un archivo llamado 'libmonitor.so.2'.

Los investigadores de Trend Micro afirman que los atacantes adaptaron mandibule a sus necesidades, pero de forma algo precipitada, dejando atrás mensajes de depuración y símbolos.

El cargador se ejecuta bajo el nombre "kworker/0:22" para evitar ser detectado al parecerse a un hilo de trabajo del kernel de Linux, descifra la carga útil de segunda etapa (SprySOCKS) y establece la persistencia en el ordenador infectado.

Capacidades de SprySOCKS

El backdoor SprySOCKS utiliza un marco de red de alto rendimiento denominado "HP-Socket" para su funcionamiento, mientras que sus comunicaciones TCP con el C2 están cifradas con AES-ECB.

Las principales funcionalidades del backdoor de este novedoso malware incluyen:

- Recopilación de información del sistema (detalles del SO, memoria, dirección IP, nombre del grupo, idioma, CPU) , iniciando un shell interactivo que utiliza el subsistema PTY.

- listado de conexiones deed

- gestionar configuraciones de proxy SOCKS,

- realizar operaciones básicas con archivos (cargar, descargar, listar, borrar, renombrar y crear directorios).

El malware también genera un ID de cliente (número de víctima) utilizando la dirección MAC de la primera interfaz de red listada y algunas características de la CPU y luego lo convierte en una cadena hexadecimal de 28 bytes.

Trend Micro informa haber muestreado dos versiones de SprySOCKS, v1.1 y v.1.3.6, lo que indica un desarrollo activo del malware.

La prioridad recomendada para las organizaciones debería ser aplicar las actualizaciones de seguridad disponibles en los productos de servidor de cara al público, lo que, en este caso, evitaría el compromiso inicial de Earth Lusca.

Fuente: www.bleepingcomputer