El troyano bancario para Android conocido como Anatsa ha ampliado su objetivo para incluir Eslovaquia, Eslovenia y Chequia como parte de una nueva campaña observada en noviembre de 2023.

"Algunos de los droppers de la campaña explotaron con éxito el servicio de accesibilidad, a pesar de los mecanismos mejorados de detección y protección de Google Play", dijo ThreatFabric.

"Todos los droppers de esta campaña han demostrado la capacidad de saltarse la configuración restringida del servicio de accesibilidad en Android 13". La campaña, en total, incluye cinco droppers con más de 100.000 instalaciones totales.

También conocido por el nombre de TeaBot y Toddler, Anatsa se distribuye bajo la apariencia de aplicaciones aparentemente inocuas en Google Play Store. Estas aplicaciones, denominadas droppers, facilitan la instalación del malware eludiendo las medidas de seguridad impuestas por Google para conceder permisos confidenciales.

En junio de 2023, la empresa holandesa de seguridad móvil desveló una campaña de Anatsa dirigida a clientes bancarios de Estados Unidos, Reino Unido, Alemania, Austria y Suiza, al menos desde marzo de 2023, mediante aplicaciones dropper que se descargaron colectivamente más de 30.000 veces en Play Store.

Anatsa está equipado con capacidades para obtener el control total de los dispositivos infectados y ejecutar acciones en nombre de la víctima. También puede robar credenciales para iniciar transacciones fraudulentas.

La última iteración observada en noviembre de 2023 no es diferente, ya que uno de los droppers se hizo pasar por una aplicación de limpieza de teléfonos llamada "Phone Cleaner - File Explorer" (nombre del paquete "com.volabs.androidcleaner") y aprovechó una técnica llamada versionado para introducir su comportamiento malicioso.

Aunque la aplicación ya no está disponible para su descarga desde la tienda oficial de Android, todavía puede descargarse a través de otras fuentes de terceros poco fiables.

Según las estadísticas disponibles en la plataforma de inteligencia de aplicaciones AppBrain, se estima que la aplicación se descargó unas 12.000 veces durante el tiempo que estuvo disponible en Google Play Store, entre el 13 y el 27 de noviembre, cuando dejó de publicarse.

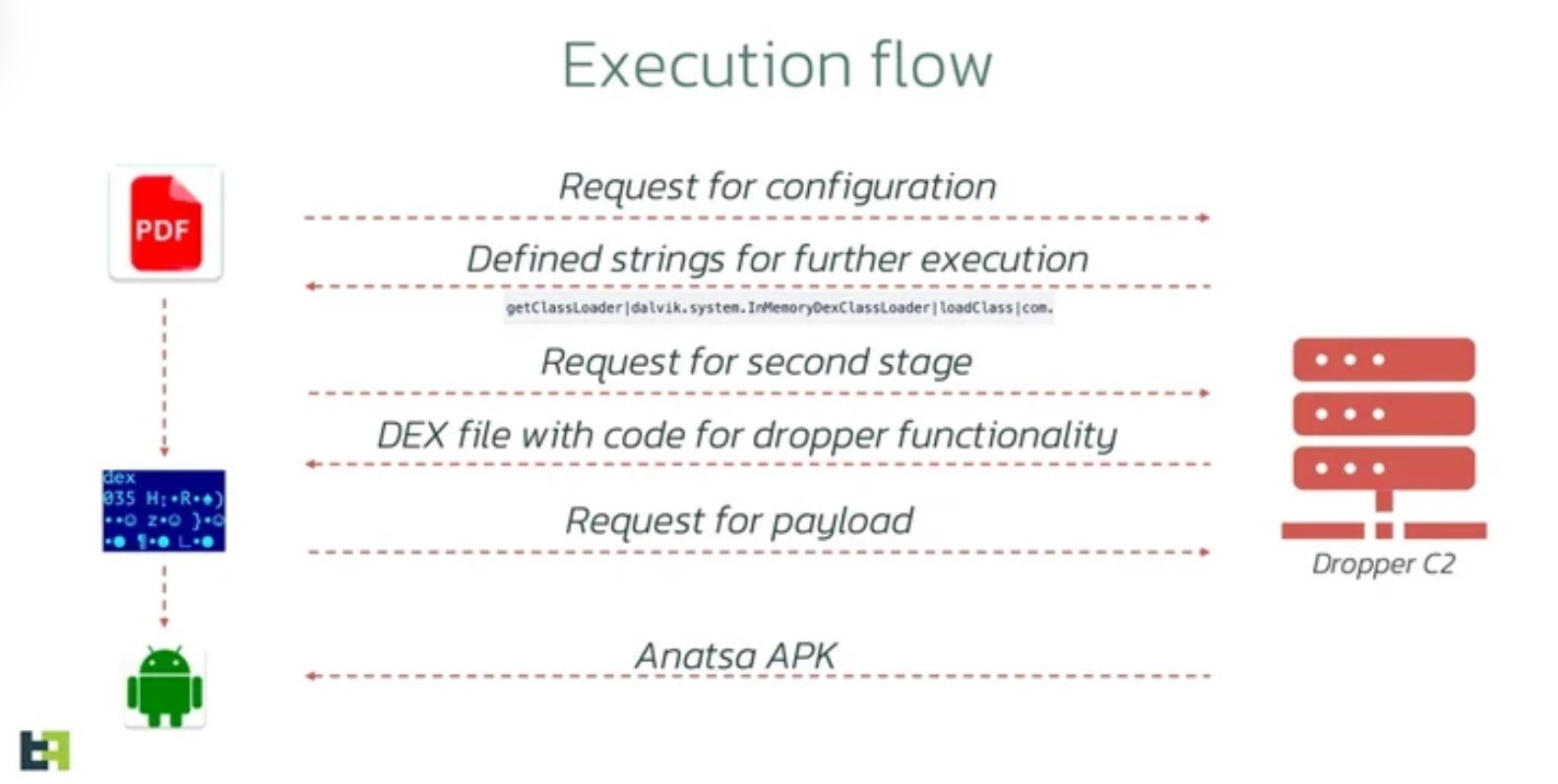

"Inicialmente, la aplicación parecía inofensiva, sin código malicioso y su servicio de accesibilidad no participaba en ninguna actividad dañina", dijeron los investigadores de ThreatFabric.

"Sin embargo, una semana después de su lanzamiento, una actualización introdujo código malicioso. Esta actualización alteró la funcionalidad de AccessibilityService, permitiéndole ejecutar acciones maliciosas como hacer clic automáticamente en los botones una vez que recibía una configuración del servidor [de comando y control]."

Lo que hace que el dropper sea notable es que su abuso del servicio de accesibilidad está adaptado a los dispositivos Samsung, lo que sugiere que en algún momento se diseñó para atacar exclusivamente a los terminales fabricados por la compañía, aunque se ha descubierto que otros droppers utilizados en la campaña son independientes del fabricante.

Los droppers también son capaces de burlar la configuración restringida de Android 13 imitando el proceso utilizado por los marketplaces para instalar nuevas aplicaciones sin que se deshabilite su acceso a las funcionalidades del servicio de accesibilidad, como se ha observado anteriormente en el caso de servicios de dropper como SecuriDropper.

"Estos actores prefieren ataques concentrados en regiones específicas en lugar de una propagación global, cambiando periódicamente su enfoque", dijo ThreatFabric. "Este enfoque selectivo les permite concentrarse en un número limitado de organizaciones financieras, dando lugar a un gran número de casos de fraude en poco tiempo."

El desarrollo se produce cuando Fortinet FortiGuard Labs detalló otra campaña que distribuye el troyano de acceso remoto SpyNote imitando un servicio legítimo de billetera de criptomoneda con sede en Singapur conocido como imToken para reemplazar las direcciones de billetera de destino y con otras controladas por el actor y realizar transferencias ilícitas de activos.

"Como gran parte del malware para Android actual, este malware abusa de la API de accesibilidad", afirma Axelle Apvrille, investigador de seguridad. "Esta muestra de SpyNote utiliza la API de accesibilidad para dirigirse a famosos monederos de criptomonedas".

Fuente: thehackernews.com