El troyano bancario de Android conocido como SpyNote ha sido analizado para revelar sus diversas funciones de recopilación de información.

Según F-Secure, las cadenas de ataques que involucran software espía, que normalmente se propagan a través de campañas de phishing por SMS, engañan a las víctimas potenciales para que instalen la aplicación haciendo clic en el enlace integrado.

Además de solicitar permisos invasivos para acceder a los registros de llamadas, la cámara, los mensajes SMS y el almacenamiento externo, SpyNote es conocido por ocultar su presencia en la pantalla de inicio de Android y en la pantalla Recientes en un intento por dificultar la detección.

"La aplicación de malware SpyNote se puede iniciar mediante un disparador externo", dijo el investigador de F-Secure Amit Tambe en un análisis publicado la semana pasada. "Al recibir la intención, la aplicación de malware inicia la actividad principal".

Pero lo más importante es que busca permisos de accesibilidad, aprovechándolos posteriormente para otorgarse permisos adicionales para grabar audio y llamadas telefónicas, registrar pulsaciones de teclas y capturar capturas de pantalla del teléfono a través de la API MediaProjection .

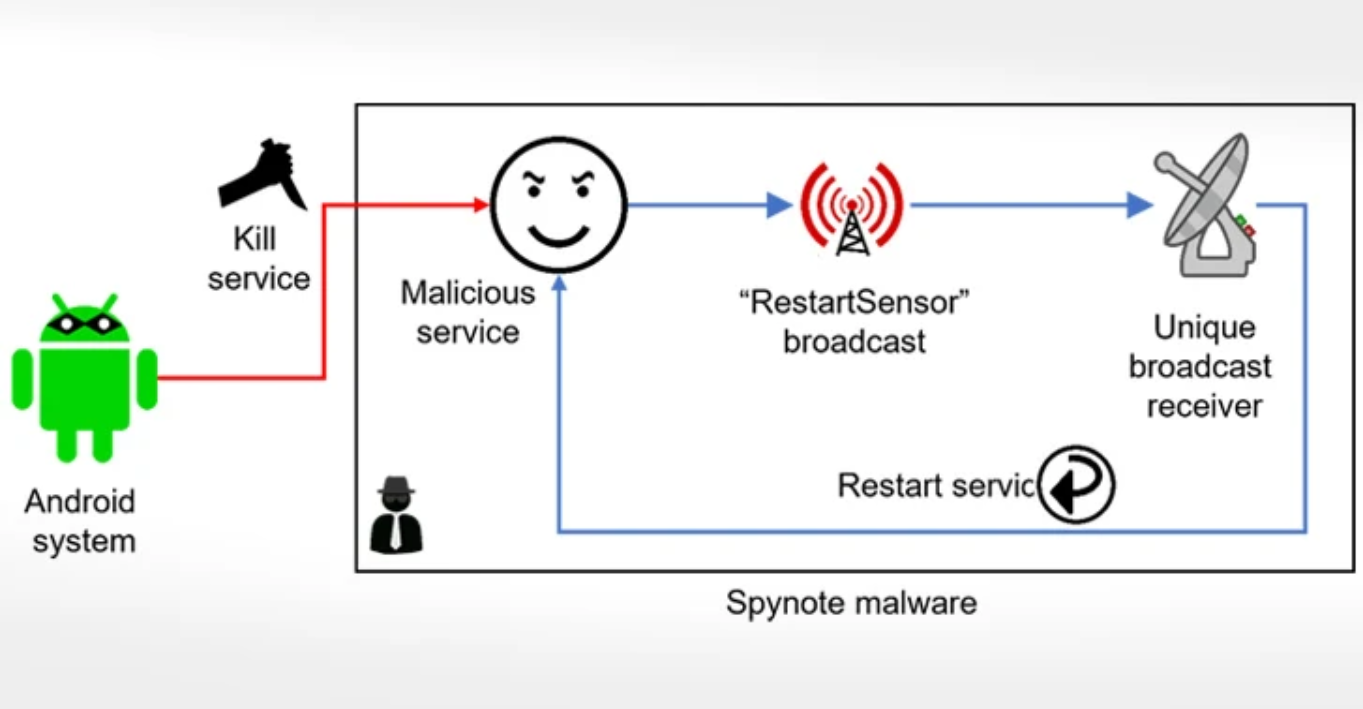

Un examen más detenido del malware ha revelado la presencia de los llamados servicios incondicionales que tienen como objetivo resistir los intentos de eliminarlo, ya sea por parte de las víctimas o del sistema operativo.

Esto se logra registrando un receptor de transmisión que está diseñado para reiniciarlo automáticamente cada vez que está a punto de apagarse. Es más, los usuarios que intentan desinstalar la aplicación maliciosa navegando a Configuración no pueden hacerlo cerrando la pantalla del menú a través del abuso de las API de accesibilidad.

"La muestra de SpyNote es un software espía que registra y roba una variedad de información, incluidas pulsaciones de teclas, registros de llamadas, información sobre aplicaciones instaladas, etc.", dijo Tambe. "Permanece oculto en el dispositivo de la víctima, lo que hace que sea difícil detectarlo. También hace que la desinstalación sea extremadamente complicada".

"A la víctima finalmente solo le queda la opción de realizar un restablecimiento de fábrica, perdiendo así todos los datos en el proceso".

La divulgación se produce cuando la firma finlandesa de ciberseguridad detalló una aplicación Android falsa que se hace pasar por una actualización del sistema operativo para atraer a los objetivos para que le otorguen permisos de servicios de accesibilidad y exfiltre SMS y datos bancarios.

Fuente: thehackernews.com