Hackers desconocidos han estado distribuyendo una versión troyanizada de la aplicación SSL VPN NetExtender de SonicWall para robar credenciales de usuarios desprevenidos que pudieran haberla instalado.

"NetExtender permite a los usuarios remotos conectarse de forma segura y ejecutar aplicaciones en la red de la empresa", explica Sravan Ganachari, investigador de SonicWall. "Los usuarios pueden cargar y descargar archivos, acceder a unidades de red y utilizar otros recursos como si estuvieran en la red local".

Microsoft, que detectó la campaña junto con la empresa de seguridad de redes, ha dado el nombre en clave de SilentRoute a la carga maliciosa distribuida a través del software VPN fraudulento.

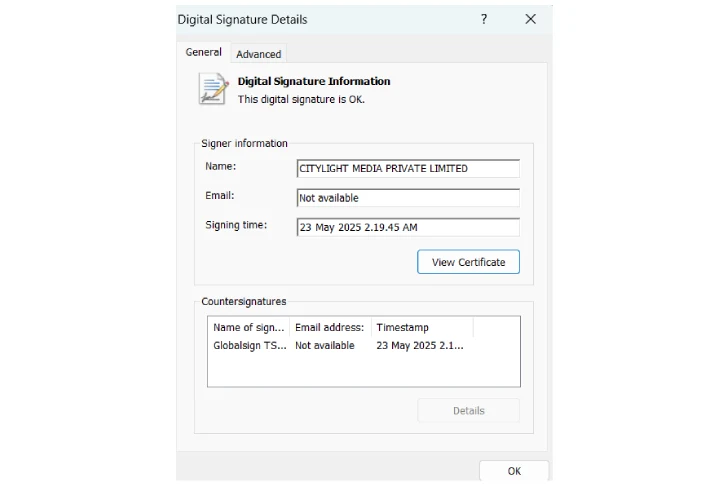

SonicWall dijo que el malware NetExtender se hace pasar por la última versión del software (10.3.2.27) y se ha encontrado que se distribuye a través de un sitio web falso que ya ha sido retirado. El instalador está firmado digitalmente por "CITYLIGHT MEDIA PRIVATE LIMITED".

Esto sugiere que la campaña se dirige a los usuarios que buscan NetExtender en motores de búsqueda como Google o Bing, y los engaña para que lo instalen a través de sitios falsos propagados mediante técnicas conocidas como spear-phishing, envenenamiento de optimización de motores de búsqueda (SEO), publicidad maliciosa o publicaciones en redes sociales.

Dos componentes diferentes del instalador han sido modificados para facilitar la exfiltración de la información de configuración a un servidor remoto bajo el control del atacante.

Entre ellos se encuentran "NeService.exe" y "NetExtender.exe", que han sido alterados para saltarse la validación de certificados digitales de varios componentes de NetExtender y continuar la ejecución independientemente de los resultados de la validación y exfiltrar la información al 132.196.198[.]163 a través del puerto 8080.

"El actor de la amenaza añadió código en los binarios instalados del falso NetExtender para que la información relacionada con la configuración de la VPN sea robada y enviada a un servidor remoto", dijo Ganachari.

"Una vez que se introducen los detalles de configuración de la VPN y se hace clic en el botón "Conectar", el código malicioso realiza su propia validación antes de enviar los datos al servidor remoto. La información de configuración robada incluye el nombre de usuario, la contraseña, el dominio, etc."

Hackers abusan de las firmas ConnectWise Authenticode

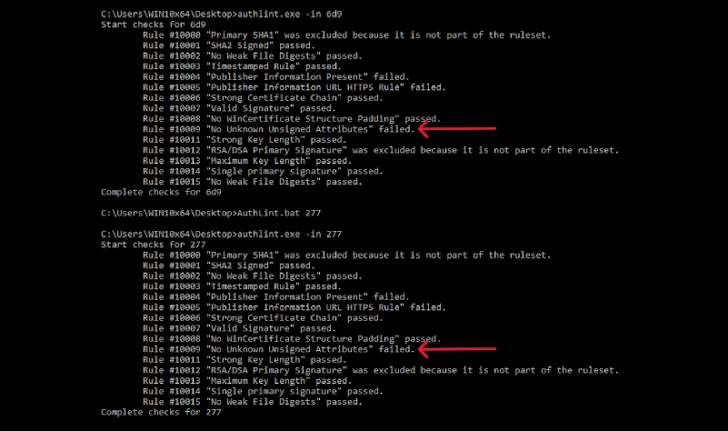

El desarrollo se produce mientras G DATA detalla un clúster de actividad de amenazas apodado EvilConwi que implica a malos actores que abusan de ConnectWise para incrustar código malicioso utilizando una técnica llamada authenticode stuffing sin invalidar la firma digital.

La empresa alemana de ciberseguridad afirma haber observado un repunte de los ataques con esta técnica desde marzo de 2025. Las cadenas de infección aprovechan principalmente los correos electrónicos de phishing como vector de acceso inicial o a través de sitios falsos anunciados como herramientas de inteligencia artificial (IA) en Facebook.

Estos mensajes de correo electrónico contienen un enlace de OneDrive que redirige a los destinatarios a una página de Canva con un botón "Ver PDF", que da lugar a la descarga y ejecución subrepticia de un instalador de ConnectWise.

Los ataques funcionan implantando configuraciones maliciosas en atributos no autenticados dentro de la firma Authenticode para servir una pantalla falsa de actualización de Windows y evitar que los usuarios apaguen sus sistemas, además de incluir información sobre la URL externa a la que debe establecerse la conexión remota para el acceso persistente.

Lo que hace notable a EvilConwi es que ofrece a los actores maliciosos una tapadera para operaciones nefastas al llevarlas a cabo utilizando un sistema o proceso de software de confianza, legítimo y quizás elevado, lo que les permite volar bajo el radar.

"Modificando estos parámetros, los ciberdelincuentes crean su propio malware de acceso remoto que simula ser un software diferente, como un conversor de IA a imágenes de Google Chrome", explica Karsten Hahn, investigador de seguridad. "También suelen añadir imágenes y mensajes falsos de actualización de Windows, para que el usuario no apague el sistema mientras los hackers se conectan remotamente a él".

Fuente: thehackernews