Los investigadores en ciberseguridad han detallado un nuevo grupo de actividades en las que los autores de amenazas se hacen pasar por empresas con aplicaciones OAuth falsas de Microsoft para facilitar la recopilación de credenciales como parte de ataques de apropiación de cuentas.

"Las aplicaciones falsas de Microsoft 365 suplantan a varias empresas, entre ellas RingCentral, SharePoint, Adobe y Docusign", afirmó Proofpoint en un informe publicado el jueves.

La campaña en curso, detectada por primera vez a principios de 2025, está diseñada para utilizar las aplicaciones OAuth como puerta de entrada para obtener acceso no autorizado a las cuentas de Microsoft 365 de los usuarios mediante kits de phishing como Tycoon y ODx, que son capaces de llevar a cabo phishing de autenticación multifactorial (MFA).

La empresa de seguridad empresarial afirmó que observó que este método se utilizaba en campañas de correo electrónico con más de 50 aplicaciones suplantadas.

Los ataques comienzan con correos electrónicos de phishing enviados desde cuentas comprometidas y tienen como objetivo engañar a los destinatarios para que hagan clic en direcciones URL con el pretexto de compartir solicitudes de presupuesto (RFQ) o acuerdos contractuales comerciales.

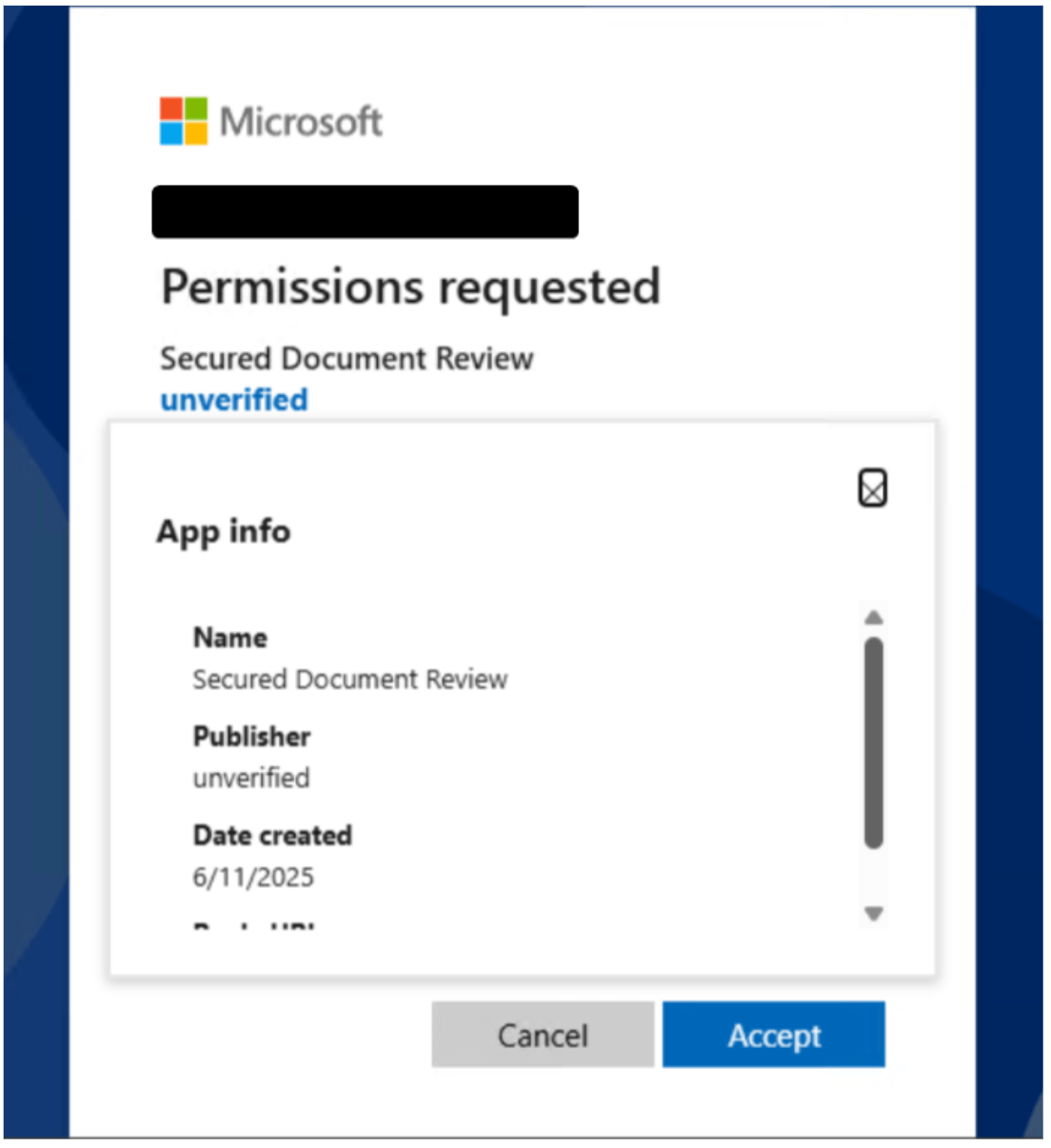

Al hacer clic en estos enlaces, la víctima es redirigida a una página de Microsoft OAuth para una aplicación llamada "iLSMART" que le pide que le conceda permisos para ver su perfil básico y mantener el acceso continuo a los datos a los que se le ha concedido acceso.

Lo que hace que este ataque sea notable es la suplantación de identidad de ILSMart, un mercado online legítimo para las industrias aeronáutica, naval y de defensa en el que se compran y venden piezas y servicios de reparación.

"Los permisos de las aplicaciones proporcionarían un uso limitado al atacante, pero se utilizan para preparar la siguiente fase del ataque", afirma Proofpoint.

Independientemente de si el objetivo aceptó o rechazó los permisos solicitados, primero se le redirige a una página CAPTCHA y, una vez completada la verificación, a una página falsa de autenticación de cuenta de Microsoft.

Esta página falsa de Microsoft utiliza técnicas de phishing de tipo "adversario en el medio" (AitM) impulsadas por la plataforma Tycoon Phishing-as-a-Service (PhaaS) para recopilar las credenciales y los códigos MFA de la víctima.

Tan solo el mes pasado, Proofpoint afirmó haber detectado otra campaña que suplantaba a Adobe, en la que los correos electrónicos se enviaban a través de Twilio SendGrid, una plataforma de marketing por correo electrónico, y estaban diseñados con el mismo objetivo: obtener la autorización del usuario o activar un flujo de cancelación que redirigiera a la víctima a una página de phishing.

La campaña representa solo una gota en el océano en comparación con la actividad general relacionada con Tycoon, con múltiples grupos que aprovechan el kit de herramientas para llevar a cabo ataques de apropiación de cuentas. Solo en 2025, se han observado intentos de compromiso de cuentas que afectan a casi 3000 cuentas de usuario en más de 900 entornos de Microsoft 365.

"Los actores maliciosos están creando cadenas de ataque cada vez más innovadoras en un intento de eludir las detecciones y obtener acceso a organizaciones de todo el mundo", afirmó la empresa, añadiendo que "prevé que los actores maliciosos se centrarán cada vez más en la identidad de los usuarios, y que el phishing de credenciales AiTM se convertirá en el estándar de la industria criminal".

El mes pasado, Microsoft anunció sus planes de actualizar la configuración predeterminada para mejorar la seguridad mediante el bloqueo de los protocolos de autenticación heredados y la exigencia del consentimiento del administrador para el acceso de aplicaciones de terceros. Se espera que las actualizaciones estén completadas para agosto de 2025.

"Esta actualización tendrá un impacto positivo en el panorama general y paralizará a los actores maliciosos que utilizan esta técnica", señaló Proofpoint.

La revelación se produce tras la decisión de Microsoft de desactivar de forma predeterminada los enlaces externos a libros de trabajo con tipos de archivos bloqueados entre octubre de 2025 y julio de 2026, en un intento por mejorar la seguridad de los libros de trabajo.

Los hallazgos también se producen cuando se utilizan correos electrónicos de spear-phishing con supuestos recibos de pago para desplegar, mediante un inyector basado en AutoIt, un malware .NET llamado VIP Keylogger que puede robar datos confidenciales de hosts comprometidos, según Seqrite.

Durante varios meses, se han detectado campañas de spam que ocultan enlaces de instalación de software de escritorio remoto dentro de archivos PDF con el fin de eludir las defensas contra el correo electrónico y el malware. Se cree que la campaña lleva en marcha desde noviembre de 2024 y que se dirige principalmente a entidades de Francia, Luxemburgo, Bélgica y Alemania.

"Estos archivos PDF suelen disfrazarse para que parezcan facturas, contratos o listados de propiedades con el fin de aumentar su credibilidad y atraer a las víctimas para que hagan clic en el enlace incrustado", afirma WithSecure. "Este diseño tenía como objetivo crear la ilusión de contenido legítimo que ha sido ocultado, lo que incita a la víctima a instalar un programa. En este caso, el programa era FleetDeck RMM".

Otras herramientas de supervisión y gestión remota (RMM) desplegadas como parte del grupo de actividades incluyen Action1, OptiTune, Bluetrait, Syncro, SuperOps, Atera y ScreenConnect.

"Aunque no se han observado cargas útiles posteriores a la infección, el uso de herramientas RMM sugiere claramente su papel como vector de acceso inicial, lo que podría permitir actividades maliciosas adicionales", añadió la empresa finlandesa. "Los operadores de ransomware, en particular, han favorecido este enfoque".

Fuente: thehackernews.com