Investigadores de ciberseguridad han descubierto nuevos artefactos asociados a un malware para macOS de Apple llamado ZuRu, conocido por propagarse a través de versiones troyanizadas de software legítimo.

SentinelOne, en un nuevo informe compartido con The Hacker News, dijo que el malware ha sido observado haciéndose pasar por el cliente SSH multiplataforma y la herramienta de gestión de servidores Termius a finales de mayo de 2025.

"El malware ZuRu continúa aprovechándose de los usuarios de macOS que buscan herramientas comerciales legítimas, adaptando su cargador y técnicas C2 para backdoor sus objetivos", dijeron los investigadores Phil Stokes y Dinesh Devadoss.

ZuRu fue documentado por primera vez en septiembre de 2021 por un usuario en el sitio web chino de preguntas y respuestas Zhihu como parte de una campaña maliciosa que secuestraba las búsquedas de iTerm2, una aplicación legítima de macOS Terminal, para dirigir a los usuarios a sitios falsos que engañaban a los usuarios desprevenidos para que descargaran el malware.

En enero de 2024, Jamf Threat Labs dijo haber descubierto un malware distribuido a través de aplicaciones piratas para macOS que compartía similitudes con ZuRu. Otros programas populares que han sido troyanizados para distribuir el malware son Microsoft Remote Desktop para Mac, junto con SecureCRT y Navicat.

El hecho de que ZuRu se distribuya principalmente a través de búsquedas patrocinadas en Internet indica que los autores de la amenaza son más oportunistas que selectivos en sus ataques, al tiempo que se aseguran de que sólo aquellos que buscan conexiones remotas y gestión de bases de datos se vean comprometidos.

Al igual que las muestras detalladas por Jamf, los artefactos ZuRu recién descubiertos emplean una versión modificada del kit de herramientas de post-explotación de código abierto conocido como Khepri para permitir a los atacantes obtener el control remoto de los hosts infectados.

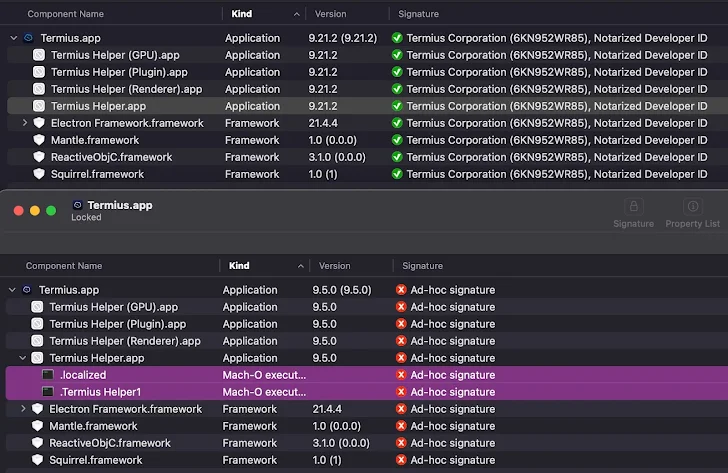

"El malware se entrega a través de una imagen de disco .dmg y contiene una versión hackeada de la genuina Termius.app", dijeron los investigadores. "Dado que el paquete de aplicaciones dentro de la imagen de disco ha sido modificado, los atacantes han sustituido la firma de código del desarrollador por su propia firma ad hoc con el fin de pasar las reglas de firma de código de macOS".

La aplicación alterada incluye dos ejecutables adicionales dentro de Termius Helper.app, un cargador llamado ".localized" que está diseñado para descargar y lanzar una baliza de comando y control (C2) Khepri desde un servidor externo ("download.termius[.]info") y ".Termius Helper1", que es una versión renombrada de la aplicación Termius Helper real.

"Si bien el uso de Khepri se observó en versiones anteriores de ZuRu, este medio de troyanizar una aplicación legítima varía de la técnica anterior del actor de la amenaza", explicaron los investigadores.

"En versiones anteriores de ZuRu, los autores del malware modificaban el ejecutable del paquete principal añadiendo un comando de carga adicional que hacía referencia a una .dylib externa, y la biblioteca dinámica funcionaba como cargador para el backdoor Khepri y los módulos de persistencia".

Además de descargar la baliza Khepri, el cargador está diseñado para configurar la persistencia en el host y comprueba si el malware ya está presente en una ruta predefinida en el sistema y emplea ("/tmp/.fseventsd") y, en caso afirmativo, compara el valor hash MD5 de la carga útil con el que está alojado en el servidor.

Si los valores hash no coinciden, se descarga una nueva versión. Se cree que esta función sirve probablemente como mecanismo de actualización para obtener nuevas versiones del malware a medida que están disponibles. Pero SentinelOne también teoriza que podría ser una forma de asegurarse de que la carga útil no se ha corrompido o modificado después de ser lanzada.

La herramienta Khepri modificada es un implante C2 repleto de funciones que permite la transferencia de archivos, el reconocimiento del sistema, la ejecución y control de procesos y la ejecución de comandos con captura de salida. El servidor C2 utilizado para comunicarse con la baliza es "ctl01.termius[.]fun".

"La última variante de macOS.ZuRu continúa el patrón del actor de la amenaza de troyanizar aplicaciones macOS legítimas utilizadas por desarrolladores y profesionales de TI", dijeron los investigadores.

"El cambio en la técnica de inyección de Dylib a troyanizar una aplicación de ayuda incrustada es probablemente un intento de eludir ciertos tipos de lógica de detección. Aun así, el uso continuado por parte del actor de ciertas TTPs -desde la elección de aplicaciones objetivo y patrones de nombres de dominio hasta la reutilización de nombres de archivo, persistencia y métodos de balizamiento- sugieren que éstas están ofreciendo un éxito continuado en entornos que carecen de suficiente protección de endpoints."

Fuente: thehackernews