Investigadores de ciberseguridad han descubierto dos extensiones maliciosas en el mercado de Visual Studio Code (VSCode) diseñadas para desplegar ransomware en desarrollo entre sus usuarios.

Las extensiones, denominadas "ahban.shiba" y "ahban.cychelloworld", han sido retiradas por los responsables del mercado.

Ambas extensiones, según ReversingLabs, incorporan código diseñado para invocar un comando PowerShell, que a su vez toma un payload de script PowerShell de un servidor de comando y control (C2) y la ejecuta.

Se sospecha que el payload es un ransomware en fase temprana de desarrollo, que sólo cifra los archivos de una carpeta llamada "testShiba" en el escritorio de Windows de la víctima.

Una vez cifrados los archivos, el payload PowerShell muestra un mensaje que dice "Sus archivos han sido cifrados. Pague 1 ShibaCoin a ShibaWallet para recuperarlos".

Sin embargo, no se proporcionan a las víctimas otras instrucciones o direcciones de monederos de criptomonedas, otro indicio de que el malware está probablemente en fase de desarrollo por parte de los actores de la amenaza.

Este hecho se produce un par de meses después de que la empresa de seguridad de la cadena de suministro de software detectara varias extensiones maliciosas, algunas de las cuales se hacían pasar por Zoom, pero albergaban una funcionalidad para descargar un payload desconocido de segunda etapa desde un servidor remoto.

La semana pasada, Socket detalló un paquete malicioso de Maven que se hacía pasar por la librería OAuth scribejava-core y que secretamente recolectaba y exfiltraba credenciales OAuth el decimoquinto día de cada mes, destacando un mecanismo de activación basado en el tiempo que está diseñado para evadir la detección.

La librería se subió a Maven Central el 25 de enero de 2024. Sigue estando disponible para su descarga desde el repositorio.

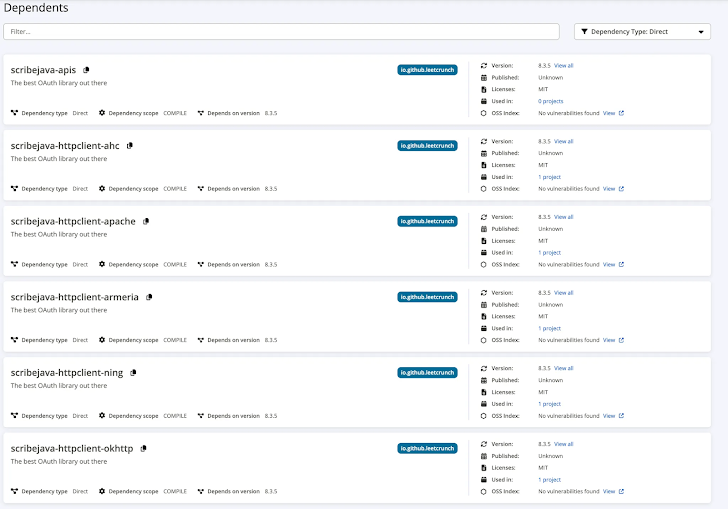

"Los atacantes utilizaron typosquatting - crear un nombre casi idéntico para engañar a los desarrolladores para que añadieran el paquete malicioso", dijo el investigador de seguridad Kush Pandya. "Curiosamente, este paquete malicioso tiene seis paquetes dependientes".

"Todos ellos son paquetes legítimos typosquatting pero comparten el mismo groupId (io.github.leetcrunch) en lugar del espacio de nombres real (com.github.scribejava)".

Al adoptar este enfoque, la idea es aumentar la legitimidad percibida de la biblioteca maliciosa, aumentando así las posibilidades de que un desarrollador la descargue y la utilice en sus proyectos.

Fuente: thehackernews