Los actores de amenazas ya están intentando explotar un fallo crítico de omisión de autenticación en Progress MOVEit Transfer, menos de un día después de que el proveedor lo revelara.

MOVEit Transfer es una solución de transferencia de archivos gestionada (MFT) que se utiliza en entornos empresariales para transferir archivos de forma segura entre socios comerciales y clientes mediante los protocolos SFTP, SCP y HTTP.

El nuevo problema de seguridad recibió el identificador CVE-2024-5806 y permite a los atacantes saltarse el proceso de autenticación en el módulo Secure File Transfer Protocol (SFTP), responsable de las operaciones de transferencia de archivos a través de SSH.

Un atacante que aproveche este fallo podría acceder a datos confidenciales almacenados en el servidor MOVEit Transfer, cargar, descargar, eliminar o modificar archivos, e interceptar o manipular transferencias de archivos.

Código exploit disponible

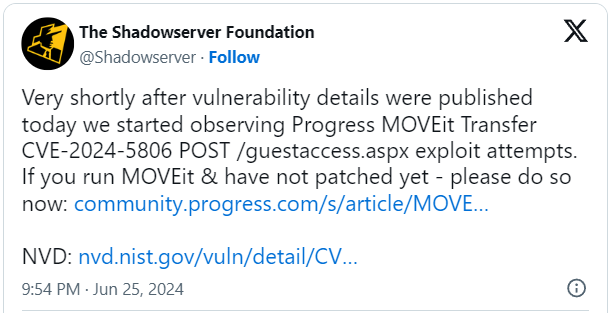

La plataforma de monitorización de amenazas Shadowserver Foundation informó de que había visto intentos de explotación poco después de que Progress publicara el boletín sobre CVE-2024-5806, por lo que los hackers ya están atacando los puntos finales vulnerables.

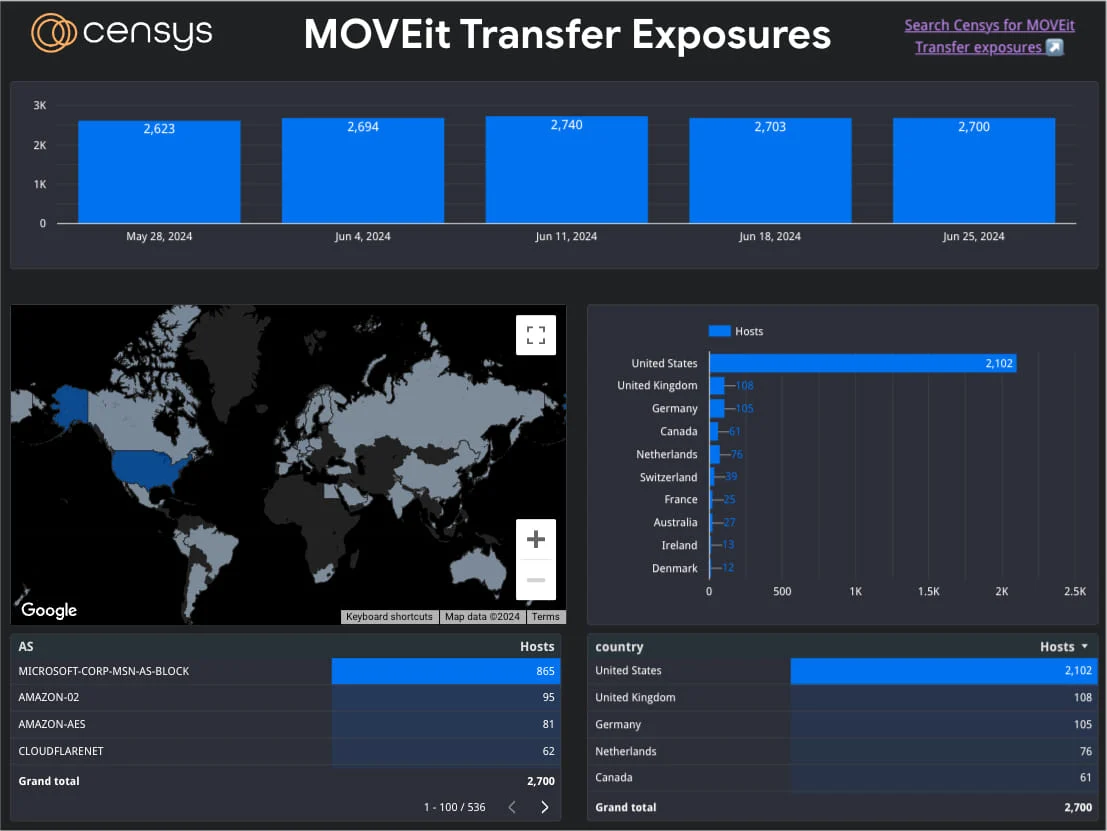

Instancias de MOVEit Transfer expuestas en Internet

Fuente: Censys

Sin embargo, se desconoce el porcentaje de los que no han aplicado las actualizaciones de seguridad y/o las mitigaciones propuestas para el fallo de terceros.

El informe de ShadowServer sobre los intentos de explotación llega después de que la empresa de seguridad ofensiva watchTowr publicara detalles técnicos sobre la vulnerabilidad, cómo puede explotarse y qué deben buscar los defensores en los registros para comprobar si hay indicios de explotación.

watchTowr también proporciona un análisis técnico de cómo los atacantes pueden manipular las rutas de clave pública SSH para forzar al servidor a autenticarse utilizando rutas controladas por el atacante, exponiendo potencialmente los hashes Net-NTLMv2.

Además, watchTowr y el investigador de vulnerabilidades Sina Kheirkhah ya han puesto a disposición del público el código de prueba de concepto para la vulnerabilidad CVE-2024-5806.

Con esta información disponible, los ataques seguramente se intensificarán en los próximos días, por lo que es crucial que las organizaciones apliquen las actualizaciones y mitigaciones de seguridad relacionadas lo antes posible.

Parches publicados para CVE-2024-5806

Según explica Progress en el boletín de seguridad, CVE-2024-5806 afecta a las siguientes versiones del producto:

- 2023.0.0 anteriores de 2023.0.11

- 2023.1.0 anteriores de 2023.1.6

- 2024.0.0 anteriores de 2024.0.2

Las correcciones están disponibles en MOVEit Transfer 2023.0.11, 2023.1.6 y 2024.0.2, disponibles en el portal de la Comunidad de Progress.

Los clientes que no tengan un contrato de mantenimiento vigente deben ponerse en contacto inmediatamente con el equipo de renovaciones o con el representante de un socio de Progress para resolver el problema.

Los clientes de MOVEit Cloud no necesitan tomar ninguna medida para mitigar el fallo crítico, ya que los parches ya se han desplegado automáticamente.

Además de la falla en sí, Progress seńala que descubrió una vulnerabilidad separada en un componente de terceros utilizado en MOVEit Transfer, que eleva los riesgos asociados con CVE-2024-5806.

Para mitigar este fallo hasta que se disponga de una solución del proveedor externo, se recomienda a los administradores del sistema que bloqueen el acceso del Protocolo de Escritorio Remoto (RDP) a los servidores de MOVEit Transfer y restrinjan las conexiones salientes a puntos finales conocidos/de confianza.

Progress también publicó un boletín de seguridad sobre un problema similar de omisión de autenticación, CVE-2024-5805, que afecta a MOVEit Gateway 2024.0.0.

MOVEit se utiliza ampliamente en el entorno empresarial y los hackers no pierden de vista las vulnerabilidades y los exploits disponibles en el producto, especialmente desde que el ransomware Clop aprovechó un zero-day el ańo pasado para vulnerar y posteriormente extorsionar a miles de organizaciones.

Fuente: bleepingcomputer