CISA ha etiquetado otra vulnerabilidad de seguridad crítica de Ivanti, que puede permitir a los actores de amenazas crear usuarios administradores falsos en dispositivos Virtual Traffic Manager (vTM) vulnerables, como explotada activamente en ataques.

Este fallo, identificado como CVE-2024-7593, se debe a una implementación incorrecta de un algoritmo de autenticación que permite a atacantes remotos no autenticados eludir la autenticación en paneles de administración vTM expuestos en Internet.

Ivanti vTM es un controlador de entrega de aplicaciones (ADC) basado en software que proporciona equilibrio de carga y gestión de tráfico para alojar servicios críticos de negocio.

"Una explotación exitosa podría conducir a la elusión de la autenticación y la creación de un usuario administrador", advirtió Ivanti cuando publicó las actualizaciones de seguridad para parchear esta vulnerabilidad crítica.

Aunque la compańía dijo que el código de explotación de prueba de concepto (PoC) ya estaba disponible el 13 de agosto cuando publicó los parches CVE-2024-7593, todavía tiene que actualizar el aviso de seguridad para confirmar la explotación activa.

Sin embargo, recomendó comprobar la salida de los registros de auditoría para los nuevos usuarios de administración "user1" o "user2" ańadidos a través de la interfaz gráfica de usuario o el código de explotación disponible públicamente para encontrar pruebas de compromiso.

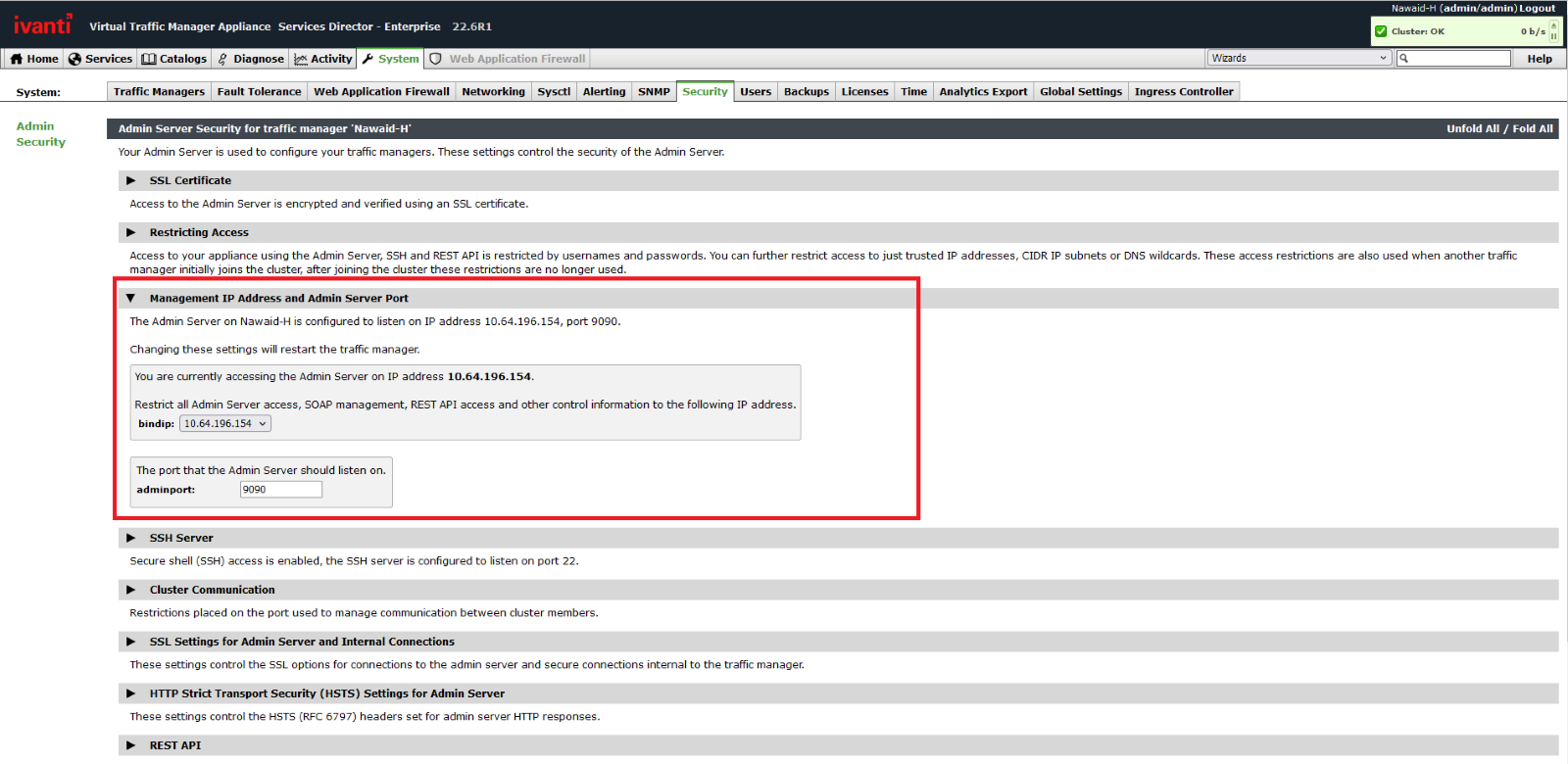

Ivanti también aconsejó a los administradores restringir el acceso a la interfaz de gestión vTM vinculándola a una red interna o a una dirección IP privada para bloquear posibles intentos de ataque y reducir la superficie de ataque.

Limitar el acceso de los administradores a la interfaz de gestión (Ivanti)

El martes, CISA ańadió el fallo de elusión de autenticación de Ivanti vTM a su catálogo de vulnerabilidades explotadas conocidas, etiquetándolo como activamente explotado. Tal y como exige la Directiva Operativa Vinculante (BOD), los organismos federales deben proteger los dispositivos vulnerables de sus redes en un plazo de tres semanas a partir del 15 de octubre.

El catálogo KEV de CISA alerta principalmente a las agencias federales sobre las vulnerabilidades que deben parchear lo antes posible, pero también se aconseja a las organizaciones privadas de todo el mundo que den prioridad a la mitigación de este fallo de seguridad para bloquear los ataques en curso.

En los últimos meses, varios fallos de Ivanti han sido explotados como zero-day en ataques generalizados dirigidos a los dispositivos VPN y las pasarelas ICS, IPS y ZTA de la empresa. La compańía también advirtió a principios de este mes que los actores de amenazas también están encadenando dos vulnerabilidades de Cloud Services Appliance (CSA) recientemente parcheadas en ataques en curso.

Ivanti declaró en septiembre que había mejorado sus capacidades internas de escaneado y pruebas en respuesta a estos ataques y que actualmente está trabajando en la mejora de su proceso de divulgación responsable para abordar los posibles problemas de seguridad con mayor rapidez.

Ivanti cuenta con más de 7.000 socios en todo el mundo y sus productos son utilizados por más de 40.000 empresas para la gestión de sistemas y activos informáticos.

Fuente: bleepingcomputer