Un nuevo fallo de Fortinet FortiManager apodado "FortiJump" y rastreado como CVE-2024-47575 ha sido explotado desde junio de 2024 en ataques zero-day en más de 50 servidores, según un nuevo informe de Mandiant.

Durante los últimos diez días, los rumores de un zero-day de FortiManager activamente explotado han estado circulando en línea después de que Fortinet notificara privadamente a los clientes en un aviso de seguridad de notificación avanzada.

Ayer, Fortinet ha revelado finalmente la vulnerabilidad de FortiManager, afirmando que se trataba de un fallo de autenticación en la API "FortiGate to FortiManager Protocol" (FGFM) creada por Fortinet que permitía a atacantes no autenticados ejecutar comandos en el servidor y en los dispositivos FortiGate gestionados.

Las amenazas podían aprovechar el fallo utilizando dispositivos FortiManager y FortiGate controlados por atacantes con certificados válidos para registrarse en cualquier servidor FortiManager expuesto.

Una vez conectado su dispositivo, incluso si se encontraba en un estado no autorizado, podían explotar el fallo para ejecutar comandos API en el FortiManager y robar datos de configuración sobre los dispositivos gestionados.

Fortinet ha publicado parches para el CVE-2024-47575 y ha ofrecido mitigaciones, como permitir únicamente la conexión de direcciones IP específicas o impedir que se registren dispositivos FortiGate desconocidos mediante el comando set fgfm-deny-unknown enable.

Explotado como zero-day desde junio

Esta noche de ayer, Mandiant informa que un actor de amenazas rastreado como UNC5820 ha estado explotando dispositivos FortiManager desde el 27 de junio de 2024.

"UNC5820 escenificó y exfiltró los datos de configuración de los dispositivos FortiGate gestionados por el FortiManager explotado", se lee en el nuevo informe de Mandiant.

"Estos datos contienen información de configuración detallada de los dispositivos gestionados, así como los usuarios y sus contraseñas cifradas FortiOS256".

"Estos datos podrían ser utilizados por UNC5820 para comprometer aún más el FortiManager, moverse lateralmente a los dispositivos Fortinet administrados y, en última instancia, apuntar al entorno empresarial".

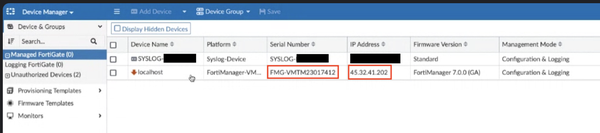

El primer ataque observado fue visto viniendo de 45.32.41[.]202, cuando los actores de la amenaza registraron un FortiManager-VM no autorizado a un servidor FortiManager expuesto.

Este dispositivo fue listado con el nombre "localhost" y utilizó un número de serie de "FMG-VMTM23017412", como se muestra a continuación.

FortiManager-VM controlado por atacantes

Fuente: Mandiant

Como parte del ataque, Mandiant dice que se crearon cuatro archivos:

- /tmp/.tm - Un archivo gzip que contiene información exfiltrada sobre dispositivos FortiGate gestionados, información sobre el servidor FortiManager y su base de datos global.

- /fds/data/unreg_devices.txt - Contiene el número de serie y la dirección IP del dispositivo no registrado.

- /fds/data/subs.dat.tmp - Desconocido

- /fds/data/subs.dat - Este archivo contenía el número de serie del dispositivo controlado por el atacante, el ID de usuario, el nombre de la empresa y una dirección de correo electrónico.

En el primer ataque observado, la dirección de correo electrónico era "0qsc137p@justdefinition.com", y el nombre de la empresa era "Purity Supreme".

Mandiant afirma que analizaron la memoria de un dispositivo comprometido, pero no encontraron indicios de cargas útiles maliciosas ni de manipulación de los archivos del sistema.

Aunque los atacantes exfiltraron datos de los dispositivos, Mandiant afirma que no ha habido indicios de que UNC5820 utilizara esta información sensible para propagarse lateralmente a los dispositivos FortiGate gestionados o vulnerar las redes.

En este momento, los datos robados pueden no ser tan valiosos para los atacantes, ya que Mandiant y Fortinet notificaron a los clientes de los ataques. Con suerte, los clientes modificaron sus credenciales y tomaron otras precauciones.

Como no hubo actividad de seguimiento después de los ataques iniciales, Mandiant no ha podido determinar el objetivo del actor de la amenaza ni dónde puede estar ubicado.

"Como resultado, en el momento de la publicación, carecemos de datos suficientes para evaluar la motivación o la ubicación del actor. A medida que dispongamos de información adicional a través de nuestras investigaciones, Mandiant actualizará la evaluación de atribución de este blog", explicó Mandiant.

Fortinet compartió información adicional en su aviso CVE-2024-47575 (FG-IR-24-423), incluyendo métodos de mitigación y recuperación. El aviso también incluye IOC adicionales, incluyendo otras direcciones IP utilizadas por los atacantes y entradas de registro para detectar un servidor FortiManager comprometido.

Fuente: bleepingcomputer