WatchGuard ha publicado actualizaciones de seguridad para solucionar una vulnerabilidad de ejecución remota de código que afecta a los firewalls Firebox de la empresa.

Identificada como CVE-2025-9242, esta falla de seguridad crítica es causada por una vulnerabilidad de escritura fuera de límites que puede permitir a los atacantes ejecutar código malicioso de forma remota en dispositivos vulnerables tras una explotación exitosa.

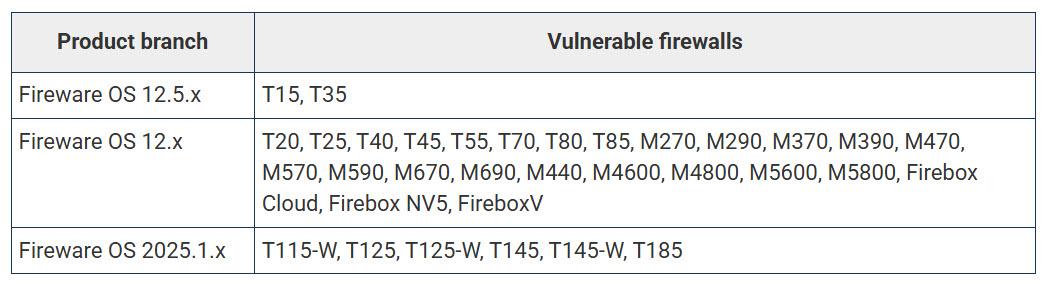

CVE-2025-9242 afecta a los firewalls que ejecutan Fireware OS 11.x (fin de vida útil), 12.x y 2025.1, y se corrigió en las versiones 12.3.1_Update3 (B722811), 12.5.13, 12.11.4 y 2025.1.1.

Aunque los firewalls Firebox solo son vulnerables a los ataques si están configurados para utilizar VPN IKEv2, WatchGuard añadió que pueden seguir estando en riesgo, incluso si se han eliminado las configuraciones vulnerables, si sigue configurada una VPN de sucursal a un par de puerta de enlace estática.

"Una vulnerabilidad de escritura fuera de límites en el proceso iked del sistema operativo WatchGuard Fireware puede permitir a un atacante remoto no autenticado ejecutar código arbitrario. Esta vulnerabilidad afecta tanto a la VPN de usuario móvil con IKEv2 como a la VPN de la sucursal que utiliza IKEv2 cuando se configura con un par de puerta de enlace dinámica", advirtió la empresa en un aviso publicado el miércoles.

"Si el Firebox se configuró previamente con la VPN de usuario móvil con IKEv2 o una VPN de sucursal que utiliza IKEv2 para un par de puerta de enlace dinámica, y ambas configuraciones se han eliminado desde entonces, ese Firebox puede seguir siendo vulnerable si todavía está configurada una VPN de sucursal para un par de puerta de enlace estática".

WatchGuard también ofrece una solución temporal para los administradores que no pueden aplicar inmediatamente parches a los dispositivos que ejecutan software vulnerable configurado con túneles VPN de sucursales (BOVPN) a pares de puerta de enlace estáticos.

Para ello, deben desactivar las BOVPN dinámicas, añadir nuevas políticas de firewall y desactivar las políticas predeterminadas del sistema que gestionan el tráfico VPN, tal y como se describe en este documento de soporte, que proporciona instrucciones detalladas sobre cómo proteger el acceso a las BOVPN que utilizan IPSec e IKEv2.

Aunque esta vulnerabilidad crítica aún no se está explotando en la práctica, se recomienda a los administradores que actualicen sus dispositivos WatchGuard Firebox, ya que los actores maliciosos consideran los firewalls un objetivo atractivo. Por ejemplo, la banda de ransomware Akira está explotando activamente CVE-2024-40766, una vulnerabilidad crítica de un año de antigüedad, para comprometer los firewalls SonicWall.

Hace dos años, en abril de 2022, la Agencia de Seguridad Cibernética y de Infraestructuras (CISA) también ordenó a las agencias civiles federales que corrigieran un error explotado activamente que afectaba a los dispositivos de firewall WatchGuard Firebox y XTM.

WatchGuard colabora con más de 17 000 distribuidores de seguridad y proveedores de servicios para proteger las redes de más de 250 000 pequeñas y medianas empresas de todo el mundo.

Fuente: bleepingcomputer