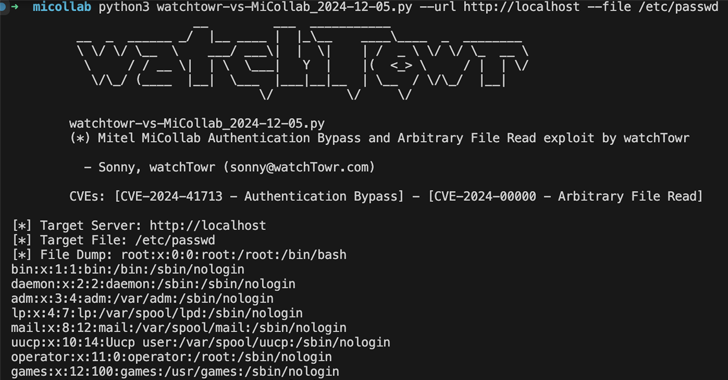

Investigadores de ciberseguridad han publicado un exploit de prueba de concepto (PoC) que encadena un fallo de seguridad crítico ya parcheado que afecta a Mitel MiCollab con un zero-day de lectura arbitraria de archivos, otorgando a un atacante la capacidad de acceder a archivos de instancias susceptibles.

La vulnerabilidad crítica en cuestión es CVE-2024-41713 (puntuación CVSS: 9,8), que está relacionada con un caso de validación de entrada insuficiente en el componente NuPoint Unified Messaging (NPM) de Mitel MiCollab que da lugar a un ataque path traversal.

MiCollab es una solución de software y hardware que integra chat, voz, vídeo y mensajería SMS con Microsoft Teams y otras aplicaciones. NPM es un sistema de buzón de voz basado en servidor, que permite a los usuarios acceder a sus mensajes de voz a través de varios métodos, incluyendo de forma remota o a través del cliente Microsoft Outlook.

WatchTowr Labs, en un informe compartido con The Hacker News, dijo que descubrió CVE-2024-41713 como parte de sus esfuerzos para reproducir CVE-2024-35286 (puntuación CVSS: 9,8), otro fallo crítico en el componente NPM que podría permitir a un atacante acceder a información sensible y ejecutar operaciones arbitrarias de base de datos y gestión.

El fallo de inyección SQL fue parcheado por Mitel a finales de mayo de 2024 con el lanzamiento de MiCollab versión 9.8 SP1 (9.8.1.5).

Lo que hace que la nueva vulnerabilidad sea notable es que implica pasar la entrada "..;/" en la solicitud HTTP al componente ReconcileWizard para que el atacante aterrice en la raíz del servidor de aplicaciones, lo que hace posible acceder a información sensible (por ejemplo, /etc/passwd) sin autenticación.

El análisis de WatchTowr Labs descubrió además que el bypass de autenticación podía encadenarse con un fallo de lectura arbitraria de archivos post-autenticación aún sin parche para extraer información sensible.

"Una explotación exitosa de esta vulnerabilidad podría permitir a un atacante obtener acceso no autorizado, con impactos potenciales a la confidencialidad, integridad y disponibilidad del sistema", dijo Mitel en un aviso para CVE-2024-41713.

"Si la vulnerabilidad se explota con éxito, un atacante podría obtener acceso no autenticado a la información de aprovisionamiento, incluyendo información no sensible del usuario y de la red, y realizar acciones administrativas no autorizadas en el servidor MiCollab."

La empresa también señaló que el fallo de lectura local de archivos (CVE reservado, puntuación CVSS: 2,7) en el sistema es el resultado de una sanitización de entrada insuficiente, y que la divulgación se limita a información no sensible del sistema. Subrayó que la vulnerabilidad no permite la modificación de archivos ni la elevación de privilegios.

Tras la revelación responsable, CVE-2024-41713 se ha tapado en las versiones de MiCollab 9.8 SP2 (9.8.2.12) o posteriores a partir del 9 de octubre de 2024.

"A un nivel más técnico, esta investigación ha demostrado algunas lecciones valiosas", dijo el investigador de seguridad Sonny Macdonald.

"En primer lugar, ha servido de ejemplo real de que no siempre es necesario tener acceso completo al código fuente, incluso cuando se investiga una vulnerabilidad para reproducir un punto débil conocido en una solución COTS. Dependiendo de la profundidad de la descripción del CVE, unos buenos conocimientos de búsqueda en Internet pueden ser la base de una búsqueda exitosa de vulnerabilidades."

Cabe señalar que MiCollab 9.8 SP2 (9.8.2.12) también soluciona una vulnerabilidad de inyección SQL independiente en el componente Audio, Web, and Video Conferencing (AWV) (CVE-2024-47223, puntuación CVSS: 9,4) que podría tener graves repercusiones, desde la divulgación de información hasta la ejecución de consultas arbitrarias a bases de datos que podrían inutilizar el sistema.

La revelación se produce cuando Rapid7 detalló varios defectos de seguridad en la cámara de seguridad Wi-Fi para interiores Lorex 2K (de CVE-2024-52544 a CVE-2024-52548) que podrían combinarse para lograr la ejecución remota de código (RCE).

En un escenario de ataque hipotético, las tres primeras vulnerabilidades podrían utilizarse para restablecer la contraseña de administrador de un dispositivo de destino a uno de la elección del adversario, aprovechando el acceso para ver vídeo en directo y audio desde el dispositivo, o aprovechar los dos defectos restantes para lograr RCE con privilegios elevados.

"La cadena de exploits consta de cinco vulnerabilidades distintas, que operan juntas en dos fases para lograr un RCE sin autenticación", señaló el investigador de seguridad Stephen Fewer.

"La fase 1 realiza un bypass de autenticación, lo que permite a un atacante remoto no autenticado restablecer la contraseña de administrador del dispositivo con una contraseña de su elección. La fase 2 logra la ejecución remota de código aprovechando el bypass de autenticación de la fase 1 para realizar un desbordamiento de búfer autenticado basado en pila y ejecutar un comando del sistema operativo (SO) con privilegios de root."

Fuente: thehackernews