Los actores de amenazas están aprovechando un fallo de seguridad recientemente revelado que afecta a las pasarelas Ivanti Connect Secure, Policy Secure y ZTA para desplegar una puerta trasera con el nombre en clave DSLog en dispositivos susceptibles.

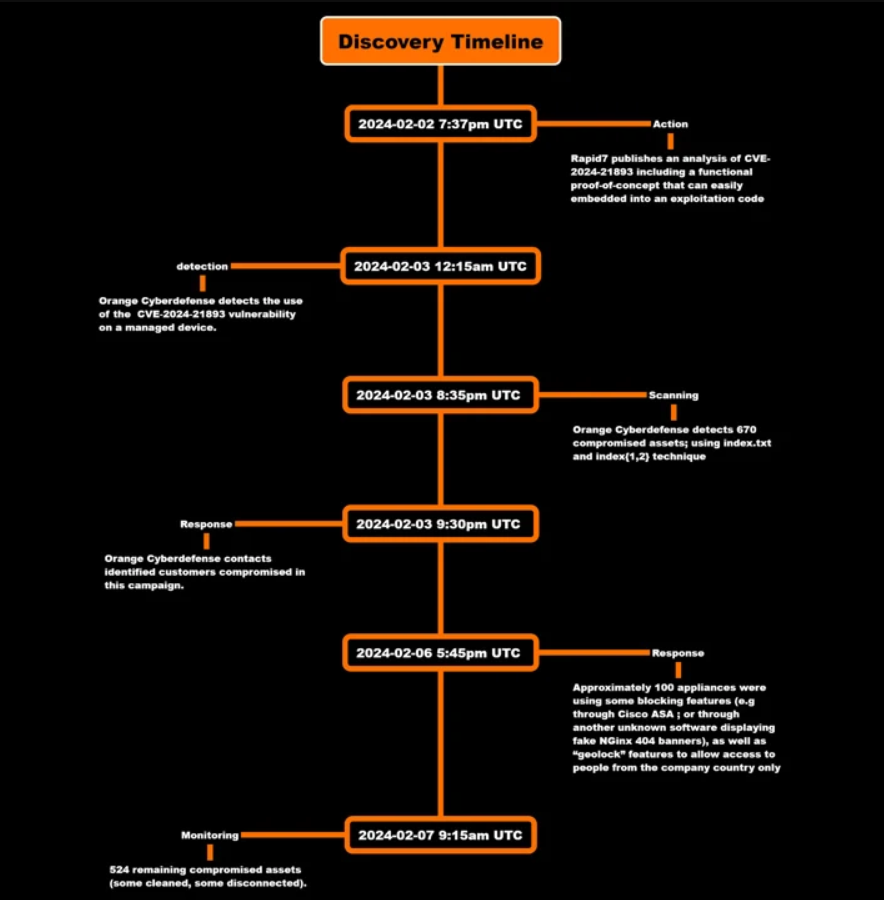

Así lo afirma Orange Cyberdefense, que ha observado la explotación de CVE-2024-21893 pocas horas después de la publicación del código de prueba de concepto (PoC).

CVE-2024-21893, que fue revelado por Ivanti a finales del mes pasado junto con CVE-2024-21888, se refiere a una vulnerabilidad de falsificación de petición del lado del servidor (SSRF) en el módulo SAML que, si se explota con éxito, podría permitir el acceso a recursos restringidos sin ningún tipo de autenticación.

La empresa con sede en Utah ha reconocido desde entonces que el fallo ha limitado los ataques selectivos, aunque no está claro el alcance exacto de los ataques.

La semana pasada, la Shadowserver Foundation reveló un aumento de los intentos de explotación de la vulnerabilidad procedentes de más de 170 direcciones IP únicas, poco después de que Rapid7 y AssetNote compartieran detalles técnicos adicionales.

El último análisis de Orange Cyberdefense muestra que ya el 3 de febrero se detectaron ataques dirigidos a un cliente anónimo para inyectar una puerta trasera que permite el acceso remoto persistente.

"El backdoor se inserta en un archivo Perl existente llamado 'DSLog.pm'", dijo la compañía, destacando un patrón en curso en el que los componentes legítimos existentes - en este caso, un módulo de registro - se modifican para añadir el código malicioso.

DSLog, el implante, viene equipado con sus propios trucos para dificultar el análisis y la detección, incluyendo la incrustación de un hash único por dispositivo, lo que hace imposible utilizar el hash para ponerse en contacto con la misma puerta trasera en otro dispositivo.

El mismo valor hash es suministrado por los atacantes al campo de cabecera User-Agent en una petición HTTP al dispositivo para permitir al malware extraer el comando a ejecutar de un parámetro de consulta llamado "cdi". A continuación, la instrucción descodificada se ejecuta como usuario root.

"La shell web no devuelve el estado/código cuando se intenta contactar con ella", afirma Orange Cyberdefense. "No hay forma conocida de detectarlo directamente".

Además, observó indicios de que los autores de la amenaza habían borrado registros ".access" en "múltiples" dispositivos en un intento de ocultar el rastro forense y pasar desapercibidos.

Pero al comprobar los artefactos que se crearon al activar la vulnerabilidad SSRF, la empresa dijo que fue capaz de detectar 670 activos comprometidos durante una exploración inicial el 3 de febrero, un número que se ha reducido a 524 a partir del 7 de febrero.

A la luz de la continua explotación de los dispositivos Ivanti, se recomienda encarecidamente que "todos los clientes restablezcan de fábrica su dispositivo antes de aplicar el parche para evitar que el actor de la amenaza obtenga persistencia de actualización en su entorno."

Fuente: thehackernews.com