Los agentes de amenanza están explotando activamente una vulnerabilidad crítica en el tema Service Finder de WordPress que les permite eludir la autenticación e iniciar sesión como administradores.

Los privilegios de administrador en WordPress otorgan control total sobre el contenido y la configuración, permiso para crear cuentas, cargar archivos PHP y exportar bases de datos.

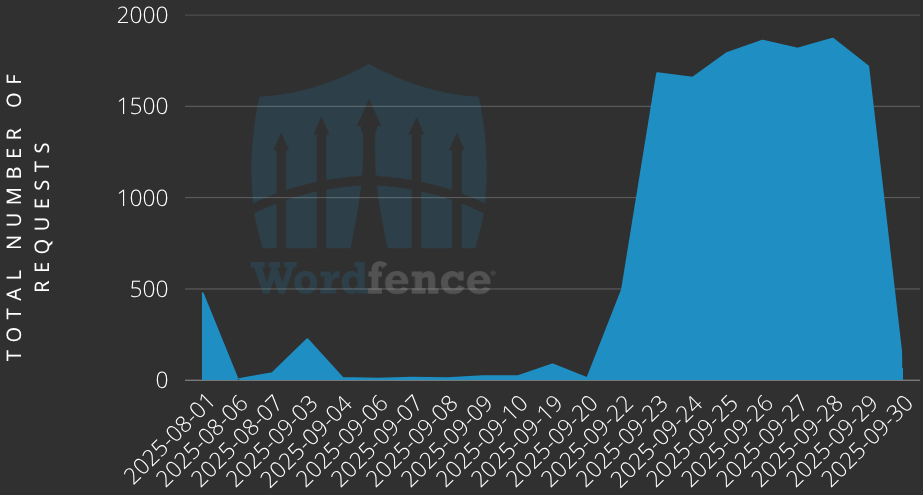

La empresa de seguridad de plugins de WordPress Wordfence registró más de 13 800 intentos de explotación desde el 1 de agosto.

Service Finder es un tema premium de WordPress diseñado para sitios web de directorios de servicios y bolsas de trabajo. Admite reservas de clientes, comentarios, gestión de franjas horarias, gestión de personal, generación de facturas y un sistema de pago.

El tema tiene más de 6000 ventas en Envato Market y, como la mayoría de los plugins premium, suele ser utilizado por sitios activos.

La vulnerabilidad explotada en los últimos ataques se ha registrado como CVE-2025-5947 y tiene una puntuación de gravedad crítica de 9,8. Afecta a las versiones 6.0 y anteriores de Service Finder, y se debe a una validación incorrecta de la cookie original_user_id en la función service_finder_switch_back().

Un atacante que aproveche CVE-2025-5947 puede iniciar sesión como cualquier usuario, incluidos los administradores, sin necesidad de autenticación.

El problema fue descubierto por el investigador de seguridad "Foxyyy", que lo notificó a través del programa de recompensa por errores de Wordfence el 8 de junio.

Aonetheme, el proveedor del tema, solucionó el problema de seguridad en la versión 6.1, lanzada el 17 de julio. A finales de mes, el problema se hizo público y al día siguiente comenzaron los ataques.

Durante aproximadamente una semana, desde el 23 de septiembre, Wordfence observó un aumento de más de 1500 intentos de ataque cada día. En total, los investigadores detectaron más de 13 800 intentos de explotación.

Volumen de ataques dirigidos a CVE-2025-5947

Fuente: Wordfence

Según las observaciones de Wordfence, un ataque típico incluye una solicitud HTTP GET a la ruta raíz con un parámetro de consulta (switch_back=1) para suplantar la identidad de un usuario existente.

Los investigadores afirman que hay varias direcciones IP utilizadas para lanzar los ataques. Sin embargo, miles de solicitudes de ataque se originaron en solo cinco de ellas:

- 5.189.221.98

- 185.109.21.157

- 192.121.16.196

- 194.68.32.71

- 178.125.204.198

Como parte de las medidas de defensa contra estos ataques, se han bloqueado las direcciones IP anteriores. Sin embargo, cabe señalar que los atacantes pueden cambiar a otras nuevas.

Los investigadores afirman que no hay indicadores claros de compromiso para detener estos ataques, aparte de las solicitudes que contienen el parámetro "switch_back".

Los administradores de sitios web deben revisar todos los registros en busca de actividades sospechosas o cuentas que los actores maliciosos puedan crear para persistir.

Wordfence advierte que "la ausencia de entradas de registro de este tipo no garantiza que su sitio web no haya sido comprometido", ya que el acceso de administrador permite a los atacantes borrar sus huellas eliminando los registros u otras pruebas.

Dado el estado de explotación activa de CVE-2025-5947, se recomienda a los usuarios del tema Service Finder que apliquen la actualización de seguridad lo antes posible o dejen de utilizar el plugin.

Fuente: bleepingcomputer