Se ha revelado un fallo de seguridad de máxima gravedad en el plugin de donaciones y recaudación de fondos GiveWP de WordPress que expone a más de 100.000 sitios web a ataques de ejecución remota de código.

El fallo, identificado como CVE-2024-5932 (puntuación CVSS: 10,0), afecta a todas las versiones del complemento anteriores a la 3.14.2, publicada el 7 de agosto de 2024. Un investigador de seguridad, que se hace llamar villu164, ha descubierto y notificado el problema.

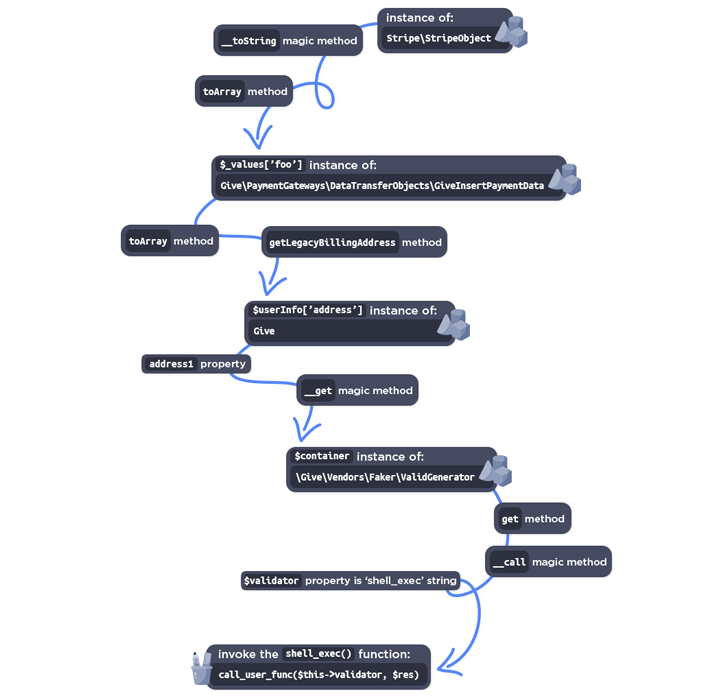

El plugin es vulnerable a la inyección de objetos PHP en todas las versiones hasta la 3.14.1 inclusive, a través de la deserialización de la entrada no fiable del parámetro ?give_title?, dijo Wordfence en un informe esta semana.

"Esto hace posible que atacantes no autenticados inyecten un objeto PHP. La presencia adicional de una cadena POP permite a los atacantes ejecutar código de forma remota y eliminar archivos arbitrarios."

La vulnerabilidad tiene su origen en una función llamada "give_process_donation_form()", que se utiliza para validar y desinfectar los datos introducidos en el formulario, antes de pasar la información de la donación, incluidos los detalles del pago, a la pasarela especificada.

La explotación exitosa de la falla podría permitir a un actor de amenaza autenticado ejecutar código malicioso en el servidor, por lo que es imperativo que los usuarios tomen medidas para actualizar sus instancias a la última versión.

La revelación se produce días después de que Wordfence también detallara otro fallo de seguridad crítico en los plugins de WordPress InPost PL e InPost for WooCommerce (CVE-2024-6500, puntuación CVSS: 10,0) que permite a los actores de amenazas no autenticados leer y eliminar archivos arbitrarios, incluido el archivo wp-config.php.

En los sistemas Linux, sólo pueden borrarse los archivos del directorio de instalación de WordPress, pero pueden leerse todos los archivos. El problema se ha corregido en la versión 1.4.5.

También se ha descubierto otro fallo crítico en JS Help Desk, un plugin de WordPress con más de 5.000 instalaciones activas (CVE-2024-7094, puntuación CVSS: 9,8) que permite la ejecución remota de código debido a un fallo de inyección de código PHP. Se ha publicado un parche para la vulnerabilidad en la versión 2.8.7.

A continuación se enumeran otros fallos de seguridad resueltos en varios plugins de WordPress:

- CVE-2024-6220 (puntuación CVSS: 9.8): Un fallo de carga de archivos arbitrarios en el plugin ????? (Keydatas) que permite a atacantes no autenticados cargar archivos arbitrarios en el servidor del sitio afectado, resultando finalmente en la ejecución de código.

- CVE-2024-6467 (puntuación CVSS: 8.8): Un fallo de lectura arbitraria de archivos en el plugin de reserva de citas BookingPress que permite a los atacantes autenticados, con acceso de nivel de suscriptor y superior, crear archivos arbitrarios y ejecutar código arbitrario o acceder a información sensible.

- CVE-2024-5441 (puntuación CVSS: 8,8): Un fallo de carga de archivos arbitrarios en el complemento Modern Events Calendar que permite a los atacantes autenticados, con acceso de suscriptor y superior, cargar archivos arbitrarios en el servidor del sitio afectado y ejecutar código.

- CVE-2024-6411 (puntuación CVSS: 8.8): Un fallo de escalada de privilegios en el plugin ProfileGrid - User Profiles, Groups and Communities que permite a atacantes autenticados, con acceso a nivel de suscriptor y superior, actualizar sus capacidades de usuario a las de un administrador.

La aplicación de parches contra estas vulnerabilidades es una línea de defensa crucial contra los ataques que las aprovechan para instalar skimmers de tarjetas de crédito capaces de recopilar la información financiera introducida por los visitantes del sitio.

La semana pasada, Sucuri sacó a la luz una campaña de skimmer que inyecta en sitios web de comercio electrónico PrestaShop JavaScript malicioso que aprovecha una conexión WebSocket para robar datos de tarjetas de crédito.

La compañía de seguridad de sitios web propiedad de GoDaddy también ha advertido a los propietarios de sitios WordPress contra la instalación de plugins y temas anulados, afirmando que podrían actuar como un vector para el malware y otras actividades nefastas.

"A fin de cuentas, utilizar plugins y temas legítimos es una parte fundamental de la gestión responsable de un sitio web, y la seguridad nunca debe comprometerse en aras de un atajo", afirma Sucuri.

Fuente: thehackernews