Un fallo de seguridad sin parchear que afecta a la cámara de red Edimax IC-7100 está siendo explotado por actores de amenazas para distribuir variantes del malware de botnet Mirai desde al menos mayo de 2024.

La vulnerabilidad en cuestión es CVE-2025-1316 (puntuación CVSS v4: 9,3), un fallo crítico de inyección de comandos del sistema operativo que un atacante podría aprovechar para lograr la ejecución remota de código en dispositivos susceptibles mediante una solicitud especialmente diseńada.

La empresa de seguridad e infraestructura Web Akamai afirma que el primer intento de explotación de este fallo se remonta a mayo de 2024, aunque una prueba de concepto (PoC) está disponible públicamente desde junio de 2023.

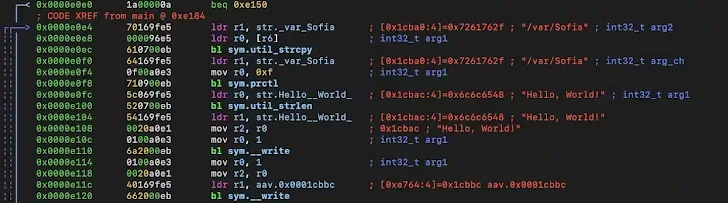

"El exploit tiene como objetivo el endpoint /camera-cgi/admin/param.cgi en los dispositivos Edimax, e inyecta comandos en la opción NTP_serverName como parte de la opción ipcamSource de param.cgi", dijeron los investigadores de Akamai Kyle Lefton y Larry Cashdollar.

Mientras que el armamento del endpoint requiere autenticación, se ha descubierto que los intentos de explotación están haciendo uso de las credenciales por defecto (admin:1234) para obtener acceso no autorizado.

Se han identificado al menos dos variantes diferentes de la red de bots Mirai que aprovechan la vulnerabilidad, y una de ellas también incorpora una funcionalidad antidepuración antes de ejecutar un script de shell que recupera el malware para diferentes arquitecturas.

El objetivo final de estas campańas es acorralar los dispositivos infectados en una red capaz de orquestar ataques distribuidos de denegación de servicio (DDoS) contra objetivos de interés a través de protocolos TCP y UDP.

Además, se ha observado que las redes de bots explotan CVE-2024-7214, que afecta a los dispositivos IoT TOTOLINK, y CVE-2021-36220, así como una vulnerabilidad de Hadoop YARN.

En un aviso independiente publicado la semana pasada, Edimax afirmó que la CVE-2025-1316 afecta a dispositivos heredados que ya no reciben soporte activo y que no tiene previsto proporcionar un parche de seguridad, ya que el modelo se dejó de fabricar hace más de 10 ańos.

Dada la ausencia de un parche oficial, se recomienda a los usuarios actualizar el dispositivo a un modelo más reciente o evitar exponerlo directamente a través de Internet, cambiar la contraseńa de administrador predeterminada y supervisar los registros de acceso para detectar cualquier signo de actividad inusual.

"Una de las formas más efectivas para que los ciberdelincuentes comiencen a montar una botnet es atacar el firmware mal protegido y obsoleto de los dispositivos más antiguos", dijo Akamai.

"El legado de Mirai sigue acosando a las organizaciones de todo el mundo, ya que la propagación de redes de bots basadas en el malware Mirai no muestra signos de detenerse. Con todo tipo de tutoriales y código fuente disponibles gratuitamente (y, ahora, con la ayuda de la IA) hacer girar una botnet se ha vuelto aún más fácil."

Fuente: thehackernews