Cisco ha publicado actualizaciones de seguridad para corregir una vulnerabilidad crítica en el software Unified Contact Center Express (UCCX), que podría permitir a los atacantes ejecutar comandos con privilegios de root.

La plataforma Cisco UCCX, descrita por la empresa como un "centro de contacto en una caja", es una solución de software para gestionar las interacciones con los clientes en los centros de llamadas, con capacidad para hasta 400 agentes.

Identificada como CVE-2025-20354, esta falla de seguridad fue descubierta en el proceso Java Remote Method Invocation (RMI) de Cisco Unified CCX por el investigador de seguridad Jahmel Harris, y permite a atacantes no autenticados ejecutar comandos arbitrarios de forma remota con permisos de root.

"Esta vulnerabilidad se debe a mecanismos de autenticación inadecuados asociados a funciones específicas de Cisco Unified CCX", explicó Cisco en un aviso de seguridad publicado el miércoles.

"Un atacante podría aprovechar esta vulnerabilidad cargando un archivo creado específicamente para ello en un sistema afectado a través del proceso Java RMI. Un ataque exitoso podría permitir al atacante ejecutar comandos arbitrarios en el sistema operativo subyacente y elevar sus privilegios a root".

Ayer, Cisco también corrigió una falla de seguridad crítica en la aplicación Contact Center Express (CCX) Editor de Cisco UCCX, que permite a atacantes no autenticados eludir de forma remota la autenticación y crear y ejecutar scripts arbitrarios con permisos de administrador.

Esto se puede explotar engañando a la aplicación CCX Editor para que crea que el proceso de autenticación se ha realizado correctamente después de redirigir el flujo de autenticación a un servidor malicioso.

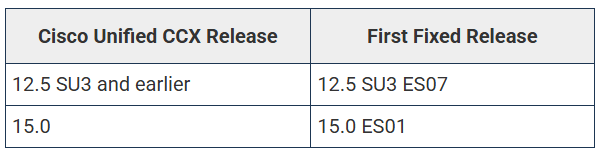

Se recomienda a los administradores de TI que actualicen su software Cisco UCCX a una de las versiones corregidas que se enumeran en la tabla siguiente lo antes posible.

Aunque las vulnerabilidades afectan al software Cisco Unified CCX independientemente de la configuración del dispositivo, el Equipo de Respuesta a Incidentes de Seguridad de Productos de Cisco (PSIRT) aún no ha encontrado pruebas de que exista código de explotación disponible públicamente ni de que las dos fallas de seguridad críticas hayan sido explotadas en la práctica.

El miércoles, el gigante tecnológico también advirtió de una vulnerabilidad de alta gravedad (CVE-2025-20343) que afecta a su software de control de acceso a la red basado en la identidad y de aplicación de políticas Cisco Identity Services Engine (ISE). Esta vulnerabilidad permite a atacantes remotos no autenticados provocar una condición de denegación de servicio (DoS), lo que provoca que los dispositivos sin parchear se reinicien inesperadamente.

Otras cuatro fallas de seguridad en los productos Cisco Contact Center (CVE-2025-20374, CVE-2025-20375, CVE-2025-20376 y CVE-2025-20377) pueden ser explotadas por atacantes con privilegios de alto nivel para obtener permisos de root, ejecutar comandos arbitrarios, acceder a información confidencial o descargar archivos arbitrarios.

A principios de este año, Cisco solucionó una vulnerabilidad de Cisco ISE que también permitía a los actores maliciosos ejecutar comandos como root en dispositivos vulnerables, meses después de corregir otra falla de ISE que permitía la escalada de privilegios root.

En septiembre, la CISA emitió una nueva directiva de emergencia en la que ordenaba a las agencias federales estadounidenses proteger los dispositivos de firewall de Cisco en sus redes contra dos fallos (CVE-2025-20333 y CVE-2025-20362) que habían sido explotados en ataques de día cero. Días más tarde, el servicio de monitorización de amenazas Shadowserver encontró más de 50 000 dispositivos de firewall Cisco ASA y FTD expuestos a Internet que no habían sido parcheados.

Fuente: bleepingcomputer