Aproximadamente 50 000 dispositivos Cisco Adaptive Security Appliance (ASA) y Firewall Threat Defense (FTD) expuestos en la web pública son vulnerables a dos vulnerabilidades que los piratas informáticos aprovechan activamente.

Las fallas, identificadas como CVE-2025-20333 y CVE-2025-20362, permiten la ejecución de código arbitrario y el acceso a puntos finales URL restringidos asociados con el acceso VPN. Ambos problemas de seguridad pueden explotarse de forma remota sin autenticación.

El 25 de septiembre, Cisco advirtió que los problemas se estaban explotando activamente en ataques que comenzaron antes de que los parches estuvieran disponibles para los clientes.

No existen soluciones provisionales para ninguno de los dos fallos, pero las medidas de refuerzo temporal podrían incluir la restricción de la exposición de la interfaz web de la VPN y el aumento del registro y la supervisión de los inicios de sesión sospechosos en la VPN y las solicitudes HTTP manipuladas.

Hoy, el servicio de supervisión de amenazas The Shadowserver Foundation informa de que sus análisis han descubierto más de 48 800 instancias ASA y FTD expuestas a Internet que siguen siendo vulnerables a CVE-2025-20333 y CVE-2025-20362.

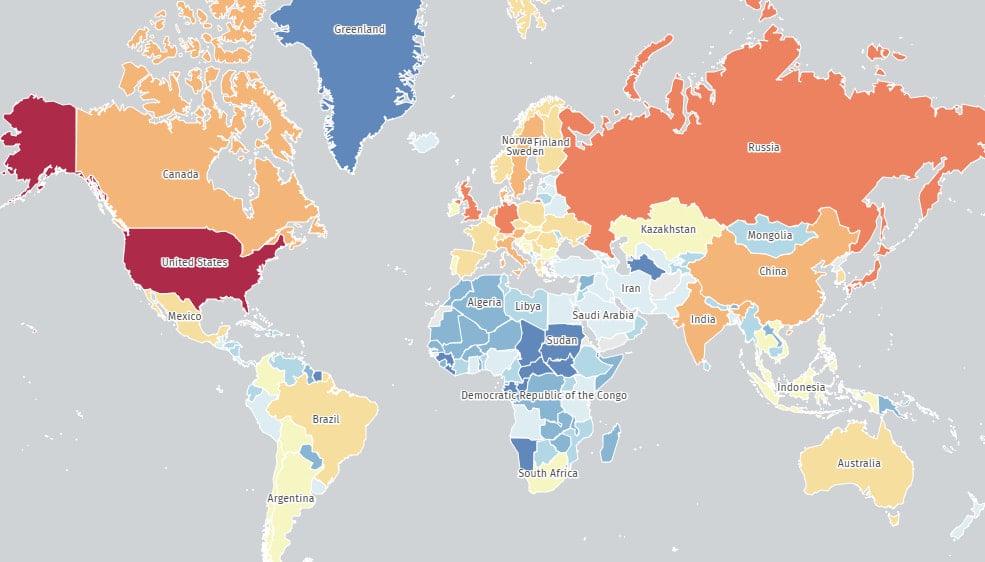

La mayoría de las direcciones IP se encuentran en Estados Unidos (más de 19 200 terminales), seguido del Reino Unido (2800), Japón (2300), Alemania (2200), Rusia (2100), Canadá (1500) y Dinamarca (1200).

Exposición global de dispositivos Cisco ASA/FTD sin parches

Fuente: The Shadowserver Foundation

Estas cifras corresponden del día 29 de septiembre, lo que indica una falta de respuesta adecuada a la actividad de explotación en curso, así como a las advertencias previas.

Cabe destacar que Greynoise había advertido el 4 de septiembre sobre escaneos sospechosos que se produjeron a finales de agosto, dirigidos a dispositivos Cisco ASA. En el 80 % de los casos, estos escaneos son un indicio de la aparición inminente de fallos no documentados en los productos afectados.

Los riesgos asociados a las dos vulnerabilidades son tan graves que la Agencia de Seguridad Cibernética y de Infraestructuras de Estados Unidos (CISA) emitió una directiva de emergencia que daba 24 horas a todas las agencias del Poder Ejecutivo Civil Federal (FCEB) para identificar cualquier instancia comprometida de Cisco ASA y FTD en la red y actualizar aquellas que permanecieran en servicio.

La CISA también aconsejó que los dispositivos ASA que llegaran al final de su soporte (EoS) se desconectaran de las redes de las organizaciones federales antes de hoy (finales de mes).

Un informe del Centro Nacional de Ciberseguridad (NCSC) del Reino Unido arrojó más luz sobre los ataques, señalando que los hackers desplegaron un malware cargador de código shell llamado "Line Viper", seguido de un bootkit GRUB llamado "RayInitiator".

Fuente: bleepingcomputer