Los investigadores de ciberseguridad han detallado una "grave falla de diseño" en la característica de delegación a nivel de dominio (DWD) de Google Workspace que podría ser explotada por actores malintencionados para facilitar la escalada de privilegios y obtener acceso no autorizado a las API de Workspace sin privilegios de super administrador.

"Tal explotación podría resultar en el robo de correos electrónicos de Gmail, la exfiltración de datos de Google Drive u otras acciones no autorizadas dentro de las API de Google Workspace en todas las identidades en el dominio objetivo", dijo la firma de ciberseguridad Hunters en un informe técnico compartido con The Hacker News.

La debilidad de diseño, que sigue activa hasta la fecha, ha sido bautizada como DeleFriend por su capacidad para manipular las delegaciones existentes en la Plataforma de Google Cloud (GCP) y Google Workspace sin poseer privilegios de super administrador.

La delegación a nivel de dominio, según Google, es una "característica poderosa" que permite a las aplicaciones de terceros e internas acceder a los datos de los usuarios en el entorno de Google Workspace de una organización.

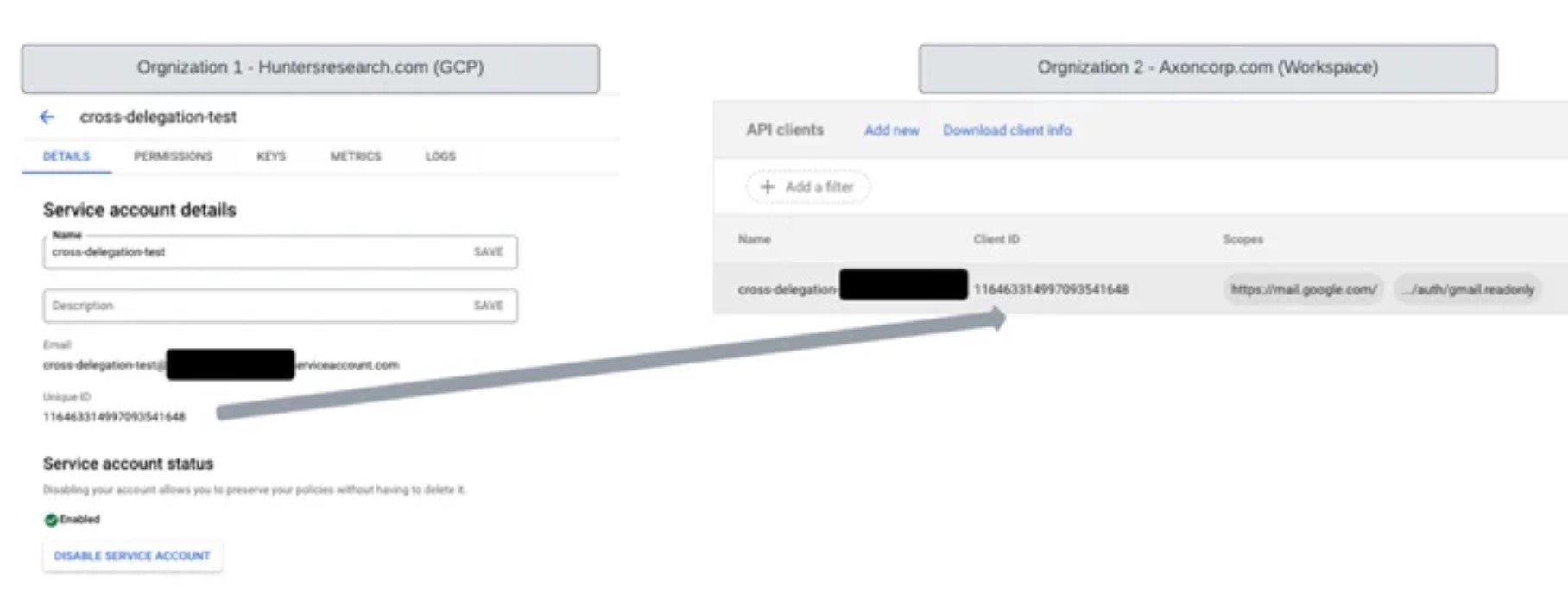

La vulnerabilidad radica en el hecho de que una configuración de delegación de dominio está determinada por el identificador de recurso de la cuenta de servicio (ID de OAuth), y no por las claves privadas específicas asociadas con el objeto de identidad de la cuenta de servicio.

Como resultado, los posibles actores de amenazas con acceso menos privilegiado a un proyecto GCP objetivo podrían "crear numerosos tokens web JSON (JWT) compuestos por diferentes alcances de OAuth, con el objetivo de señalar combinaciones exitosas de pares de claves privadas y alcances de OAuth autorizados que indican que la cuenta de servicio tiene la delegación a nivel de dominio habilitada".

Dicho de otra manera, una identidad IAM que tiene acceso para crear nuevas claves privadas a un recurso de cuenta de servicio de GCP relevante que tiene permiso de delegación a nivel de dominio existente puede ser aprovechada para crear una nueva clave privada, que puede ser utilizada para realizar llamadas a las API de Google Workspace en nombre de otras identidades en el dominio.

La explotación exitosa de la falla podría permitir la exfiltración de datos sensibles de servicios de Google como Gmail, Drive, Calendar y otros. Hunters también ha puesto a disposición un prototipo de concepto (PoC) que puede ser utilizado para detectar misconfiguraciones de DWD.

"Las posibles consecuencias del mal uso de la delegación a nivel de dominio por parte de actores malintencionados son graves", dijo Yonatan Khanashvili, investigador de seguridad de Hunters. "En lugar de afectar a una sola identidad, como con el consentimiento individual de OAuth, la explotación de DWD con la delegación existente puede afectar a todas las identidades dentro del dominio de Workspace".

Fuente: thehackernews.com