Investigadores de ciberseguridad han revelado una vulnerabilidad crítica de escape de contenedor en NVIDIA Container Toolkit que podría suponer una grave amenaza para los servicios gestionados de IA en la nube.

La vulnerabilidad, rastreada como CVE-2025-23266, lleva una puntuación CVSS de 9,0 sobre 10,0. La empresa de seguridad en la nube Wiz, propiedad de Google, le ha dado el nombre en clave de NVIDIAScape.

"NVIDIA Container Toolkit para todas las plataformas contiene una vulnerabilidad en algunos hooks utilizados para inicializar el contenedor, por la que un atacante podría ejecutar código arbitrario con permisos elevados", afirma NVIDIA en un aviso sobre el fallo.

"Una explotación exitosa de esta vulnerabilidad podría conducir a una escalada de privilegios, manipulación de datos, divulgación de información y denegación de servicio".

El fallo afecta a todas las versiones de NVIDIA Container Toolkit hasta la 1.17.7 inclusive y a NVIDIA GPU Operator hasta la 25.3.0 inclusive. El fabricante de GPU lo ha corregido en las versiones 1.17.8 y 25.3.1, respectivamente.

NVIDIA Container Toolkit es un conjunto de librerías y utilidades que permiten crear y ejecutar contenedores Docker acelerados en la GPU. NVIDIA GPU Operator está diseñado para desplegar estos contenedores automáticamente en nodos de GPU en un clúster Kubernetes.

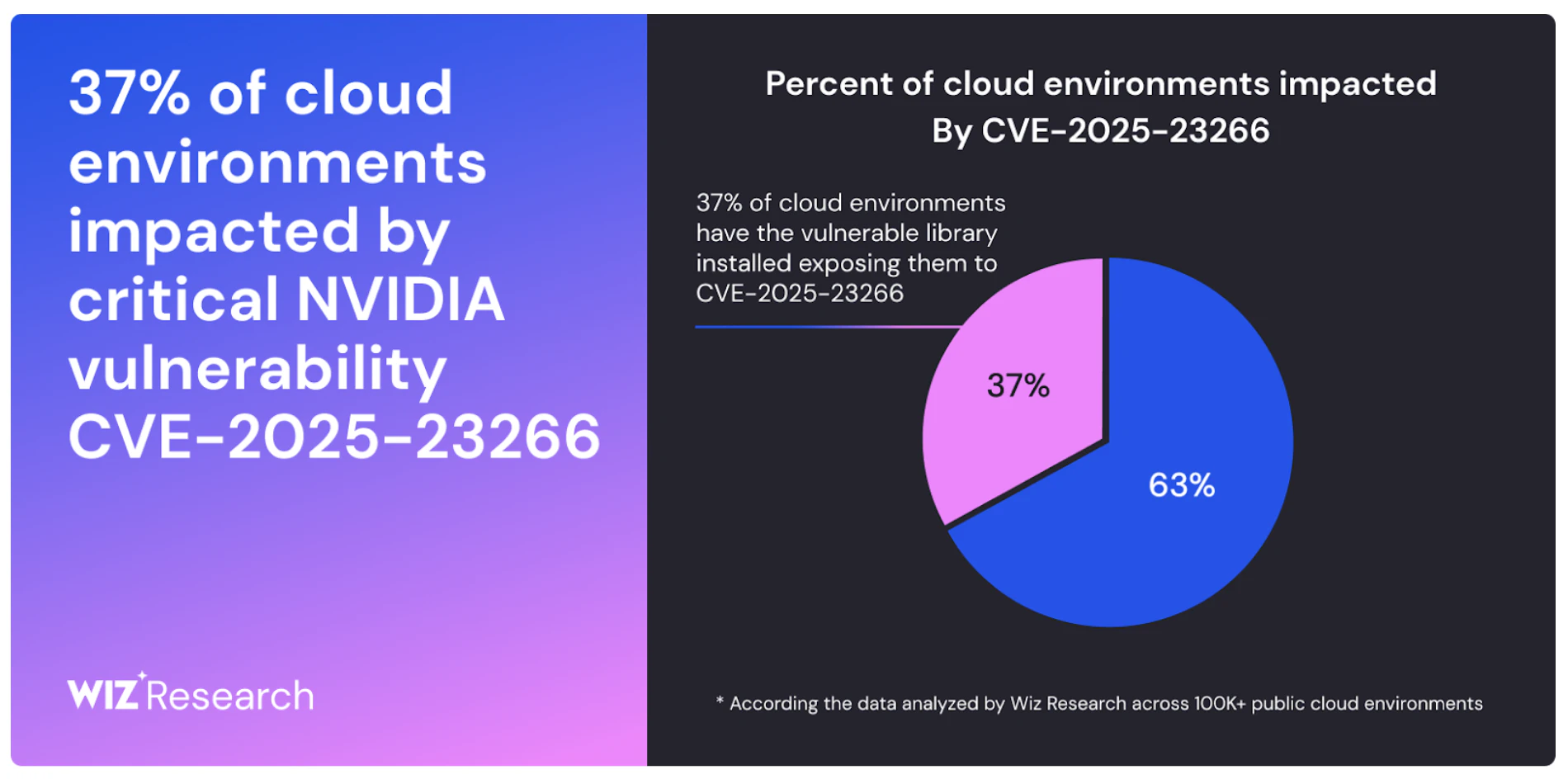

Wiz, que compartió los detalles de la falla en un análisis el jueves, dijo que la deficiencia afecta al 37% de los entornos de nube, lo que permite a un atacante potencialmente acceder, robar o manipular los datos sensibles y los modelos de propiedad de todos los demás clientes que se ejecutan en el mismo hardware compartido por medio de un exploit de tres líneas.

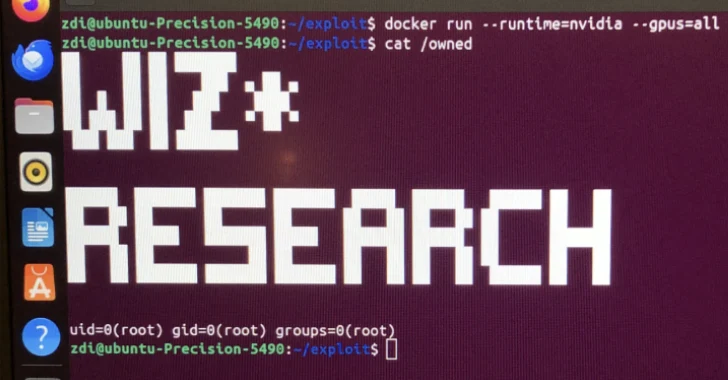

La vulnerabilidad proviene de un error de configuración en la forma en que el kit de herramientas maneja el hook "createContainer" de la Open Container Initiative (OCI). Un exploit exitoso para CVE-2025-23266 puede resultar en una toma completa del servidor. Wiz también calificó el fallo de "increíblemente" fácil de aprovechar.

"Estableciendo LD_PRELOAD en su Dockerfile, un atacante podría ordenar al hook nvidia-ctk que cargue una librería maliciosa", añadieron los investigadores de Wiz Nir Ohfeld y Shir Tamari.

"Para empeorar las cosas, el hook createContainer se ejecuta con su directorio de trabajo establecido en el sistema de archivos raíz del contenedor. Esto significa que la biblioteca maliciosa se puede cargar directamente desde la imagen del contenedor con una simple ruta, completando la cadena del exploit."

Todo esto se puede lograr con un "Dockerfile asombrosamente simple de tres líneas" que carga el archivo de objetos compartidos del atacante en un proceso privilegiado, lo que resulta en un escape del contenedor.

La revelación se produce un par de meses después de que Wiz detallara un bypass para otra vulnerabilidad en NVIDIA Container Toolkit (CVE-2024-0132, puntuación CVSS: 9,0 y CVE-2025-23359, puntuación CVSS: 8,3) de la que se podría haber abusado para lograr la toma completa del host.

"Aunque el bombo publicitario en torno a los riesgos de seguridad de la IA tiende a centrarse en ataques futuristas basados en la IA, las vulnerabilidades de infraestructura de la vieja escuela en la pila tecnológica de la IA, en constante crecimiento, siguen siendo la amenaza inmediata que los equipos de seguridad deben priorizar", dijo Wiz.

"Además, esta investigación destaca, no por primera vez, que los contenedores no son una barrera de seguridad sólida y no se debe confiar en ellos como único medio de aislamiento. Cuando se diseñan aplicaciones, especialmente para entornos multi-tenant, siempre se debe "asumir una vulnerabilidad" e implementar al menos una barrera de aislamiento fuerte, como la virtualización."

Fuente: thehackernews.com