Se ha observado que los actores maliciosos han estado explotando una vulnerabilidad crítica de SAP NetWeaver, ahora parcheada, para distribuir la puerta trasera Auto-Color en un ataque dirigido a una empresa química con sede en Estados Unidos en abril de 2025.

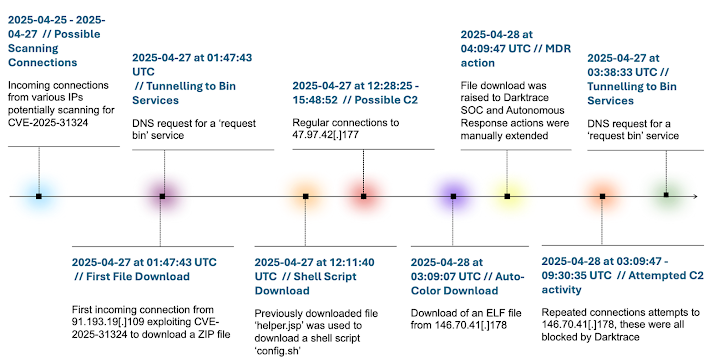

"Durante tres días, un actor malicioso obtuvo acceso a la red del cliente, intentó descargar varios archivos sospechosos y se comunicó con una infraestructura maliciosa vinculada al malware Auto-Color", afirmó Darktrace en un informe compartido con The Hacker News.

La vulnerabilidad en cuestión es CVE-2025-31324, un grave error de carga de archivos no autenticados en SAP NetWeaver que permite la ejecución remota de código (RCE). SAP lo corrigió en abril.

Auto-Color, documentado por primera vez por Palo Alto Networks Unit 42 a principios de febrero, funciona de forma similar a un troyano de acceso remoto, lo que permite el acceso remoto a hosts Linux comprometidos. Se observó en ataques dirigidos a universidades y organizaciones gubernamentales de Norteamérica y Asia entre noviembre y diciembre de 2024.

Se ha descubierto que el malware oculta su comportamiento malicioso en caso de que no pueda conectarse a su servidor de comando y control (C2), lo que indica que los autores de la amenaza buscan evadir la detección dando la impresión de que es benigno.

Admite diversas funciones, entre ellas shell inverso, creación y ejecución de archivos, configuración del proxy del sistema, manipulación global de la carga útil, perfilado del sistema e incluso autodesinstalación cuando se activa un interruptor de apagado.

El incidente detectado por Darktrace tuvo lugar el 28 de abril, cuando se alertó de la descarga de un binario ELF sospechoso en una máquina conectada a Internet que probablemente ejecutaba SAP NetWeaver. Dicho esto, se dice que los primeros indicios de actividad de escaneo se produjeron al menos tres días antes.

"En este caso, se aprovechó CVE-2025-31324 para lanzar un ataque de segunda fase, que implicaba el compromiso del dispositivo conectado a Internet y la descarga de un archivo ELF que representaba el malware Auto-Color", afirmó la empresa.

"Desde la intrusión inicial hasta el establecimiento fallido de la comunicación C2, el malware Auto-Color demostró un claro conocimiento de los entresijos de Linux y una moderación calculada diseñada para minimizar la exposición y reducir el riesgo de detección".

Fuente: thehackernews