Once grupos estatales de China, Irán, Corea del Norte y Rusia han aprovechado un fallo de seguridad sin parches que afecta a Microsoft Windows como parte de campañas de robo de datos, espionaje y motivación económica que se remontan a 2017.

La vulnerabilidad zero-day, rastreada por la Iniciativa de zero-day (ZDI) de Trend Micro como ZDI-CAN-25373, se refiere a un problema que permite a los malos actores ejecutar comandos maliciosos ocultos en la máquina de una víctima aprovechando los archivos de acceso directo de Windows o Shell Link (.LNK).

"Los ataques aprovechan los argumentos ocultos de la línea de comandos dentro de los archivos .LNK para ejecutar cargas útiles maliciosas, lo que complica su detección", explican los investigadores de seguridad Peter Girnus y Aliakbar Zahravi en un análisis compartido con The Hacker News. "La explotación de ZDI-CAN-25373 expone a las organizaciones a riesgos significativos de robo de datos y ciberespionaje".

En concreto, se trata de rellenar los argumentos con espacios en blanco (0x20), tabuladores horizontales (0x09), saltos de línea (0x0A), tabuladores verticales (\x0B), saltos de línea (\x0C) y retornos de carro (0x0D) para evitar la detección.

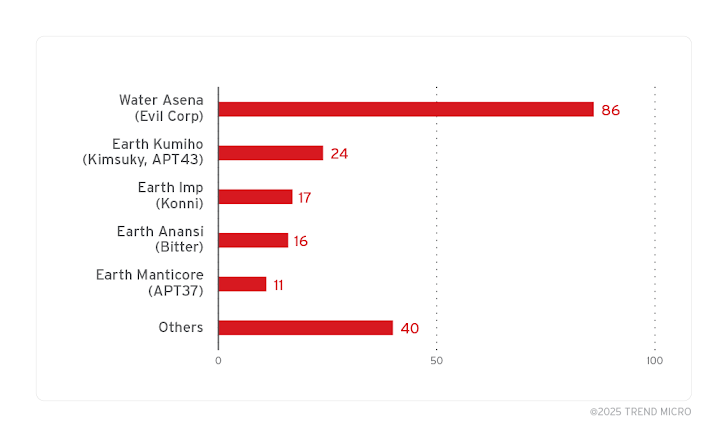

Hasta la fecha se han descubierto casi 1.000 archivos .LNK que aprovechan ZDI-CAN-25373, la mayoría de ellos vinculados a Evil Corp (Water Asena), Kimsuky (Earth Kumiho), Konni (Earth Imp), Bitter (Earth Anansi) y ScarCruft (Earth Manticore).

De los 11 actores de amenazas patrocinados por el Estado que se han encontrado abusando del fallo, casi la mitad proceden de Corea del Norte. Además de explotar el fallo en distintos momentos, el hallazgo sirve como indicio de la colaboración cruzada entre los distintos grupos de amenazas que operan dentro del aparato cibernético de Pyongyang.

Número de muestras de grupos APT que explotan ZDI-CAN-25373

Los datos de telemetría indican que gobiernos, entidades privadas, organizaciones financieras, grupos de reflexión, proveedores de servicios de telecomunicaciones y organismos militares y de defensa de Estados Unidos, Canadá, Rusia, Corea del Sur, Vietnam y Brasil se han convertido en los principales objetivos de los ataques que aprovechan la vulnerabilidad.

En los ataques analizados por ZDI, los archivos .LNK actúan como vehículo de entrega de familias de malware conocidas como Lumma Stealer, GuLoader y Remcos RAT, entre otras. Entre estas campañas destaca la explotación de ZDI-CAN-25373 por Evil Corp para distribuir Raspberry Robin.

Microsoft, por su parte, ha clasificado el problema como de baja gravedad y no tiene previsto publicar una solución.

"ZDI-CAN-25373 es un ejemplo de tergiversación de información crítica en la interfaz de usuario (CWE-451)", afirman los investigadores. "Esto significa que la interfaz de usuario de Windows no presentó al usuario información crítica".

"Al explotar ZDI-CAN-25373, el actor de la amenaza puede evitar que el usuario final vea información crítica (comandos que se están ejecutando) relacionada con la evaluación del nivel de riesgo del archivo".

Actualización

Un portavoz de Microsoft compartió la siguiente declaración con The Hacker News tras la publicación de la historia.

Apreciamos el trabajo de ZDI al presentar este informe en el marco de una divulgación coordinada de vulnerabilidades. Microsoft Defender cuenta con detecciones para detectar y bloquear esta actividad de amenaza, y Smart App Control proporciona una capa adicional de protección mediante el bloqueo de archivos maliciosos de Internet. Como mejor práctica de seguridad, animamos a los clientes a tener precaución al descargar archivos de fuentes desconocidas como se indica en las advertencias de seguridad, que han sido diseñadas para reconocer y advertir a los usuarios sobre archivos potencialmente dañinos. Aunque la experiencia de la interfaz de usuario descrita en el informe no cumple los requisitos para un servicio inmediato según nuestras directrices de clasificación de la gravedad, estudiaremos la posibilidad de abordarla en una futura versión de la función.

Cabe señalar que .LNK se encuentra entre la lista de extensiones de archivo peligrosas bloqueadas en sus productos como Outlook, Word, Excel, PowerPoint y OneNote. Como resultado, al intentar abrir este tipo de archivos descargados de la web se inicia automáticamente una advertencia de seguridad que aconseja a los usuarios no abrir archivos de fuentes desconocidas.

Microsoft señaló además que el método descrito por ZDI es de uso práctico limitado para un atacante, y que el código de análisis de contenidos de Microsoft Defender tiene la capacidad de analizar estos archivos y reconocer la técnica para identificar archivos maliciosos.

(La noticia se actualizó tras su publicación para incluir una respuesta de Microsoft).

Fuente: thehackernews