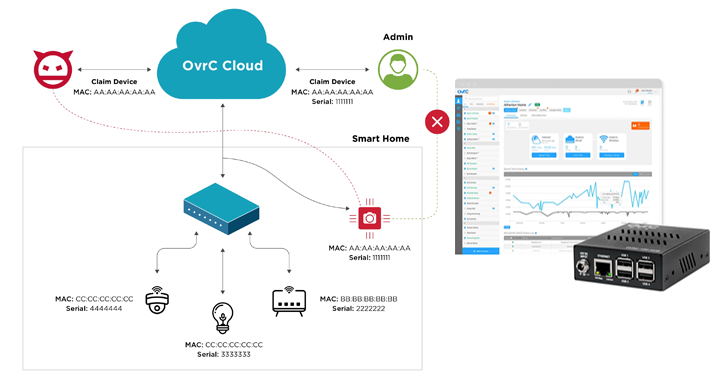

Un análisis de seguridad de la plataforma en la nube OvrC ha descubierto 10 vulnerabilidades que podrían encadenarse para permitir a posibles atacantes ejecutar código de forma remota en dispositivos conectados.

"Los atacantes que exploten con éxito estas vulnerabilidades pueden acceder, controlar e interrumpir los dispositivos soportados por OvrC; algunos de ellos incluyen fuentes de alimentación eléctrica inteligentes, cámaras, routers, sistemas de automatización del hogar y más", dijo Uri Katz, investigador de Claroty, en un informe técnico.

OvrC de Snap One, que se pronuncia "overse", se anuncia como una "revolucionaria plataforma de soporte" que permite a propietarios de viviendas y empresas gestionar, configurar y solucionar a distancia los problemas de los dispositivos IoT de la red. Según su sitio web, las soluciones OvrC están desplegadas en más de 500.000 ubicaciones de usuarios finales.

Según un aviso coordinado emitido por la Agencia de Ciberseguridad y Seguridad de Infraestructuras de Estados Unidos (CISA), la explotación exitosa de las vulnerabilidades identificadas podría permitir a un atacante "suplantar y reclamar dispositivos, ejecutar código arbitrario y revelar información sobre el dispositivo afectado."

Los fallos detectados afectan a OvrC Pro y OvrC Connect, y la empresa publicó correcciones para ocho de ellos en mayo de 2023 y para los dos restantes el 12 de noviembre de 2024.

"Muchos de estos problemas que hemos encontrado surgen por descuidar la interfaz de dispositivo a nube", dijo Katz. "En muchos de estos casos, el problema central es la capacidad de cruzar reclamaciones de dispositivos IoT debido a identificadores débiles o errores similares. Estos problemas van desde controles de acceso débiles, omisiones de autenticación, validación de entrada fallida, credenciales hardcoded y defectos de ejecución remota de código."

Como resultado, un atacante remoto podría abusar de estas vulnerabilidades para saltarse los firewalls y obtener acceso no autorizado a la interfaz de gestión basada en la nube. Peor aún, el acceso podría utilizarse posteriormente como arma para enumerar y crear perfiles de dispositivos, secuestrar dispositivos, elevar privilegios e incluso ejecutar código arbitrario.

A continuación se enumeran los fallos más graves:

- CVE-2023-28649 (puntuación CVSS v4: 9,2): permite a un atacante hacerse pasar por un concentrador y secuestrar un dispositivo.

- CVE-2023-31241 (puntuación CVSS v4: 9,2): permite a un atacante reclamar dispositivos arbitrarios no reclamados saltándose el requisito del número de serie.

- CVE-2023-28386 (puntuación CVSS v4: 9,2): permite a un atacante cargar actualizaciones de firmware arbitrarias que dan lugar a la ejecución de código.

- CVE-2024-50381 (puntuación CVSS v4: 9,1): permite a un atacante hacerse pasar por un concentrador y anular la reclamación de dispositivos de forma arbitraria y, posteriormente, explotar otras fallas para reclamarlo.

"Con más dispositivos en línea cada día y la gestión de la nube convirtiéndose en el medio dominante de configuración y acceso a los servicios, más que nunca, el impulso está en los fabricantes y proveedores de servicios en la nube para asegurar estos dispositivos y conexiones", dijo Katz. "Los resultados negativos pueden afectar a fuentes de alimentación conectadas, routers empresariales, sistemas de domótica y otros conectados a la nube OvrC".

La revelación se produce al tiempo que Nozomi Networks detalla tres fallos de seguridad que afectan a EmbedThis GoAhead, un servidor web compacto utilizado en dispositivos integrados y de IoT, que podrían provocar una denegación de servicio (DoS) en determinadas condiciones. Las vulnerabilidades (CVE-2024-3184, CVE-2024-3186 y CVE-2024-3187) se han parcheado en la versión 6.0.1 de GoAhead.

En los últimos meses, también se han descubierto múltiples fallos de seguridad en el servicio web exacqVision de Johnson Controls que podrían combinarse para tomar el control de las secuencias de vídeo de las cámaras de vigilancia conectadas a la aplicación y robar credenciales.

Fuente: thehackernews