Se han descubierto poco más de una docena de nuevas vulnerabilidades de seguridad en routers residenciales y empresariales fabricados por DrayTek que podrían aprovecharse para tomar el control de dispositivos susceptibles.

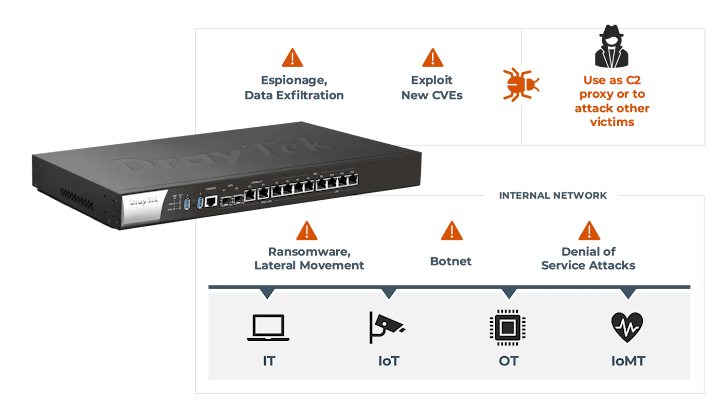

"Estas vulnerabilidades podrían permitir a los atacantes tomar el control de un router mediante la inyección de código malicioso, lo que les permitiría persistir en el dispositivo y utilizarlo como puerta de entrada a las redes empresariales", afirma Forescout Vedere Labs en un informe técnico compartido con The Hacker News.

De los 14 fallos de seguridad, dos están calificados como críticos, nueve como graves y tres como de gravedad media. El más crítico de los fallos es una falla que ha recibido la máxima puntuación CVSS de 10,0.

Se trata de un fallo de desbordamiento de búfer en la función "GetCGI()" de la interfaz de usuario web que podría provocar una denegación de servicio (DoS) o la ejecución remota de código (RCE) al procesar los parámetros de la cadena de consulta.

Otra vulnerabilidad crítica está relacionada con un caso de inyección de comandos del sistema operativo (SO) en el binario "recvCmd" utilizado para las comunicaciones entre el SO anfitrión y el invitado.

A continuación se enumeran los 12 defectos restantes:

- Uso de las mismas credenciales de administrador en todo el sistema, lo que compromete por completo el sistema (puntuación CVSS: 7,5).

- Una vulnerabilidad de secuencias de comandos en sitios cruzados (XSS) reflejada en la interfaz de usuario web (puntuación CVSS: 7,5).

- Vulnerabilidad XSS almacenada en la interfaz de usuario web al configurar un mensaje de bienvenida personalizado tras iniciar sesión (puntuación CVSS: 4,9).

- Vulnerabilidad XSS almacenada en la interfaz de usuario web al configurar un nombre de enrutador personalizado que se muestra a los usuarios (puntuación CVSS: 4,9).

- Vulnerabilidad XSS reflejada en la página de inicio de sesión de la interfaz de usuario web (puntuación CVSS: 4,9)

- Vulnerabilidades de desbordamiento de búfer en las páginas CGI de la interfaz de usuario "/cgi-bin/v2x00.cgi" y "/cgi-bin/cgiwcg.cgi" que conducen a DoS o RCE (puntuación CVSS: 7,2).

- Vulnerabilidades de desbordamiento del búfer en las páginas CGI de la interfaz de usuario web que conducen a DoS o RCE (puntuación CVSS: 7,2).

- Una vulnerabilidad de desbordamiento del búfer de pila en la página «/cgi-bin/ipfedr.cgi» de la interfaz de usuario web que provoca una denegación de servicio o un ataque de correo no solicitado (puntuación CVSS: 7,2).

- Múltiples vulnerabilidades de desbordamiento de búfer en la interfaz de usuario web que conducen a una denegación de servicio o a un ataque de correo no solicitado (puntuación CVSS: 7,2).

- Vulnerabilidad de desbordamiento de búfer basada en heap en la función ft_payloads_dns() de la interfaz de usuario web que provoca una denegación de servicio (puntuación CVSS: 7,2).

- Vulnerabilidad de escritura fuera de los límites en la interfaz de usuario web que provoca una denegación de servicio o un ataque remoto (RCE) (puntuación CVSS: 7,2).

- Vulnerabilidad en la divulgación de información en el servidor web de la interfaz de usuario web que podría permitir a una amenaza realizar un ataque de intermediario (puntuación CVSS: 7,6).

El análisis de Forescout descubrió que más de 704.000 routers DrayTek tienen su interfaz web expuesta a Internet, lo que los convierte en una superficie rica en ataques para los actores maliciosos. La mayoría de las instancias expuestas se encuentran en Estados Unidos, seguidas de Vietnam, Países Bajos, Taiwán y Australia.

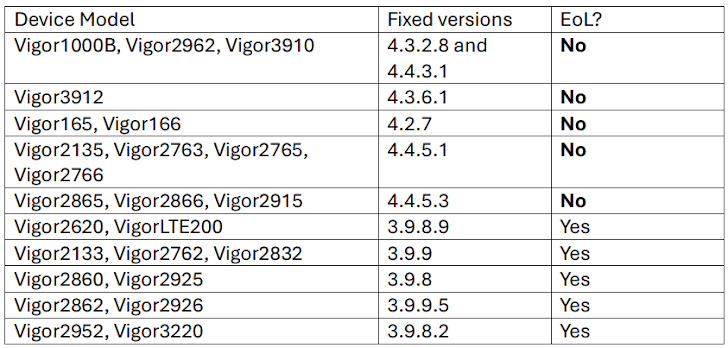

Tras la revelación responsable, DrayTek ha publicado parches para todos los fallos identificados, y la vulnerabilidad de máxima calificación también se ha abordado en 11 modelos al final de su vida útil (EoL).

"La protección completa contra las nuevas vulnerabilidades requiere parchear los dispositivos que ejecutan el software afectado", dijo Forescout. "Si el acceso remoto está activado en su router, desactívelo si no es necesario. Utilice una lista de control de acceso (ACL) y autenticación de dos factores (2FA) si es posible."

El desarrollo se produce cuando las agencias de ciberseguridad de Australia, Canadá, Alemania, Japón, los Países Bajos, Nueva Zelanda, Corea del Sur, el Reino Unido y los EE.UU. publicaron una guía conjunta para las organizaciones de infraestructura crítica para ayudar a mantener un entorno de tecnología operativa (OT) seguro y protegido.

El documento, titulado "Principios de ciberseguridad de la tecnología operativa", esboza seis reglas fundamentales:

- La seguridad es primordial

- El conocimiento de la empresa es crucial

- Los datos de OT son extremadamente valiosos y deben protegerse

- Segmentar y separar la OT del resto de redes

- La cadena de suministro debe ser segura

- Las personas son esenciales para la ciberseguridad de OT

"Filtrar rápidamente las decisiones para identificar aquellas que repercuten en la seguridad de la OT mejorará la toma de decisiones sólidas, informadas y exhaustivas que promuevan la seguridad, la protección y la continuidad empresarial a la hora de diseñar, implantar y gestionar los entornos de OT", afirman las agencias.

Fuente: thehackernews