El grupo de ransomware Monti ha regresado, tras un descanso de dos meses de publicar víctimas en su sitio de filtración de datos, utilizando un nuevo casillero Linux para atacar servidores VMware ESXi, organizaciones legales y gubernamentales.

Los investigadores de Trend Micro que analizaron la nueva herramienta de cifrado de Monti descubrieron que presenta "desviaciones significativas con respecto a sus otros predecesores basados en Linux."

Nuevo casillero Linux

Las versiones anteriores del Monti locker se basaban en gran medida (99%) en el código filtrado del ransomware Conti, pero las similitudes en el nuevo locker son sólo del 29%.

Entre las modificaciones significativas que Trend Micro ha observado se encuentran las siguientes:

- Eliminación de los parámetros '--size', '--log' y '-vmlist' y adición de un nuevo parámetro '-type=soft' para terminar las máquinas virtuales (VM) ESXi de una forma más sutil que probablemente evada la detección.

- Adición de un parámetro '--whitelist' para indicar al casillero que omita máquinas virtuales (VM) ESXi específicas en el host.

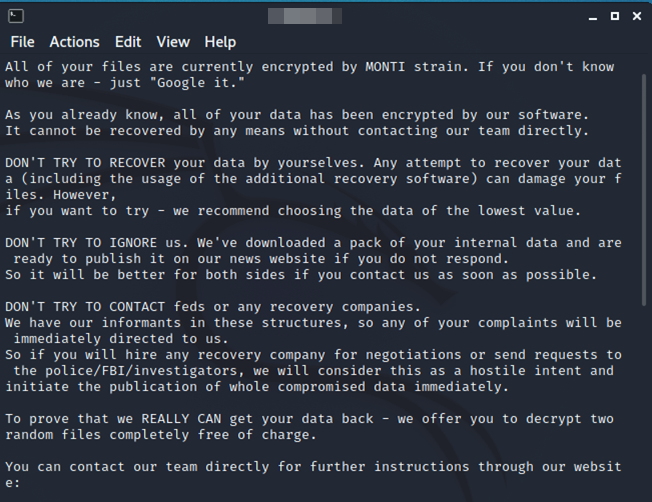

- Modificación de los archivos '/etc/motd' e 'index.html' para mostrar el contenido de la nota de rescate al iniciar sesión (Mensaje del día).

Contenido de /etc/motd' modificado (Trend Micro)

- Ahora añade la firma de bytes "MONTI" junto con 256 bytes adicionales relacionados con la clave de cifrado a los archivos cifrados.

- Comprueba si el tamaño del archivo es inferior o superior a 261 bytes, cifra los archivos más pequeños y comprueba la presencia de la cadena "MONTI" en los más grandes. Si falta la cadena, cifra los archivos.

- La nueva variante utiliza el método de cifrado AES-256-CTR de la biblioteca OpenSSL, a diferencia de la variante anterior, que utilizaba Salsa20.

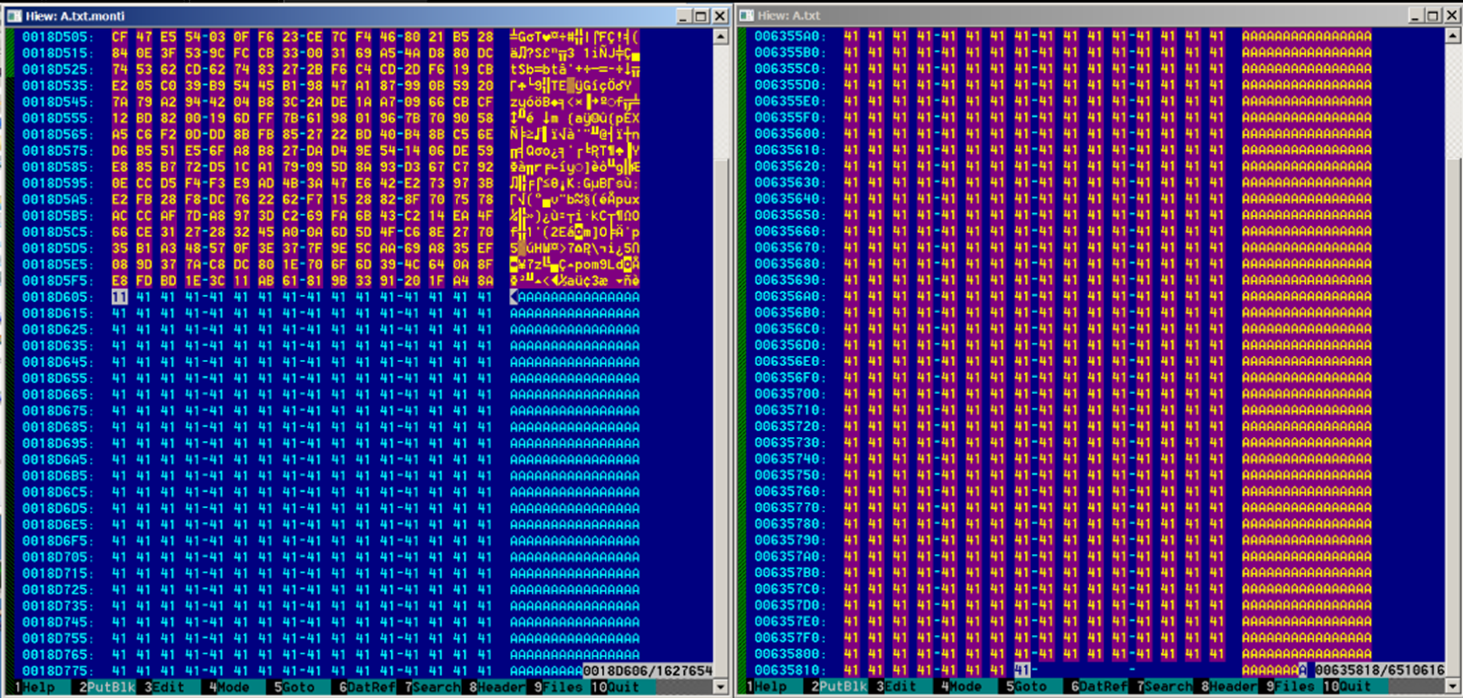

- Los archivos de tamaños comprendidos entre 1,048 MB y 4,19 MB sólo tendrán cifrados los primeros 100.000 bytes, mientras que los archivos de menos de 1,048 MB se cifran en su totalidad.

- Los archivos que superen el tamaño de 4,19 MB tendrán cifrada una parte de su contenido, calculada mediante una operación Desplazamiento a la derecha.

Cifrado parcial de archivos (izquierda), contenido original (derecha) (Trend Micro)

- La nueva variante añade la extensión .MONTI a los archivos cifrados y genera una nota de rescate ('readme.txt') en cada directorio que procesa.

Uno de los aspectos más destacados del código, según los investigadores, es su mayor capacidad para eludir la detección, lo que hace más difícil identificar y mitigar los ataques del ransomware Monti.

Antecedentes del ransomware Monti

Detectado por primera vez por MalwareHunterTeam en junio de 2022 y documentado públicamente por BlackBerry un mes después, el ransomware Monti parecía un clon de Conti, ya que utilizaba la mayor parte de su código tras una filtración de un investigador ucraniano.

En septiembre de 2022, un informe de Intel471 destacó la mayor probabilidad de que Monti fuera un rebrand de Conti, basándose en sus idénticos métodos iniciales de acceso a la red.

Sin embargo, debido al volumen relativamente bajo de ataques, el actor de la amenaza no atrajo demasiado la atención de los investigadores, con un único informe de Fortinet en enero de 2023 que proporciona un examen superficial de su casillero Linux.

Los miembros del grupo no se consideran ciberdelincuentes ni su software malicioso. Se refieren a las herramientas que utilizan como utilidades que revelan problemas de seguridad en las redes corporativas, y llaman a sus ataques pruebas de penetración, por las que quieren cobrar. Si la empresa víctima no paga, publican el nombre de sus víctimas en su sitio de filtración de datos, en una sección llamada "Muro de la vergüenza".

A pesar de los términos utilizados para describir su actividad, el grupo Monti se comporta como cualquier otra banda de ransomware, vulnerando la red de la empresa, robando datos y pidiendo un rescate.

Fuente: bleepingcomputer