El grupo de hackers StrongPity APT está distribuyendo una aplicación de chat Shagle falsa que es una versión troyana de la aplicación Telegram para Android con una puerta trasera ańadida.

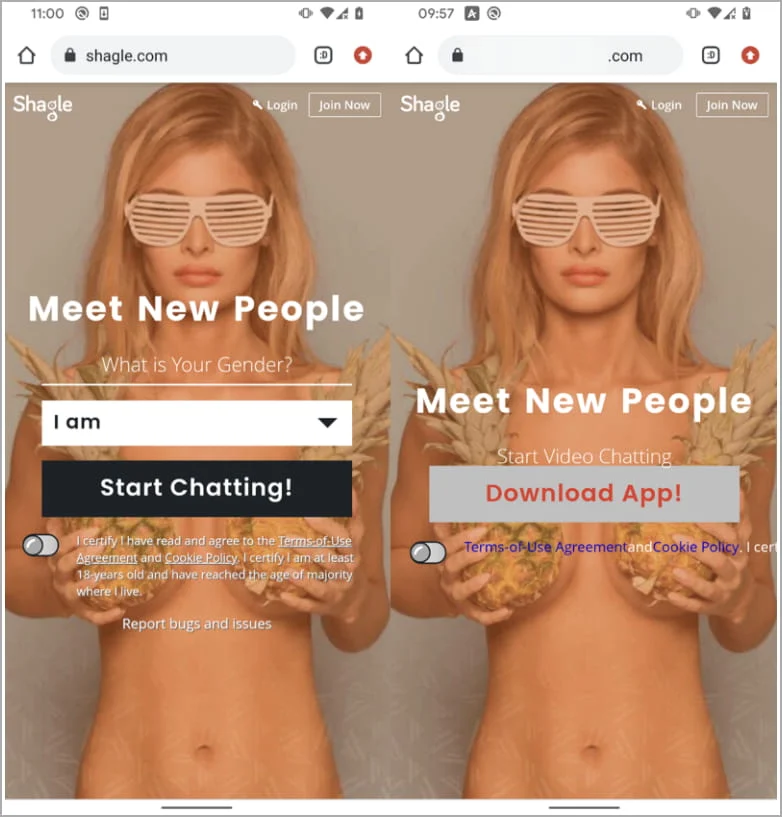

Shagle es una plataforma legítima de chat de video aleatorio que permite a extrańos hablar a través de un canal de comunicación encriptado. Sin embargo, la plataforma está completamente basada en la web y no ofrece una aplicación móvil.

Se descubrió que StrongPity usa un sitio web falso desde 2021 que se hace pasar por el sitio real de Shagle para engańar a las víctimas para que descarguen un Android malicioso.

Una vez instalada, esta aplicación permite a los piratas informáticos espiar a las víctimas objetivo, lo que incluye monitorear llamadas telefónicas, recopilar mensajes de texto SMS y obtener listas de contactos.

StrongPity, también conocido como Promethium o APT-C-41, se atribuyó anteriormente a una campańa que distribuía instaladores troyanos de Notepad ++ y versiones maliciosas de WinRAR y TrueCrypt para infectar objetivos con malware.

La actividad más reciente de StrongPity fue descubierta por investigadores de ESET, quienes atribuyeron la campańa al grupo APT de espionaje basándose en similitudes de código con cargas útiles anteriores.

Además, la aplicación de Android está firmada con el mismo certificado que utilizó APT para firmar una aplicación que imitaba la aplicación de Android del gobierno electrónico sirio en una campańa de 2021.

Troyanizando la aplicación Android Telegram

La aplicación maliciosa de Android distribuida por StrongPity es un archivo APK llamado "video.apk", la aplicación estándar de Telegram v7.5.0 (febrero de 2022) modificada para hacerse pasar por una aplicación móvil de Shagle.

ESET no pudo determinar cómo llegan las víctimas al sitio web falso de Shagle, pero es probable que sea a través de correos electrónicos de phishing selectivo, smishing (phishing por SMS) o mensajes instantáneos en plataformas en línea.

El APK malicioso se proporciona directamente desde el sitio falso de Shagle y nunca estuvo disponible en Google Play.

ESET dice que el sitio clonado apareció por primera vez en línea en noviembre de 2021, por lo que es probable que el APK haya estado en distribución activa desde entonces. Sin embargo, la primera detección confirmada en la naturaleza se produjo en julio de 2022.

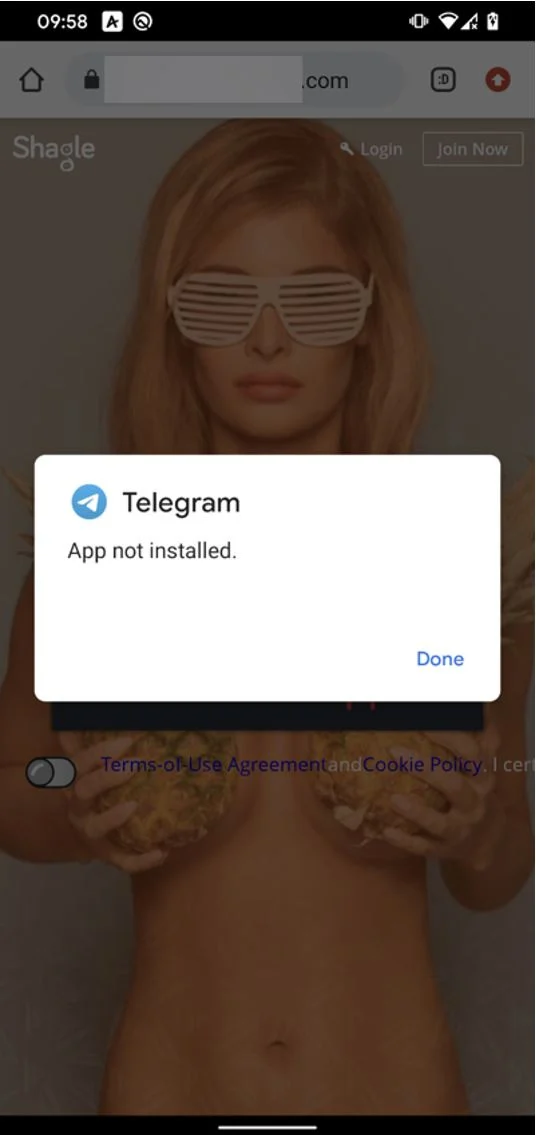

Una desventaja de usar Telegram como base para la aplicación falsa del grupo de piratas informáticos es que si la víctima ya tiene instalada la aplicación Telegram real en sus teléfonos, la versión con puerta trasera no se instalará.

Actualmente, la ID de API utilizada en las muestras capturadas se ha limitado debido al uso excesivo, por lo que la aplicación troyana ya no aceptará nuevos registros de usuarios; por lo tanto, la puerta trasera no funcionará.

ESET cree que esto indica que StrongPity ha implementado con éxito el malware en las víctimas objetivo.

Puerta trasera diseńada para espiar a las víctimas

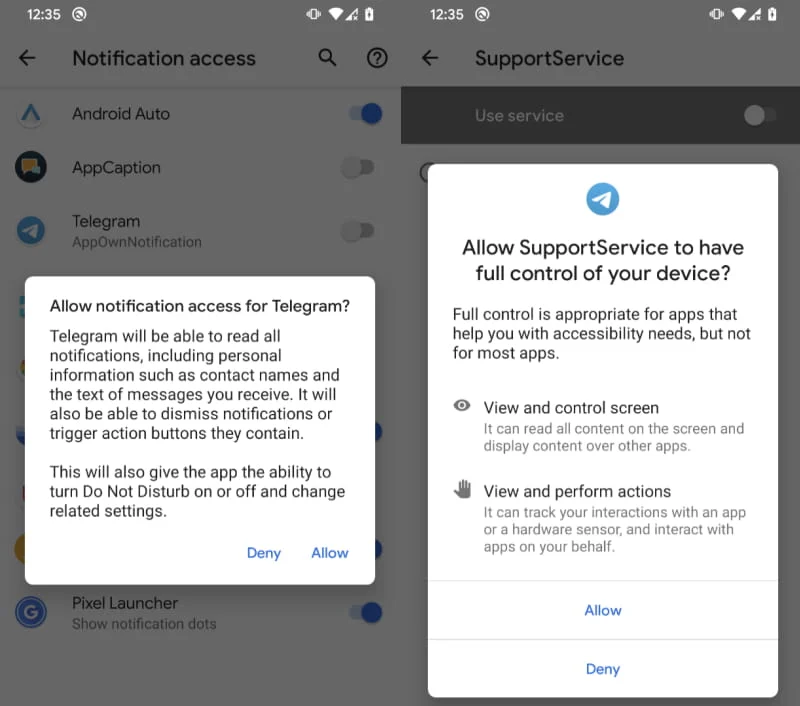

Tras la instalación, el malware solicita acceso al Servicio de accesibilidad y luego obtiene un archivo cifrado con AES del servidor de comando y control del atacante.

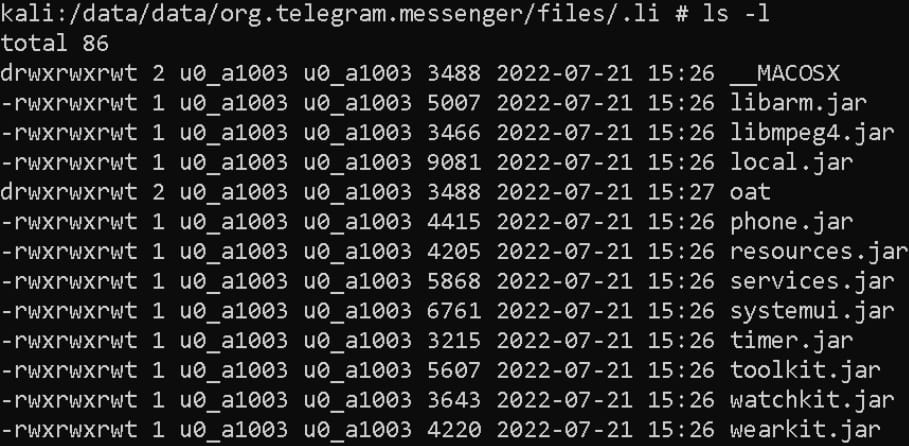

Este archivo consta de 11 módulos binarios extraídos en el dispositivo y utilizados por la puerta trasera para realizar varias funciones maliciosas.

Cada módulo realiza una función de espionaje y se activa según sea necesario. La lista completa de los módulos de spyware maliciosos se incluye a continuación:

- libarm.jar ? registra llamadas telefónicas

- libmpeg4.jar: recopila el texto de los mensajes de notificación entrantes de 17 aplicaciones

- local.jar: recopila la lista de archivos (árbol de archivos) en el dispositivo

- phone.jar: hace un mal uso de los servicios de accesibilidad para espiar las aplicaciones de mensajería extrayendo el nombre del contacto, el mensaje de chat y la fecha

- resources.jar: recopila mensajes SMS almacenados en el dispositivo

- services.jar: obtiene la ubicación del dispositivo

- systemui.jar: recopila información del dispositivo y del sistema

- timer.jar: recopila una lista de aplicaciones instaladas

- toolkit.jar ? recopila la lista de contactos

- watchkit.jar: recopila una lista de cuentas de dispositivos

- wearkit.jar: recopila una lista de registros de llamadas

Los datos recopilados se almacenan en el directorio de la aplicación, se cifran con AES y finalmente se envían de regreso al servidor de comando y control del atacante.

Al abusar del Servicio de Accesibilidad, el malware puede leer el contenido de las notificaciones de Messenger, Viber, Skype, WeChat, Snapchat, Tinder, Instagram, Twitter, Gmail y más.

En dispositivos rooteados donde el usuario normal tiene privilegios de administrador, el malware se otorga automáticamente permiso para realizar cambios en la configuración de seguridad, escribir en el sistema de archivos, realizar reinicios y realizar otras funciones peligrosas.

El grupo de piratería StrongPity ha estado activo desde 2012 y, por lo general, oculta puertas traseras en instaladores de software legítimos. Según el informe de ESET, el actor de amenazas continúa empleando la misma táctica después de una década.

Los usuarios de Android deben tener cuidado con los APK que se obtienen fuera de Google Play y prestar atención a las solicitudes de permiso al instalar nuevas aplicaciones.

Fuente: BC.