Rackspace, proveedor de cloud computing con sede en Texas, ha confirmado que la operación de ransomware Play estuvo detrás de un reciente ciberataque que derribó los entornos alojados de Microsoft Exchange de la compañía.

Esto sigue a un informe del mes pasado por la firma de ciberseguridad Crowdstrike, que detalla un nuevo exploit utilizado por el grupo ransomware para comprometer los servidores de Microsoft Exchange y obtener acceso a las redes de una víctima.

El exploit (apodado OWASSRF) permitió a los atacantes evitar las mitigaciones de reescritura de URL de ProxyNotShell proporcionadas por Microsoft al apuntar probablemente a un fallo crítico (CVE-2022-41080) que permite la escalada de privilegios remotos en los servidores de Exchange.

También lograron obtener la ejecución remota de código en servidores vulnerables abusando de CVE-2022-41082, el mismo error explotado en los ataques ProxyNotShell.

"Ahora estamos muy seguros de que la causa raíz en este caso se refiere a un exploit de día cero asociado con CVE-2022-41080. Vea un blog reciente de CrowdStrike para más información. Microsoft reveló CVE-2022-41080 como una vulnerabilidad de escalada de privilegios y no incluyó notas por ser parte de una cadena de ejecución de código remoto que era explotable", dijo Karen O'Reilly-Smith, Directora de Seguridad de Rackspace.

"Agradecemos a CrowdStrike por su minucioso trabajo en el descubrimiento de este exploit de día cero durante el curso de esta investigación y compartiremos información más detallada con nuestros clientes y compañeros en la comunidad de seguridad para que, colectivamente, todos podemos defendernos mejor contra este tipo de hazañas en el futuro."

Desde que se descubrió el ataque, Rackspace ha proporcionado a los clientes licencias gratuitas para migrar su correo electrónico desde su plataforma Hosted Exchange a Microsoft 365.

La compañía también está trabajando para proporcionar a los usuarios afectados enlaces de descarga a sus buzones (que contienen datos de correo electrónico de Hosted Exchange antes del 2 de diciembre) a través de su portal de clientes a través de una cola automatizada.

"Estamos notificando proactivamente a los clientes para los que hemos recuperado más del 50% de sus buzones", dijo la compañía en la página de informe de incidente.

"Todavía estamos trabajando meticulosamente para subir los datos restantes al portal. Una vez disponible para su descarga, los archivos PST estarán disponibles a través del portal del cliente durante 30 días."

Defender los servidores de Exchange contra los ataques de ransomware Play

Se aconseja a todas las organizaciones con servidores Microsoft Exchange locales en su red que apliquen las últimas actualizaciones de seguridad de Exchange inmediatamente (siendo noviembre de 2022 el nivel de parche mínimo) o inhabiliten Outlook Web Access (OWA) hasta que puedan aplicar parches para CVE-2022-41080.

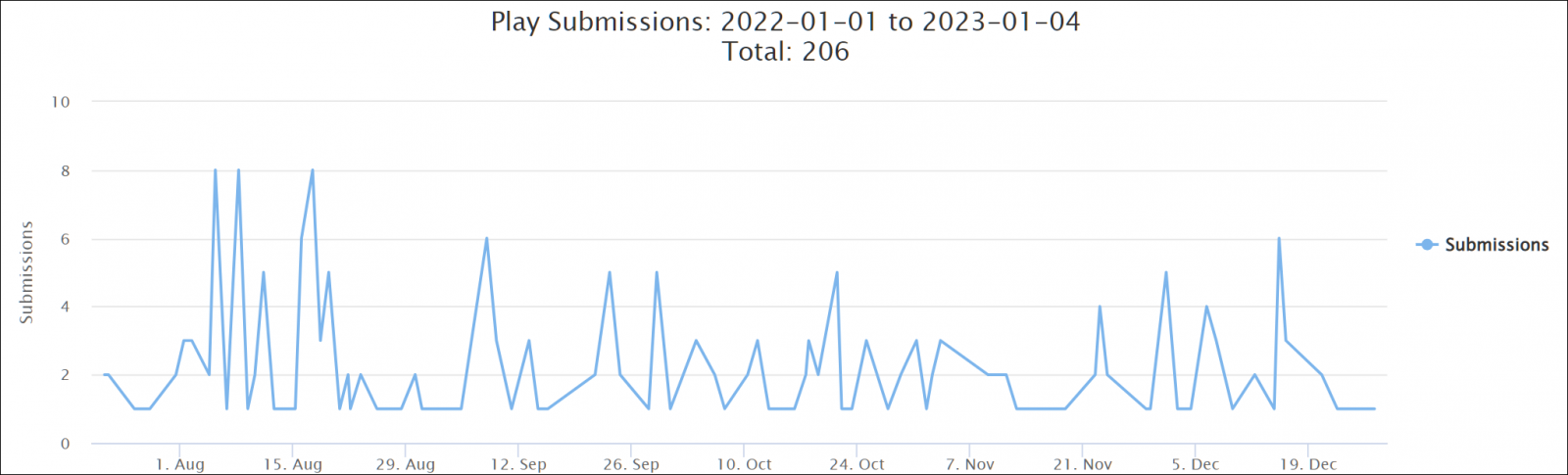

La operación de ransomware Play fue descubierta por primera vez en junio de 2022, después de que las primeras víctimas comenzaron a pedir ayuda en los foros.

Desde su lanzamiento, docenas de víctimas han subido notas de rescate y muestras a la plataforma ID Ransomware para identificar qué ransomware se utilizó para cifrar sus archivos.

A diferencia de la mayoría de las operaciones de ransomware, los afiliados de pandillas de Play utilizan el correo electrónico como canal de negociación y no proporcionarán a las víctimas un enlace a una página de negociaciones de Tor dentro de las notas de rescate que se dejan caer en los sistemas cifrados.

Sin embargo, están robando datos de las redes de sus víctimas antes de implementar cargas útiles de ransomware y amenazarán con filtrarlos en línea si no se paga el rescate.

Entre las víctimas recientes del ransomware de Play se incluyen la cadena hotelera alemana H-Hotels, el Poder Judicial de Córdoba y la ciudad belga de Amberes.

Fuente: bleepingcomputer